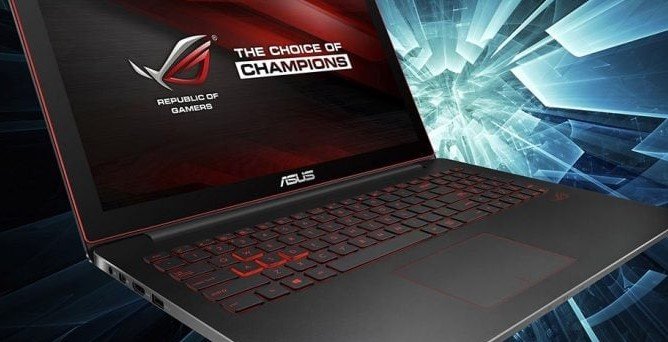

Acorde a los autores del libro ‘Aprender a hackear’, un grupo de hackers ha infectado cientos de miles de equipos Asus usando la propia herramienta de actualización de la compañía. Acorde a especialistas del Instituto Internacional de Seguridad Cibernética, Asus, empresa con sede en Taiwán, es una de las principales compañías proveedoras de equipos de cómputo portátiles de todo el mundo.

El ataque fue detectado el mes de enero, después de que el grupo de hackers se hiciera del control de la herramienta Asus Live Update Utility para instalar malware en los dispositivos de las víctimas sin que la compañía se diera cuenta; a la postre, múltiples medios especializados en ciberseguridad comenzaron a retomar la información.

Esta campaña, apodada ‘Operación ShadowHammer’ por los autores de ‘Aprender a hackear’, fue llevada a cabo entre julio y noviembre de 2018; las primeras investigaciones encontraron que alrededor de 60 mil usuarios de productos Asus habían sido infectados.

Sin embargo, los autores de ‘Aprender a hackear’ resaltaron que la campaña de infección podría haber afectado a más de un millón de usuarios de Asus. Live Update Utility es una herramienta preinstalada para la mayoría de los más recientes productos de Asus.

Acorde a la investigación, los hackers consiguieron infectar las máquinas comprometidas sin que los sistemas de detección de malware se activaran, pues se utilizó el certificado de seguridad fidedigno de Asus, mismo que se encuentra alojado en los servidores de la compañía.

Este incidente ha generado nuevas preocupaciones para los usuarios de tecnología, pues en adelante siempre valdrá la pena preguntarse si las actualizaciones entregadas directamente por los proveedores de tecnología son confiables. Además, esta clase de ataques no son algo nuevo; acorde a los expertos del IICS, hace un par de años un grupo de actores de amenazas secuestró la popular herramienta CCleaner para instalar malware en millones de dispositivos.

Por si no fuera suficiente, la poca confianza que los usuarios tengan en las actualizaciones automáticas también podría resultar algo ventajoso para los hackers maliciosos. Por ejemplo, la mayor parte de los equipos infectados con ransomware WannaCry fueron fácilmente comprometidos debido a que no se instaló una actualización de seguridad rutinaria.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad