Especialistas en ciberseguridad de FireEye publicaron detalles de una reciente investigación relacionada con la operación de ransomware DarkSide. Esta semana los expertos publicaron informes sobre cinco grupos presuntamente asociados con esta plataforma de ransomware como servicio (RaaS), responsable de algunos de los más devastadores ataques detectados recientemente.

Entre las víctimas más recientes de este malware de cifrado se encuentra Colonial Pipeline, una de las compañías operadoras de oleoductos más importantes de Estados Unidos. Los servicios de TI de la compañía siguen trabajando en el restablecimiento de sus sistemas.

Si bien los creadores de esta variante de ransomware afirman ser un grupo apolítico y actuar solo con motivaciones financieras, las agencias de investigación en múltiples países ya han comenzado a mostrar un mayor interés en sus posibles vínculos con grupos de actores de amenazas patrocinados por estados nacionales.

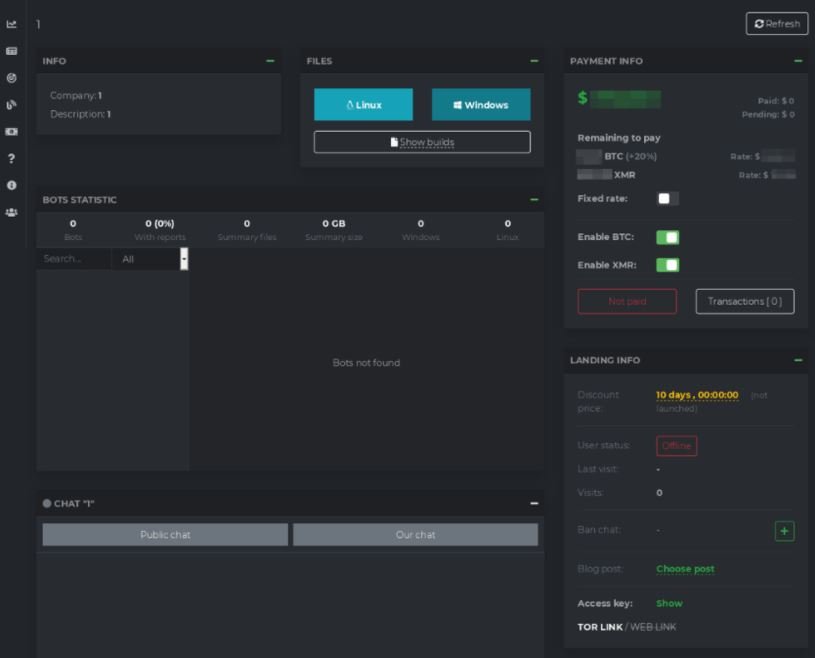

Los investigadores de FireEye mencionan haber detectado al menos a cinco grupos de hacking afiliados a DarkSide. Estas agrupaciones cibercriminales tienen acceso a variantes personalizadas del ransomware, además de que deben compartir con los desarrolladores las ganancias generadas por cada ataque. Los montos varían dependiendo las ganancias obtenidas por los atacantes.

Los expertos compartieron algunos detalles de tres de los grupos asociados a DarkSide, identificados como UNC2628, UNC2659 y UNC2465. A continuación se presentan algunos de los detalles mencionados en el reporte.

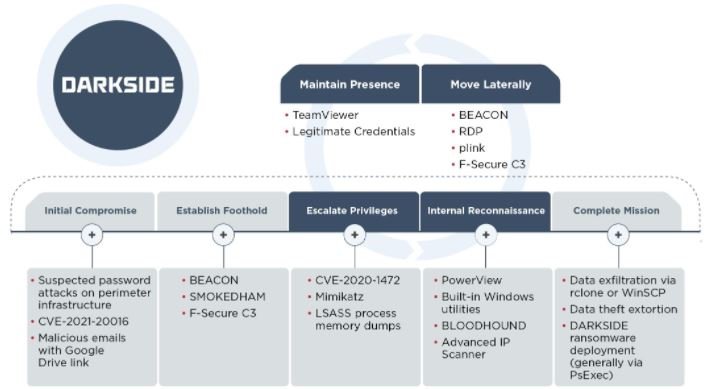

UNC2628: Activo al menos desde febrero de 2021, este grupo de hacking se caracteriza por la rápida implementación del ataque, completando una infección exitosa en menos de una semana. Los operadores de este grupo emplean ataques de fuerza bruta y abuso de mecanismos de autenticación para obtener acceso inicial a los sistemas afectados. Los hackers también pueden ingresar a las plataformas comprometidas mediante la compra de credenciales de inicio de sesión en plataformas de dark web.

UNC2659: Los ataques de este grupo suelen tomar más tiempo, ya que pasan del acceso inicial al despliegue del malware a través del sistema infectado en alrededor de 10 días.

Al parecer, los ataques de este grupo se basan en la explotación de CVE-2021-20016, una falla en SonicWall SMA100 SSL VPN. Los hackers también pueden comprometer implementaciones de TeamViewer para generar persistencia en el sistema objetivo.

UNC2465: Este grupo de hacking ha permanecido activo al menos desde abril de 2019 y sus ataques se basan en el envío de emails de phishing para entregar el malware a través del backdoor identificado como Smokedham.NET. Acorde al reporte de FireEye, los hackers pueden permanecer en el sistema afectado hasta ocho meses antes de ejecutar el ransomware.

Los hackers también usan el backdoor para la ejecución de comandos arbitrarios, registrar pulsaciones del teclado e incluso tomar capturas de pantalla, además de emplear la utilidad NGROK para eludir los firewalls y exponer los puertos de servicio de escritorio remoto.

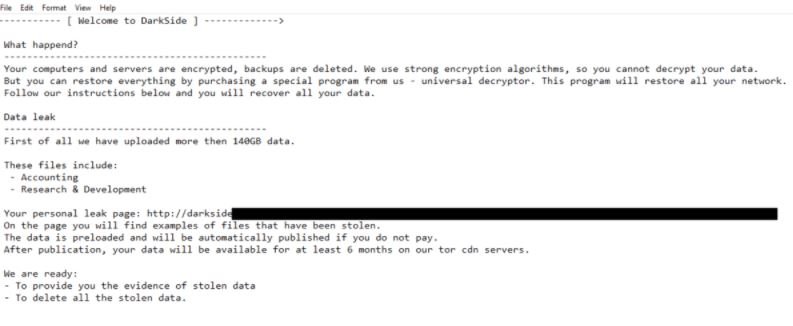

Finalmente, un reporte conjunto de Sophos y FireEye señala que, en promedio, los hackers que usan DarkSide dejan pasar 45 días entre el acceso inicial y la ejecución del ransomware, mostrando una nota de rescate muy similar en cada caso particular.

FireEye considera que estos atacantes se han vuelto más sofisticados, lo que se refleja en la mayor cantidad de ataques exitosos registrados recientemente. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad