EvilExtractor es una herramienta de ataque que tiene como objetivo los sistemas operativos Windows para extraer datos y archivos de dispositivos de punto final. EvilExtractor también se escribe ocasionalmente Evil Extractor. Viene con una serie de módulos, todos los cuales operan sobre un servicio FTP. Fue creado por una empresa conocida como Kodex y, según la empresa, puede usarse como una herramienta de enseñanza. Sin embargo, la investigación realizada por FortiGuard Labs demuestra que los estafadores lo utilizan activamente como medio para robar información.

De acuerdo con los datos recopilados sobre las fuentes de tráfico que van al sitio, evilextractor[. ]com en marzo de 2023, la actividad maliciosa experimentó un aumento considerable. El 30 de marzo, los expertos descubrieron malware en una campaña de correo electrónico de phishing y pudieron vincular las muestras de esto. Por lo general, parecerá ser un archivo válido, como un PDF de Adobe o un archivo de Dropbox, pero tan pronto como se cargue, comenzará a usar PowerShell para realizar operaciones maliciosas. Además de eso, tiene funciones para monitorear el entorno y prevenir máquinas virtuales. Su función principal parece ser recopilar datos e información del navegador de puntos finales que han sido pirateados, que luego envía a un servidor FTP controlado por el atacante.

Los investigadores vieron un aumento en la cantidad de ataques que diseminaron el virus en el mes de marzo de 2023. La mayoría de las infecciones se registraron en los Estados Unidos y Europa.

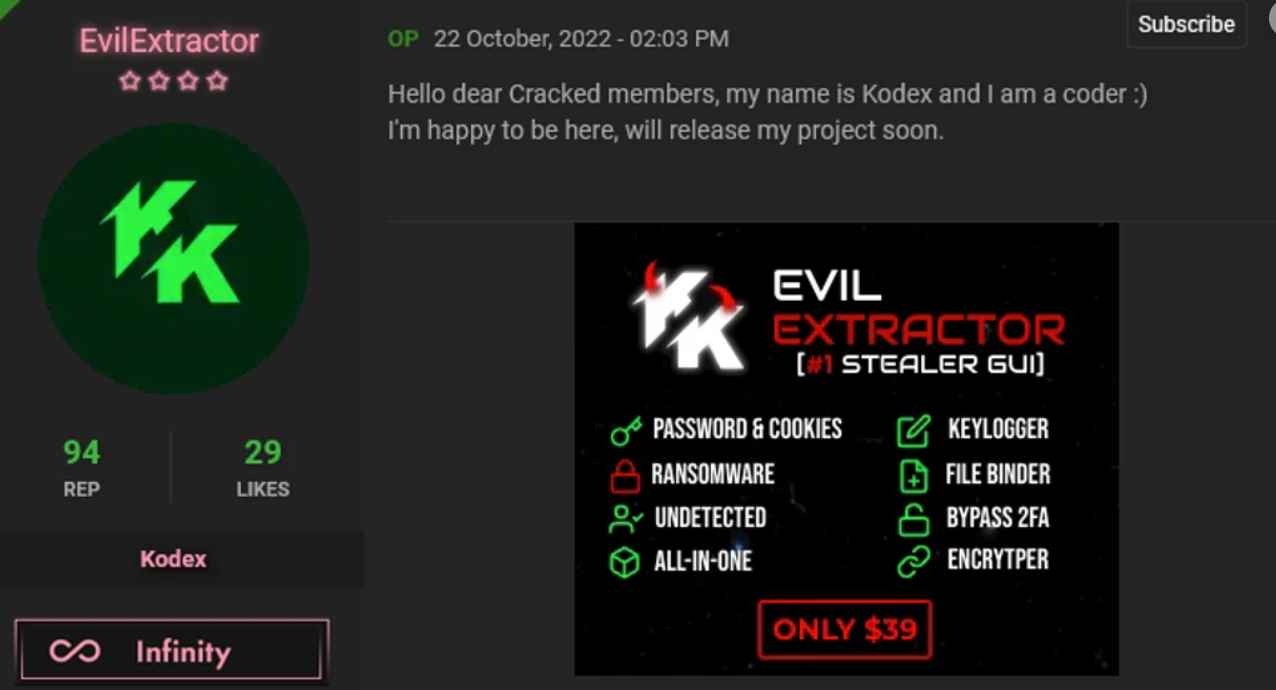

Un individuo que usa el alias Kodex en línea es el que anuncia y vende la herramienta en los foros de mensajes de ciberdelincuencia. El creador del programa lo puso a disposición por primera vez en octubre de 2022 y está expandiendo continuamente sus capacidades al agregar nuevos módulos que vienen equipados con capacidades avanzadas.

El software malicioso tiene la capacidad de robar datos confidenciales del punto final infectado, como el historial del navegador, las contraseñas, las cookies y más. Además, el software malicioso puede grabar pulsaciones de teclas, activar la cámara y tomar capturas de pantalla. Los especialistas han descubierto que el malware también tiene una función de ransomware que se conoce como “Kodex Ransomware”.

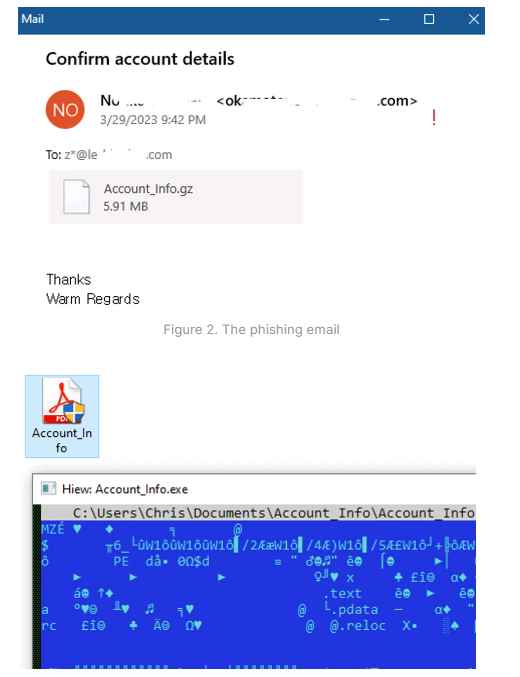

Los analistas de seguridad descubrieron un esfuerzo de phishing que incluía un archivo adjunto malicioso en forma de archivo PDF disfrazado como una solicitud para confirmar una cuenta existente. El autor del ataque consigue que la víctima abra el archivo adjunto engañándolo para que haga clic en el icono del PDF.

Se ha descubierto que EvilExtractor se está utilizando como un ladrón de información completo con numerosas características dañinas, incluido el ransomware. Es posible que un script de PowerShell evite la detección cuando se ejecuta con un cargador .NET o PyArmor. En un período de tiempo relativamente corto, su creador mejoró la confiabilidad del sistema y actualizó varias de sus funcionalidades. Esta publicación de blog demuestra cómo los actores de amenazas inician un ataque utilizando el correo de phishing e identifica los archivos que se utilizan para extraer el script EvilExtracrtor PowerShell. Además de esto, repasaron las funcionalidades que están disponibles, el tipo de información que puede recopilar EvilExtractor y cómo funciona el Kodex Ransomware.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad