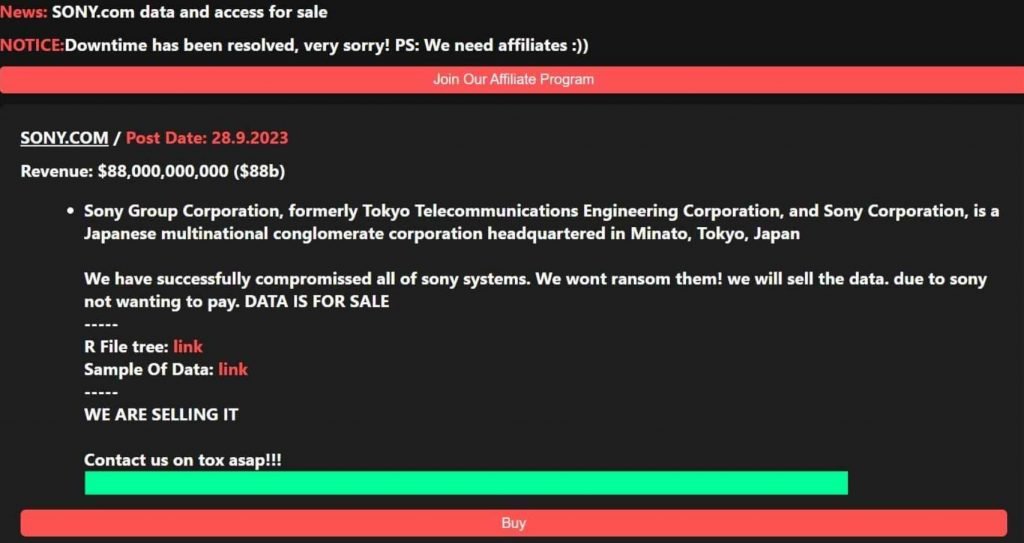

La notoria organización de ransomware conocida como RANSOMEDVC hizo la descarada afirmación de que habían logrado violar las defensas del gigante conglomerado multinacional japonés Sony Organization Corporation. Esta afirmación se hizo a través de listados en sus plataformas clearnet y dark web, donde el grupo declaró su completa infiltración en todos los sistemas Sony. Para hacer el reclamo se utilizaron las plataformas clearnet y dark web.

La banda responsable del ransomware hizo una declaración afirmando que había “comprometido con éxito todos los sistemas de Sony”. La banda de ransomware RANSOMEDVC ha adoptado una estrategia distinta del enfoque tradicional seguido por el ransomware, que implica bloquear el sistema de la víctima, provocar interrupciones en las actividades de TI y exigir un pago a cambio de la clave de descifrado. La organización ha anunciado su deseo de monetizar el material robado, citando la aparente falta de voluntad de Sony para cooperar con sus demandas. En lugar de exigir un rescate, el grupo ha manifestado su intención de hacerlo. Un examen de los datos de muestra que estuvieron disponibles en los sitios web mantenidos por RANSOMEDVC proporciona información muy limitada. Entre los materiales que han sido comprometidos se encuentra una presentación de PowerPoint que se dice proviene de la División de Garantía de Calidad de Sony, así como capturas de pantalla internas que parecen revelar una estación de trabajo Sony, archivos Java y otros datos. Para proporcionar algunos antecedentes, la banda de ransomware RANSOMEDVC ha estado activa al menos desde 2023. Se han hecho famosos por sus métodos agresivos, que incluyen amenazar a las víctimas con la divulgación de datos confidenciales si no se satisfacen las demandas de rescate. Estas tácticas les han ganado mucha notoriedad. Se han hecho famosos por sus métodos agresivos, que incluyen amenazar a las víctimas con la divulgación de datos confidenciales si no se satisfacen las demandas de rescate. Estas tácticas les han ganado mucha notoriedad. Se han hecho famosos por sus métodos agresivos, que incluyen amenazar a las víctimas con la divulgación de datos confidenciales si no se satisfacen las demandas de rescate. Estas tácticas les han ganado mucha notoriedad.

En particular, la banda RANSOMEDVC ha estado vinculada a una serie de ciberataques de alto perfil, uno de los cuales ocurrió en septiembre de 2023 y tuvo como objetivo el sitio web del gobierno hawaiano. Sus objetivos se extienden a una amplia gama de industrias, incluido el campo médico, el mundo empresarial y el ámbito tecnológico. Las afirmaciones hechas por el grupo de ransomware conocido como RANSOMEDVC se hicieron solo unos días después de que el FBI y CISA emitieran una alerta conjunta sobre los peligros que presenta otro grupo de ransomware conocido como Snatch Ransomware. Este desarrollo pone de relieve la gravedad y la amplitud de la amenaza de ransomware.

Por otro lado, se ha demostrado que Sony es un objetivo valioso para los piratas informáticos debido a que es popular en todo el mundo y tiene una base de usuarios que se extiende por todo el planeta. Anteriormente, Sony fue víctima de una gran y extensa filtración de datos. Durante este incidente, los piratas informáticos revelaron datos personales e información de ingresos de ejecutivos y personal que trabaja para Sony Group.

En febrero de 2021, las autoridades de los Estados Unidos de América presentaron cargos contra tres piratas informáticos norcoreanos en relación con una serie de ciberataques, uno de los cuales fue su participación en el pirateo de Sony Pictures.

A pesar de esto, la reciente aparición de la pandilla RANSOMEDVC resalta el peligro generalizado que representa el ransomware para empresas de todos los tamaños. Por ello, es muy necesario que las empresas cuenten con políticas integrales de ciberseguridad para poder protegerse ante ataques de este tipo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad