Los operadores de campañas de phishing suelen aprovecharse de problemas o temas de interés actual, por lo que un correo electrónico malicioso tendrá más posibilidades de engañar a un usuario objetivo, mencionan especialistas en auditoría de seguridad de la información.

Recientemente se reportó la detección de una campaña de phishing en la que se invita a los usuarios a votar sobre el movimiento social Black Lives Matter; en realidad, los operadores de esta campaña tratan de infectar a los usuarios con TrickBot, una variante de malware para el robo de información.

Inicialmente desarrollado como un troyano bancario, TrickBot ha evolucionado para convertirse en un avanzado malware de propagación lateral mediante una red objetivo, robo de credenciales almacenadas en sitios web, robo de base de datos en Active Directory, robo de cookies y claves de OpenSSH, mencionan los expertos en auditoría de seguridad de la información. Los operadores de TrickBot también han colaborado con desarrolladores de otras variantes de ransomware, como Ryuk, para obtener acceso a redes comprometidas y cifrar archivos.

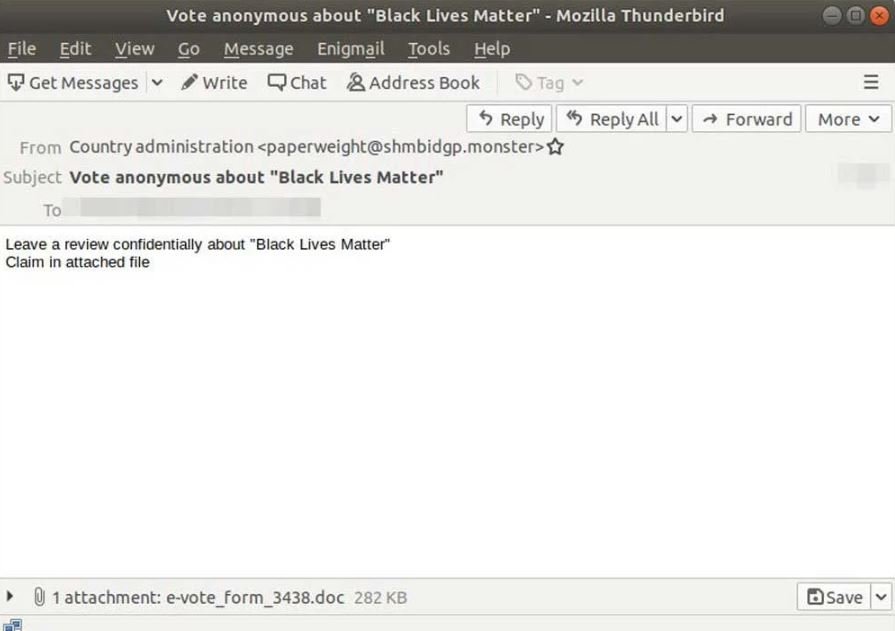

Respecto a esta campaña, la organización para la ciberseguridad Abuse.ch detectó múltiples correos enviados supuestamente enviados por Country Administration, en los que se solicitaba a los usuarios emitir su voto anónimo respecto a Black Lives Matter.

“Deje una opinión confidencial sobre Black Lives Matter”, menciona el email enviado por los hackers. El mensaje contiene un archivo llamado ‘e-vote_form_3438’, un formulario que los usuarios deberán completar y reenviar al remitente.

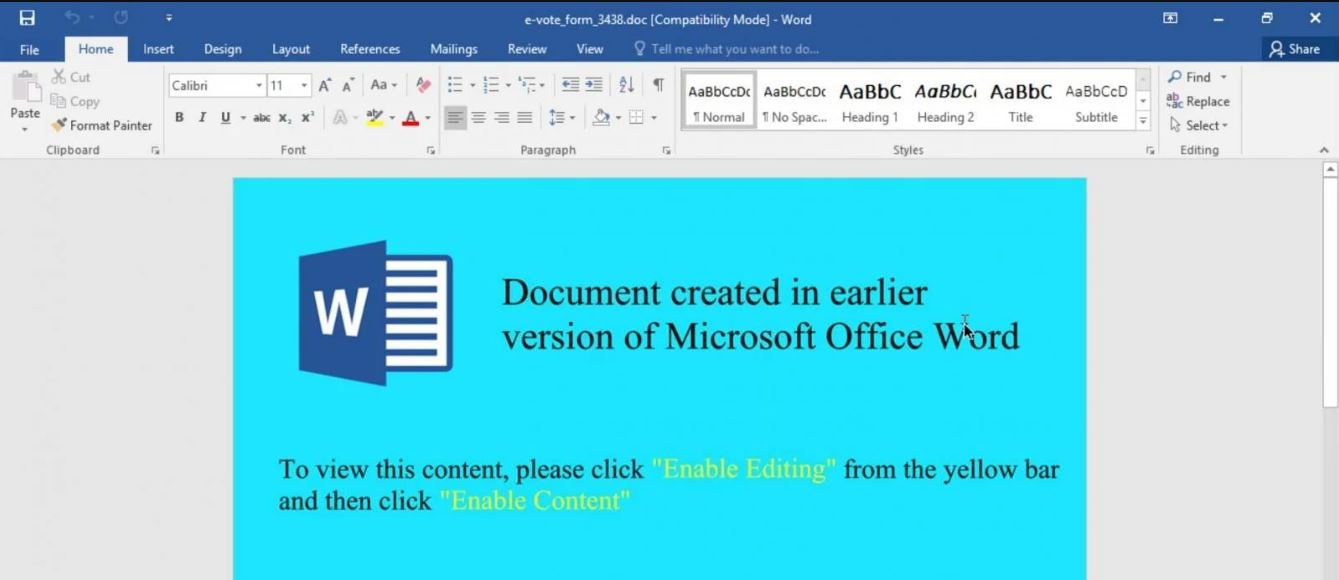

Si el usuario abre el documento, se le solicitará habilitar la edición y habilitar el contenido del archivo.

Al hacer clic en estos botones, el documento de Word ejecutará macros para descargar y ejecutar una DLL maliciosa en el equipo de la víctima. Esta DLL es el troyano TrickBot, que descargará algunos módulos adicionales para extraer archivos, contraseñas, claves de seguridad, extenderse lateralmente por la red y permitir que otros grupos de hacking infecten el dispositivo con ransomware, señalan los expertos en auditoría de seguridad de la información.

Los operadores de esta clase de campañas se muestran especialmente activos durante estos momentos coyunturales; ejemplo de ello son las múltiples campañas de phishing que han sido detectadas durante el periodo de emergencia sanitaria por el coronavirus. Los más recientes meses, los hackers han recurrido a emails de phishing, apps maliciosas y sitios web cargados de malware ofreciendo supuesta información sobre el virus, falsas curas y anuncios invasivos.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad