Un reciente informe de DFIR, un proyecto de inteligencia de amenazas informáticas, detalla cómo una infección de ransomware tomó sólo 29 horas para comprometer completamente las redes del objetivo. Al parecer los operadores de este ataque emplearon una variante del ransomware Ryuk, presuntamente vinculado con grupos de hacking rusos.

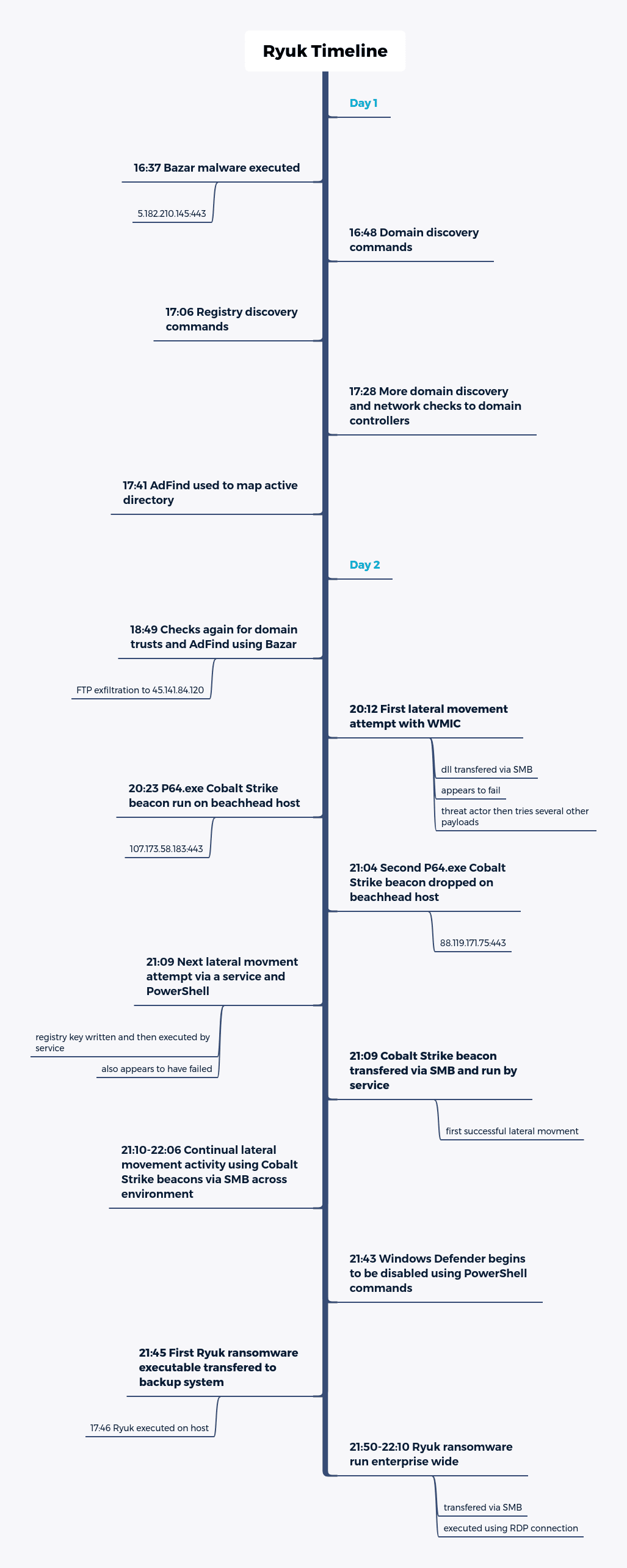

Al parecer todo comenzó con un correo electrónico malicioso que incluía un enlace capaz de redirigir a los usuarios a un sitio web para descargar el loader Bazar/Kegtap, inyectado en diversos procesos, además de realizar un reconocimiento en el sistema infectado empleando utilidades precargadas en los sistemas Windows.

Una vez instalado en la red infectada, Ryuk permaneció inactivo por alrededor de un día para después comenzar una segunda etapa de reconocimiento del sistema empleando la herramienta Rubeus. Los datos fueron filtrados a un servidor remoto y los actores de amenazas comenzaron un movimiento lateral; finalmente, los actores de amenazas emplearon ataques de ejecución remota de servicios con PowerShell para mantener el ataque.

Cabe señalar que los operadores de Ryuk también inhabilitaron Windows Defender y ejecutaron el ransomware un minuto después de ser transferido a través de SMB desde el pivote, pasando a almacenar las copias de seguridad cifradas. El ransomware también se transfirió a los hosts restantes en la red mediante SMB, aprovechando una conexión RDP para ejecutar el malware desde el controlador de dominio dinámico.

En su reporte, DFIR menciona que: “la campaña maliciosa sólo tomó unas 29 horas desde la ejecución inicial hasta el compromiso total del objetivo; si los equipos de seguridad pierden el primer día de reconocimiento, quedan menos de tres horas para contener el ataque antes de que la infección afecte por completo el sistema objetivo. En este incidente, los actores de amenazas exigían un rescate de alrededor de 600 Bitcoin (unos 6 millones de dólares según el tipo de cambio actual).

El combate a esta práctica sigue siendo una de las principales prioridades de la industria. Esta semana, Microsoft reveló el cierre de la infraestructura de TrickBot, una botnet empleada como principal medio de entrega de algunas variantes de ransomware, incluyendo Ryuk.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad