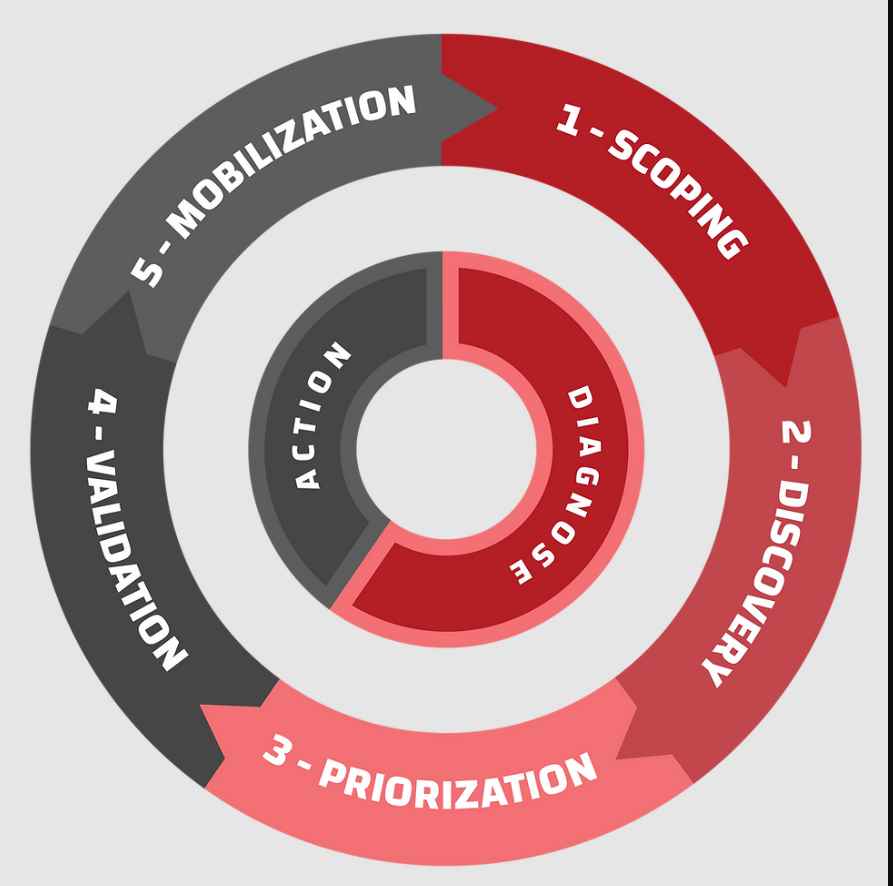

La Gestión Continua de la Exposición a Amenazas (CTEM) es una práctica de ciberseguridad en evolución centrada en identificar, evaluar, priorizar y abordar continuamente las debilidades y vulnerabilidades de seguridad en las redes y activos digitales de una organización. A diferencia de los enfoques tradicionales que podrían evaluar las amenazas periódicamente, CTEM enfatiza un proceso proactivo y continuo de evaluación y mitigación para adaptarse al panorama de amenazas que cambia rápidamente. He aquí un vistazo más de cerca a sus componentes clave:

- Identificación : CTEM comienza con la identificación continua de todos los activos digitales dentro del entorno de una organización, incluidos los sistemas locales, los servicios en la nube y los puntos finales remotos. Implica comprender qué activos existen, dónde están ubicados y su importancia para la organización.

- Evaluación : se realizan evaluaciones periódicas y continuas de estos activos para identificar vulnerabilidades, configuraciones incorrectas y otras debilidades de seguridad. Este proceso a menudo utiliza herramientas de escaneo automatizadas e inteligencia sobre amenazas para detectar problemas que podrían ser aprovechados por los atacantes.

- Priorización : no todas las vulnerabilidades plantean el mismo nivel de riesgo. CTEM implica priorizar estas debilidades en función de su gravedad, el valor de los activos afectados y el impacto potencial de un exploit. Esto ayuda a las organizaciones a centrar sus esfuerzos primero en los problemas más críticos.

- Mitigación y remediación : una vez que se identifican y priorizan las vulnerabilidades, CTEM se enfoca en mitigar o remediar estos problemas. Esto puede implicar la aplicación de parches, cambiar configuraciones o implementar otras medidas de seguridad para reducir el riesgo de explotación.

- Mejora Continua : CTEM es un proceso cíclico que se retroalimenta a sí mismo. Se evalúa la eficacia de los esfuerzos de mitigación y el enfoque se perfecciona con el tiempo para mejorar continuamente la postura de seguridad.

El objetivo de CTEM es reducir la “superficie de ataque” de una organización, minimizando la cantidad de vulnerabilidades que podrían ser explotadas por los atacantes y, por lo tanto, reduciendo el riesgo general de la organización. Al gestionar y reducir continuamente la exposición a las amenazas, las organizaciones pueden protegerse mejor contra infracciones y ataques cibernéticos.

CTEM VERSUS ENFOQUES ALTERNATIVOS

La Gestión Continua de la Exposición a Amenazas (CTEM) representa un enfoque proactivo y continuo para gestionar los riesgos de ciberseguridad, distinguiéndose de las prácticas de seguridad tradicionales y más reactivas. Comprender las diferencias entre CTEM y enfoques alternativos puede ayudar a las organizaciones a elegir la mejor estrategia para sus necesidades específicas y panoramas de amenazas. Comparemos CTEM con algunos de estos enfoques alternativos:

1. CTEM FRENTE A EVALUACIONES DE SEGURIDAD PERIÓDICAS

- Las evaluaciones de seguridad periódicas normalmente implican auditorías o evaluaciones programadas de la postura de seguridad de una organización a intervalos fijos (por ejemplo, trimestralmente o anualmente). Es posible que este enfoque no detecte nuevas vulnerabilidades o amenazas que surjan entre evaluaciones, dejando a las organizaciones expuestas durante períodos potencialmente prolongados.

- CTEM , por otro lado, enfatiza el monitoreo y evaluación continuos de amenazas y vulnerabilidades. Garantiza que las amenazas emergentes puedan identificarse y abordarse casi en tiempo real, lo que reduce en gran medida la ventana de exposición.

2. CTEM FRENTE A PRUEBAS DE PENETRACIÓN

- Las pruebas de penetración son un enfoque específico en el que los profesionales de la seguridad simulan ataques cibernéticos a un sistema para identificar vulnerabilidades. Si bien son valiosas, las pruebas de penetración generalmente se realizan anualmente o semestralmente y es posible que no descubran vulnerabilidades introducidas entre pruebas.

- CTEM complementa las pruebas de penetración escaneando e identificando vulnerabilidades continuamente, asegurando que las nuevas amenazas se aborden con prontitud y no solo durante la próxima prueba programada.

3. CTEM VERSUS PLANIFICACIÓN DE RESPUESTA A INCIDENTES

- La planificación de respuesta a incidentes se centra en prepararse, detectar, responder y recuperarse de incidentes de ciberseguridad. Es reactivo por naturaleza y se pone en marcha después de que ha ocurrido un incidente.

- CTEM trabaja antes de la respuesta a incidentes con el objetivo de prevenir incidentes antes de que ocurran mediante una gestión continua de amenazas y vulnerabilidades. Si bien la respuesta a incidentes es un componente crítico de una estrategia integral de ciberseguridad, CTEM puede reducir la probabilidad y el impacto de que ocurran incidentes en primer lugar.

4. CTEM FRENTE A LA GESTIÓN DE VULNERABILIDADES TRADICIONAL

- La gestión de vulnerabilidades tradicional implica identificar, clasificar, remediar y mitigar vulnerabilidades dentro del software y el hardware. Si bien puede ser un proceso continuo, a menudo carece del marco de priorización y monitoreo continuo y en tiempo real de CTEM.

- CTEM mejora la gestión de vulnerabilidades tradicional integrándola en un ciclo continuo que incluye detección en tiempo real, priorización basada en la inteligencia de amenazas actual y acción inmediata para mitigar los riesgos.

VENTAJAS CLAVE DE CTEM

- Inteligencia sobre amenazas en tiempo real : CTEM integra la última inteligencia sobre amenazas para garantizar que las medidas de seguridad de la organización estén siempre por delante de las amenazas potenciales.

- Automatización e integración : al aprovechar la automatización e integrar varias herramientas de seguridad, CTEM puede agilizar el proceso de gestión de amenazas y vulnerabilidades, reduciendo el tiempo desde la detección hasta la remediación.

- Priorización basada en riesgos : CTEM prioriza las vulnerabilidades en función de su impacto potencial en la organización, asegurando que los recursos se asignen de manera efectiva para abordar primero los problemas más críticos.

CTEM ofrece un enfoque integral y continuo de la ciberseguridad, centrándose en reducir la exposición a las amenazas en un panorama de amenazas dinámico y en constante evolución. Si bien cada uno de los enfoques alternativos tiene su lugar dentro de la estrategia general de seguridad de una organización, integrarlos con los principios CTEM puede proporcionar un mecanismo de defensa más resistente y receptivo contra las amenazas cibernéticas.

CTEM EN AWS

La implementación de la gestión continua de exposición a amenazas (CTEM) dentro de un entorno de nube de AWS implica aprovechar los servicios y herramientas de AWS, junto con soluciones y mejores prácticas de terceros, para identificar, evaluar, priorizar y remediar continuamente vulnerabilidades y amenazas. A continuación se muestra un ejemplo detallado de cómo se puede aplicar CTEM en AWS:

1. IDENTIFICACIÓN DE ACTIVOS

- AWS Config : utilice AWS Config para monitorear y registrar continuamente las configuraciones y cambios de recursos de AWS, lo que ayuda a identificar qué activos existen en su entorno, sus configuraciones y sus interdependencias.

- Grupos de recursos de AWS : organice recursos por aplicaciones, proyectos o entornos para simplificar la administración y el monitoreo.

2. EVALUACIÓN

- Amazon Inspector : evalúa automáticamente las aplicaciones en busca de vulnerabilidades o desviaciones de las mejores prácticas, especialmente importante para instancias EC2 y aplicaciones basadas en contenedores.

- AWS Security Hub : agrega alertas y hallazgos de seguridad de varios servicios de AWS (como Amazon Inspector, Amazon GuardDuty e IAM Access Analyzer) y soluciones de terceros compatibles para brindar una visión integral de su estado de seguridad y cumplimiento.

3. PRIORIZACIÓN

- AWS Security Hub : proporciona una vista consolidada de alertas y hallazgos de seguridad clasificados por gravedad, lo que le permite priorizar los problemas en función de su impacto potencial en su entorno de AWS.

- Funciones Lambda personalizadas : cree funciones AWS Lambda para automatizar el proceso de análisis y priorización, utilizando criterios específicos para la tolerancia al riesgo y la postura de seguridad de su organización.

4. MITIGACIÓN Y REMEDIACIÓN

- AWS Systems Manager Patch Manager : automatice el proceso de aplicación de parches a instancias administradas con actualizaciones de seguridad y no relacionadas con la seguridad.

- Plantillas de CloudFormation : utilice AWS CloudFormation para aplicar configuraciones de infraestructura que cumplan con sus estándares de seguridad. Vuelva a implementar rápidamente las configuraciones si se detectan desviaciones.

- Amazon EventBridge y AWS Lambda : automatice las respuestas a los hallazgos de seguridad. Por ejemplo, si Security Hub detecta una vulnerabilidad crítica, EventBridge puede activar una función Lambda para aislar las instancias afectadas o aplicar los parches necesarios.

5. MEJORA CONTINUA

- Herramienta de buena arquitectura de AWS : revise periódicamente sus cargas de trabajo según las mejores prácticas de AWS para identificar áreas de mejora.

- Bucle de retroalimentación : implemente un bucle de retroalimentación utilizando AWS CloudWatch Logs y Amazon Elasticsearch Service para analizar registros y métricas para obtener información sobre seguridad, que puede informar la mejora continua de sus procesos CTEM.

IMPLEMENTACIÓN DE CTEM EN AWS: UN ESCENARIO DE EJEMPLO

Imagine que está administrando una aplicación web alojada en AWS. Así es como CTEM cobra vida:

- Identificación : utilice AWS Config y grupos de recursos para mantener un inventario actualizado de sus instancias EC2, bases de datos RDS y depósitos S3 críticos para su aplicación.

- Evaluación : Emplee Amazon Inspector para escanear periódicamente sus instancias EC2 en busca de vulnerabilidades y AWS Security Hub para evaluar su postura de seguridad general en todos los servicios.

- Priorización : Security Hub le alerta sobre una vulnerabilidad crítica en una instancia EC2 que ejecuta el backend de su aplicación. Está marcado como de alta prioridad debido a su acceso a datos confidenciales.

- Mitigación y corrección : activa automáticamente una función Lambda a través de EventBridge según el hallazgo de Security Hub, que aísla la instancia EC2 afectada e inicia un proceso de parcheo a través de Systems Manager Patch Manager.

- Mejora continua : después del incidente, utiliza la herramienta de buena arquitectura de AWS para evaluar su arquitectura. Los conocimientos adquiridos condujeron a la implementación de políticas de IAM más estrictas y a una supervisión mejorada con CloudWatch y Elasticsearch para la detección de anomalías.

Este ciclo de identificación, evaluación, priorización, mitigación y mejora continua forma el núcleo de CTEM en AWS, lo que ayuda a garantizar que su entorno de nube permanezca seguro contra las amenazas en evolución.

CTEM EN AZURE

La implementación de la gestión continua de exposición a amenazas (CTEM) en Azure implica el uso de una variedad de servicios y características de Azure diseñados para identificar, evaluar, priorizar y mitigar continuamente los riesgos de seguridad. A continuación se muestra un ejemplo paso a paso que ilustra cómo una organización puede aplicar los principios CTEM dentro del entorno de nube de Azure:

PASO 1: IDENTIFICACIÓN Y GESTIÓN DE ACTIVOS

- Azure Resource Graph : utilice Azure Resource Graph para consultar y visualizar todos los recursos en su entorno de Azure. Esto es crucial para comprender qué activos tiene, sus configuraciones y sus interrelaciones.

- Etiquetas de Azure : implemente estrategias de etiquetado para categorizar los recursos según la sensibilidad, el departamento o el entorno. Esto ayuda en el proceso de priorización posterior.

PASO 2: EVALUACIÓN CONTINUA DE VULNERABILIDAD

- Azure Security Center : habilite Azure Security Center (ASC) en el nivel Estándar para realizar evaluaciones de seguridad continuas en todos sus recursos de Azure. ASC proporciona recomendaciones de seguridad y evalúa sus recursos en busca de vulnerabilidades y configuraciones incorrectas.

- Azure Defender : integrado en Azure Security Center, Azure Defender proporciona protección avanzada contra amenazas para cargas de trabajo que se ejecutan en Azure, incluidas máquinas virtuales, bases de datos y contenedores.

PASO 3: PRIORIZACIÓN DE RIESGOS

- Puntuación segura de ASC : utilice la puntuación segura en Azure Security Center como métrica para priorizar las recomendaciones de seguridad en función de su impacto potencial en la postura de seguridad de su entorno.

- Lógica personalizada con Azure Logic Apps : desarrolle flujos de trabajo personalizados utilizando Azure Logic Apps para priorizar alertas según los criterios específicos de su organización, como la sensibilidad de los activos o los requisitos de cumplimiento.

PASO 4: CORRECCIÓN AUTOMATIZADA

- Azure Automation : emplee Azure Automation para ejecutar scripts de corrección o administración de configuraciones en sus máquinas virtuales y servicios de Azure. Esto se puede utilizar para aplicar parches automáticamente, actualizar configuraciones o administrar controles de acceso en respuesta a vulnerabilidades identificadas.

- Azure Logic Apps : desencadena flujos de trabajo automatizados en respuesta a alertas de seguridad. Por ejemplo, si Azure Security Center identifica un almacenamiento de datos desprotegido, una aplicación Azure Logic puede iniciar automáticamente un flujo de trabajo para aplicar la configuración de cifrado necesaria.

PASO 5: MONITOREO CONTINUO Y RESPUESTA A INCIDENTES

- Azure Monitor : utilice Azure Monitor para recopilar, analizar y actuar sobre datos de telemetría de sus recursos de Azure. Esto incluye registros, métricas y alertas que pueden ayudarle a detectar y responder a amenazas en tiempo real.

- Azure Sentinel : implemente Azure Sentinel, un servicio SIEM nativo de la nube, para obtener una solución de gestión de eventos e información de seguridad más completa. Sentinel puede recopilar datos de todos los usuarios, dispositivos, aplicaciones e infraestructura, tanto en las instalaciones como en múltiples nubes.

PASO 6: MEJORA CONTINUA Y CUMPLIMIENTO

- Azure Policy : implemente Azure Policy para hacer cumplir los estándares organizacionales y evaluar el cumplimiento a escala. La evaluación continua de sus configuraciones según estas políticas garantiza el cumplimiento y guía la mejora continua.

- Bucles de retroalimentación : establezca bucles de retroalimentación utilizando la información obtenida de Azure Monitor, Azure Security Center y Azure Sentinel para refinar y mejorar su postura de seguridad continuamente.

ESCENARIO DE EJEMPLO: PROTEGER UNA APLICACIÓN WEB EN AZURE

Supongamos que está administrando una aplicación web hospedada en Azure, utilizando Azure App Service para el front-end web, Azure SQL Database para el almacenamiento de datos y Azure Blob Storage para datos no estructurados.

- Identificación : cataloga todos los recursos relacionados con la aplicación web mediante Azure Resource Graph y aplica etiquetas según la sensibilidad y la función.

- Evaluación : Azure Security Center evalúa continuamente estos recursos en busca de vulnerabilidades, como configuraciones incorrectas o software desactualizado.

- Priorización : según la puntuación segura y la lógica personalizada en Azure Logic Apps, prioriza una vulnerabilidad de inyección SQL detectada en Azure SQL Database como crítica.

- Mitigación : se activa Azure Automation para aislar la base de datos afectada y aplicar un parche. Al mismo tiempo, Azure Logic Apps notifica al equipo de seguridad y registra el incidente para su revisión.

- Monitoreo : Azure Monitor y Azure Sentinel brindan vigilancia continua, detectando patrones de acceso inusuales o posibles infracciones.

- Mejora : los conocimientos del incidente conducen a una revisión y mejora del código de la aplicación y a un refuerzo de las políticas de seguridad a través de Azure Policy para evitar vulnerabilidades similares en el futuro.

Siguiendo estos pasos y utilizando el conjunto integral de herramientas de seguridad de Azure, las organizaciones pueden implementar una estrategia CTEM eficaz que proteja continuamente contra las amenazas cibernéticas en evolución.

IMPLEMENTACIÓN DE CTEM EN ENTORNOS DE NUBE COMO AWS Y AZURE

La implementación de la Gestión Continua de la Exposición a Amenazas (CTEM) en entornos de nube como AWS y Azure implica una serie de pasos estratégicos, aprovechando las herramientas y servicios únicos de cada plataforma. El enfoque combina las mejores prácticas para la gestión de seguridad y cumplimiento, automatización y monitoreo continuo. Aquí hay una guía para comenzar con CTEM tanto en AWS como en Azure:

PASOS COMUNES TANTO PARA AWS COMO PARA AZURE

- Comprenda su entorno

- Catalogue sus recursos y servicios en la nube.

- Comprenda el flujo de datos y las dependencias entre sus activos en la nube.

- Defina sus políticas y objetivos de seguridad

- Establezca cómo es su línea base de seguridad.

- Defina los requisitos clave de cumplimiento y los objetivos de seguridad.

- Integre herramientas de monitoreo continuo

- Aproveche las herramientas nativas de la nube para la detección de amenazas, la evaluación de vulnerabilidades y el monitoreo del cumplimiento.

- Integre herramientas de seguridad de terceros si es necesario para mejorar las capacidades.

- Automatizar las respuestas de seguridad

- Implemente respuestas automatizadas a amenazas y vulnerabilidades comunes.

- Utilice servicios en la nube para automatizar la administración de parches y los ajustes de configuración.

- Evaluar y perfeccionar continuamente

- Revisar periódicamente las políticas y controles de seguridad.

- Ajuste en función de nuevas amenazas, avances tecnológicos y cambios en el entorno empresarial.

IMPLEMENTACIÓN DE CTEM EN AWS

- Habilite los servicios de seguridad de AWS

- Utilice AWS Security Hub para obtener una vista integral de su estado de seguridad y centralizar y priorizar las alertas de seguridad.

- Utilice Amazon Inspector para realizar evaluaciones de seguridad automatizadas que le ayuden a encontrar vulnerabilidades o desviaciones de las mejores prácticas.

- Implemente AWS Config para monitorear y registrar continuamente las configuraciones de recursos de AWS.

- Automatice la respuesta con AWS Lambda

- Utilice AWS Lambda para automatizar respuestas a hallazgos de seguridad, como aislar instancias comprometidas o parchear vulnerabilidades automáticamente.

- Aproveche Amazon CloudWatch

- Emplee CloudWatch para monitorear y alertar según métricas o registros específicos que indiquen posibles amenazas a la seguridad.

IMPLEMENTACIÓN DE CTEM EN AZURE

- Utilice herramientas de seguridad de Azure

- Active Azure Security Center para obtener evaluaciones continuas y recomendaciones de seguridad. Utilice sus funciones avanzadas de protección contra amenazas para detectar y mitigar amenazas.

- Implemente las capacidades de Azure Sentinel para SIEM (Administración de eventos e información de seguridad), integrándolo con otros servicios de Azure para un análisis de seguridad integral y detección de amenazas.

- Automatizar con Azure Logic Apps

- Utilice Azure Logic Apps para automatizar las respuestas a alertas de seguridad, como enviar notificaciones o desencadenar procesos de corrección.

- Monitorear con Azure Monitor

- Aproveche Azure Monitor para recopilar, analizar y actuar sobre datos de telemetría de sus entornos locales y de Azure, lo que le ayudará a detectar amenazas y responder a ellas en tiempo real.

MEJORES PRÁCTICAS PARA AMBOS ENTORNOS

- Cumplimiento continuo : utilice políticas como código para hacer cumplir y automatizar los estándares de cumplimiento en sus entornos de nube.

- Gestión de identidad y acceso (IAM) : implemente políticas estrictas de IAM para garantizar el acceso con privilegios mínimos y utilice la autenticación multifactor (MFA) para mejorar la seguridad.

- Cifrar datos : asegúrese de que los datos en reposo y en tránsito estén cifrados utilizando las capacidades de cifrado de los proveedores de la nube.

- Eduque a su equipo : capacite periódicamente a su equipo sobre las últimas mejores prácticas de seguridad en la nube y las herramientas y servicios específicos que está utilizando.

La implementación de CTEM en AWS y Azure requiere una comprensión profunda de las características y capacidades únicas de cada entorno de nube. Al aprovechar la combinación adecuada de herramientas y servicios, las organizaciones pueden crear una postura de seguridad sólida que identifique, evalúe y mitigue las amenazas continuamente.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad