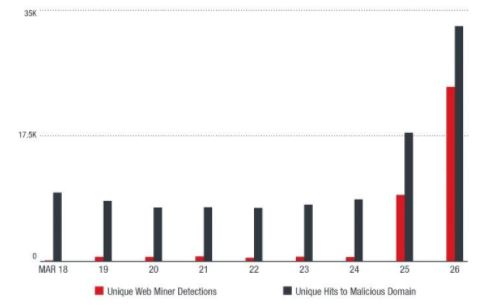

El 25 de marzo de 2018, hackers maliciosos pusieron en peligro la plataforma publicitaria de AOL y modificaron su script para extraer la criptomoneda Monero. Los investigadores de seguridad de la información de Trend Mirco también descubrieron que el dominio japonés del portal web de MSN también estaba infectado por un script similar para extraer las monedas de Monero de la capacidad informática de los visitantes del sitio.

Según el análisis, los anuncios comprometidos se encontraron creando una gran cantidad de mineros web. Lo que es notable es que en el caso de MSN, su página de inicio estaba infectada con el script de minería que resulta ser la página predeterminada del navegador de Microsoft y la página a la que los usuarios de Outlook (Hotmail y Live) son redirigidos una vez que se desconectan de su cuenta.

Además, los analistas identificaron otros 500 sitios web infectados con la misma secuencia de comandos de minería de moneda de cifrado de CoinHive utilizada en la plataforma publicitaria de AOL.

Tras un análisis posterior, los investigadores de seguridad de la información descubrieron que los hackers estaban ejecutando su campaña alojando contenido malicioso en contenedores S3 de Amazon Web Service (AWS) no seguros abiertos para el acceso público aparentemente por sus administradores.

Los contenedores no seguros de AWS han estado creando problemas en los últimos años, sin embargo, cuando se trata de criptomonedas, el servidor en la nube de Tesla y el sitio web de LA Times tuvieron sus cubos AWS comprometidos para extraer la criptomoneda Monero.

En cuanto a los mineros web en AOL y MSN, los profesionales de seguridad de la información de Trend Micro creen que un número significativo de usuarios puede haber sido afectado. Sin embargo, la buena noticia es que AOL recibió una notificación sobre el incidente cuyo equipo se apresuró a eliminar el script malicioso antes del 27 de marzo de 2018.

“La campaña inyectó un script malicioso al final de una biblioteca de JavaScript en los contenedores S3 no protegidos. Los administradores de sitios web pueden verificar fácilmente si hay secuencias de comandos inyectadas con un código similar al que se muestra a continuación o los dominios de minería que enumeramos en la sección Indicadores de compromiso para verificar si sus sitios se han modificado “, escribió Trend Micro.

Notificamos al equipo de AOL sobre nuestros hallazgos. AOL eliminó al minero inyectado y resolvió el problema antes del 27 de marzo.

Esta no es la primera vez que un sitio web de primera categoría tiene comprometida su plataforma publicitaria. En enero de este año, los hackers utilizaron los espacios publicitarios en YouTube para extraer criptomonedas de Monero a través del código de JavaScript de CoinHive.

“Las organizaciones deben proteger y configurar adecuadamente sus servidores para prevenir este tipo de amenazas. Para protegerse aún más, deben elegir la solución de seguridad en la nube adecuada en función de sus necesidades específicas “, concluyeron los expertos en seguridad de la información.

Hay varias maneras de bloquear el uso de criptodivisas en criptomonedas de su navegador y energía de la CPU, incluidas las extensiones minerBlock y No Coin en la tienda web Chrome desarrolladas con el único propósito de bloquear la criptomoneda y el criptockeo. Ambas extensiones son de código abierto y abierto al público, los usuarios pueden verificar el código fuente en Github.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad