Un informe publicado por la firma de ciberseguridad Abnormal Security asegura que un hacker nigeriano intentó utilizar a los inconformes empleados de una organización para ejecutar un ambicioso ciberataque. Los investigadores afirman haber interceptado una serie de correos electrónicos enviados a principios de agosto a algunos de miembros de la organización, los cuales incluían una oferta de hasta $1 millón USD a cambio de ayudar al hacker a infectar de ransomware las redes de esta organización.

Como algunos usuarios sabrán, el ransomware es una variante de malware que encripta los archivos de una víctima y convierte la información en un código secreto que oculta el verdadero significado de estos archivos. Históricamente, el ransomware se ha distribuido a través de archivos adjuntos de correo electrónico o, más recientemente, mediante el acceso directo a la red obtenido a través de cosas como cuentas VPN no seguras o vulnerabilidades de software.

El supuesto atacante (o grupo de atacantes) asegura tener vínculos con el grupo de ransomware DemonWare, también conocido como Black Kingdom o DEMON. Este grupo existe desde hace algunos años. En marzo, el ransomware apareció en las noticias por intentar explotar una vulnerabilidad importante de Microsoft Exchange.

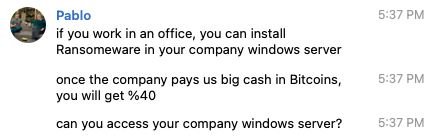

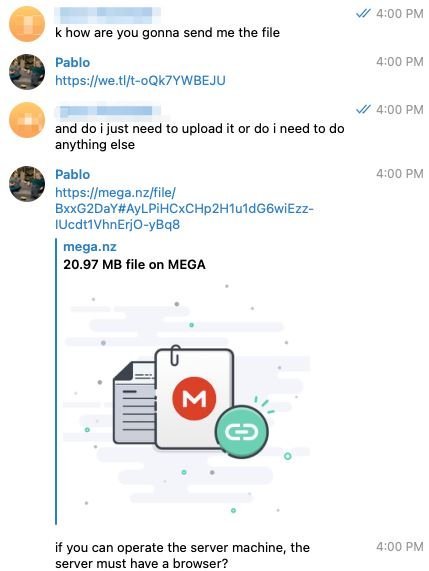

Según el reporte: “El remitente aseguraba a algunos empleados que si pueden implementar ransomware en una computadora de la empresa o un servidor Windows, entonces se le pagaría $1 millón USD en Bitcoin, o bien el 40% del rescate exigido, cercano a los $3 millones USD.

Al parecer, el hacker contactó a los miembros de la organización afectada después de una breve búsqueda en LinkedIn. Este, además de otros servicios comerciales que venden acceso a datos similares, es un medio común que utilizan los estafadores para recopilar información y datos personales de los empleados. El atacante afirmaba que había planeado infectar solo a ejecutivos de alto nivel, pero cuando ese plan falló, cambió a un esquema de ransomware.

Sin embargo, el atacante no obtuvo la respuesta esperada, por lo que el segundo plan también fracasó y la compañía afectada, cuyo nombre no fue revelado, se encuentra completamente a salvo.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad