La pandemia por coronavirus ha generado nuevos problemas de toda índole, y la ciberseguridad no es la excepción. Especialistas de un curso de ciberseguridad detallan la detección de una campaña masiva de phishing que podría llegar hasta a 5 millones de individuos y compañías, abarcando seis países en la mayoría de los continentes.

Los correos electrónicos usados por los operadores de estas campañas contienen información supuestamente enviada por las autoridades locales y en relación con la enfermedad COVID-19. Los emails incluyen enlaces adjuntos que redirigen a los usuarios a sitios web maliciosos diseñados para extraer sus datos personales y financieros. Estos emails han sido enviados a usuarios en Japón, Singapur, Corea del Sur, India, Reino Unido y Estados Unidos.

Hace algunos meses, expertos del curso de ciberseguridad de CYFIRMA aseguraron que Lazarus, el conocido grupo cibercriminal financiado por el gobierno de Corea del Norte, se encontraba preparando una campaña mundial de phishing, por lo que los investigadores creen que son estos hackers quienes está detrás de este ataque. Además, se han encontrado algunos detalles que indican similitudes entre los diversos emails relacionados con esta campaña, a pesar de que se han enviado a usuarios en diferentes países. La principal característica es que todos los países seleccionados han emitido estímulos económicos considerables para contrarrestar las consecuencias económicas de la pandemia:

- Singapur: El gobierno de esta pequeña nación anunció estímulos por casi 100 mil millones de dólares locales para frenar la pérdida de empleos

- Japón dispuso de fondos de emergencia por aproximadamente 234 billones de yenes

- El gobierno de Corea ha destinado casi 200 mil millones de dólares para la contención de la emergencia, apoyando a la industria crítica del país

- India anunció un programa de créditos por más de 300 mil millones de dólares para pequeñas, medianas y grandes empresas

- Reino Unido implementó múltiples programas de apoyo para evitar la pérdida de empleos

- E.U. invertirá una cifra no determinada para evitar la pérdida de empleos

Es altamente probable que los usuarios que reciben estos correos requieran apoyo financiero, por lo que este es un medio ideal de ataque. El objetivo principal de los operadores de esta campaña parece ser el fraude económico, aunque los expertos del curso de ciberseguridad creen que también podrían dedicarse al robo de información para su venta en dark web.

Acorde a la información recolectada por CYFIRMA, los hackers planearon un ataque masivo en los seis países elegidos durante dos días consecutivos. Lazarus creó siete plantillas diferentes para el correo con el fin de adaptar la campaña a cada país atacado, incluso tomando los nombres reales de algunas agencias de gobierno locales.

Los hackers han empelado diversas direcciones email de apariencia legítima, como las que se muestran a continuación:

- covid19notice@usda.gov

- ccff-applications@bankofengland.co.uk

- covid-support@mom.gov.sg

- covid-support@mof.go.jp

- ncov2019@gov.in

- fppr@korea.kr

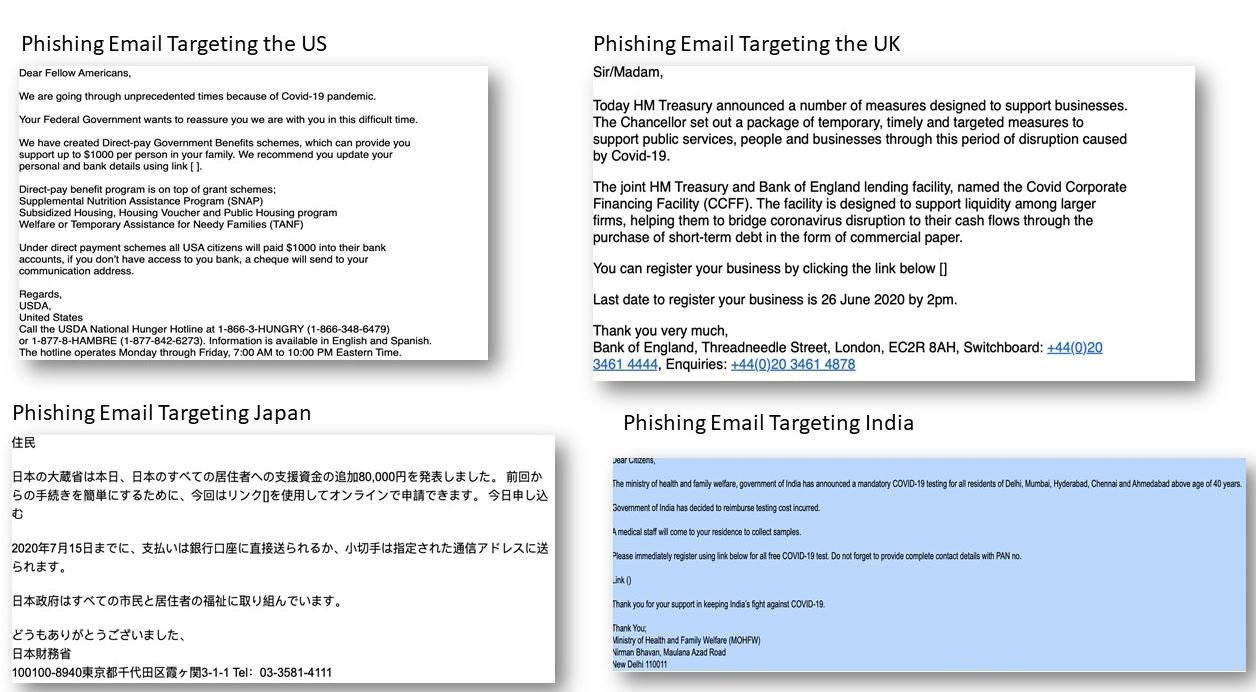

Respecto al mensaje enviado a las víctimas potenciales, éste también difiere según el país:

- Estados Unidos: Los hackers mencionan a los usuarios que su cuanta ha sido seleccionada por las autoridades para recibir un apoyo económico de mil dólares.

- Reino Unido: Los atacantes tratan de extraer la información confidencial mediante un correo supuestamente enviado por el Banco de Inglaterra en el que se ofrecen estímulos financieros.

- Japón: En un email supuestamente enviado por el Ministerio de Finanzas de Japón se ofrece un pago de 80 mil yenes adicionales para todos los ciudadanos y residentes que completen un formulario.

- India: Los cibercriminales ofrecen supuestas pruebas gratuitas para la detección de COVID-19 en residentes de múltiples ciudades a cambio de completar algunos formularios en línea.

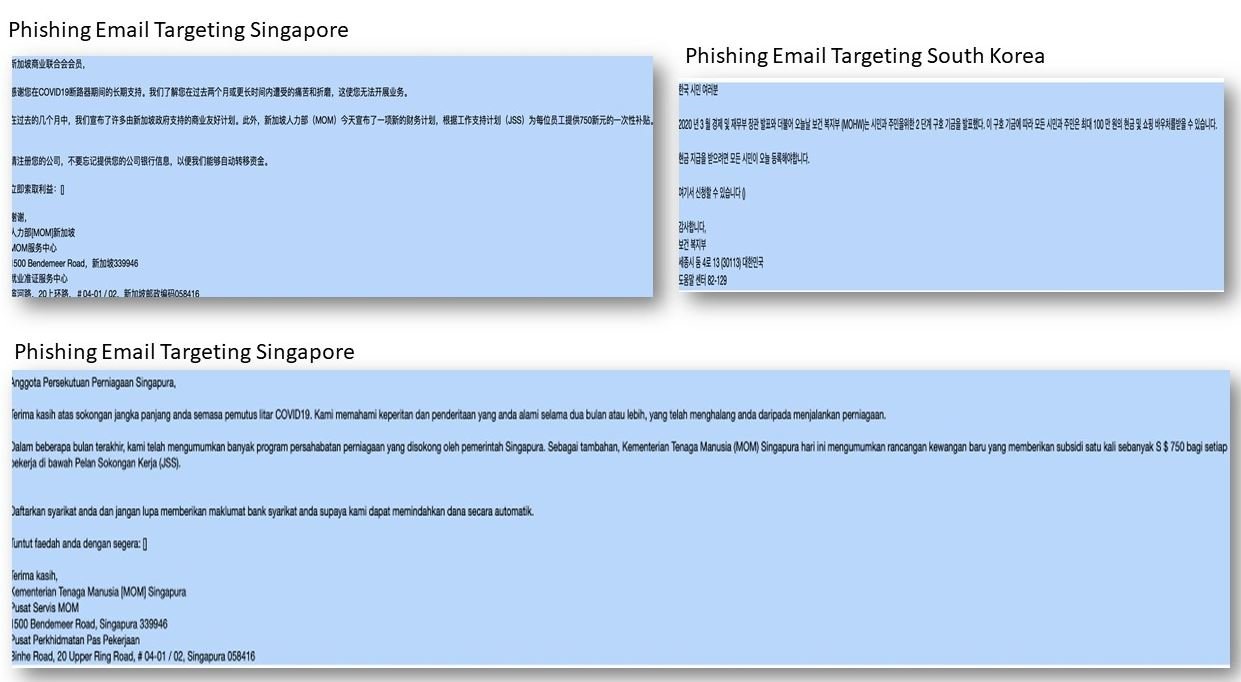

- Singapur: Usurpando la identidad del Ministerio de Recursos Humanos, los hackers engañan a los usuarios ofreciendo un pago de 750 dólares de Singapur a los empleados de empresas privadas y organizaciones públicas.

- Corea del Sur: Los hackers usan correos supuestamente enviados por el gobierno local para redirigir a los usuarios a sitios maliciosos y así poder extraer su información confidencial.

A continuación se presentan algunos ejemplos de las plantillas de email elaboradas por los hackers. Se recomienda a los usuarios ignorar cualquier email similar, pues lo más seguro es que se trate de una estafa; al igual que en cualquier campaña de phishing, la mejor forma de protegerse es identificando cualquier email potencialmente malicioso antes de abrirlo, además de no compartir información personal a través de este medio.

Los investigadores afirman que esta campaña será lanzada durante este fin de semana, específicamente entre el 20 y 21 de junio (aunque no se descarta que pueda extenderse durante los próximos días).

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad