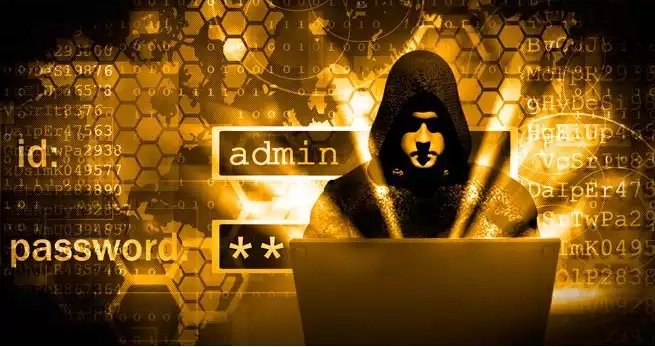

Un documento filtrado enmarca el robo de BitStamp en un ataque de phishing

Un documento filtrado titulado “Informe del Incidente de BitStamp” revela los detalles de la investigación interna sobre el robo de 19.000 bitcoins (5 millones de dólares entonces) que sufrió laLEER MÁS