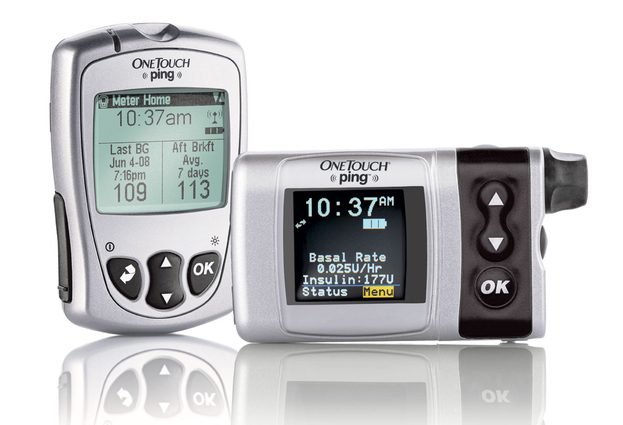

Nuestras bombas de insulina podrían ser comprometidas, advierte Johnson & Johnson

Las bombas de insulina OneTouch Ping de Animas contienen vulnerabilidades que podrían ser explotadas por un atacante para ejecutar en forma remota una inyección de insulina. El investigador de seguridadLEER MÁS