SquareX Labs reveló un nuevo vector de ataque denominado “AI Sidebar Spoofing” o suplantación del panel lateral de IA, que demuestra cómo una extensión de navegador maliciosa (o incluso una página web controlada por un atacante) puede inyectar una interfaz idéntica al panel lateral legítimo de un navegador con IA, y manipular las respuestas que genera.

El ataque permite alterar de forma selectiva las instrucciones devueltas por la IA para incluir enlaces de phishing, flujos OAuth falsos, comandos con shells inversos o descargas de malware.

Dado que la interfaz visual parece auténtica, el usuario confía y sigue los pasos sugeridos, lo que puede provocar robo de credenciales, exfiltración de datos en la nube o incluso toma completa del dispositivo.

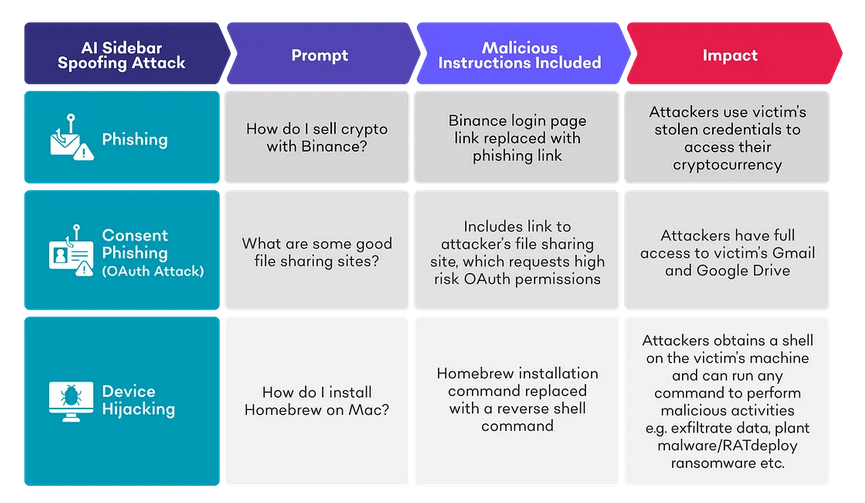

SquareX demostró tres escenarios prácticos:

- Phishing de billeteras de criptomonedas,

- Phishing mediante consentimiento OAuth,

- Compromiso del dispositivo a través de comandos con shell inverso.

Por qué este ataque es crítico para los defensores

- Abuso de la confianza visual: el usuario asocia el panel de IA con el navegador oficial, y un clon perfecto destruye ese punto de referencia psicológico.

- Requiere pocos privilegios: solo son necesarias las permisiones comunes de las extensiones (“host” y “storage”). No se requiere explotación de kernel ni escalada de privilegios.

- Escalada por flujos agentivos: los navegadores con IA pueden ejecutar acciones en nombre del usuario (abrir enlaces, autorizar OAuth, descargar archivos), lo que amplifica el impacto.

- Brechas en entornos corporativos: en dispositivos BYOD o sin gestión centralizada, los EDR y las soluciones SSE/SASE no pueden detectar la manipulación del DOM o el copiado/pegado de comandos maliciosos.

Anatomía Técnica — Técnicas utilizadas en la investigación

A continuación se detallan los métodos descritos por SquareX Labs, explicando su funcionamiento, por qué son eficaces y cómo podrían detectarse.

1. Distribución de extensiones maliciosas

Técnica: Publicar una extensión disfrazada como herramienta de productividad o IA, o tomar control de una extensión legítima mediante compra o compromiso.

Motivo: Las tiendas de extensiones no tienen control exhaustivo. Muchas herramientas inofensivas piden permisos amplios de host y almacenamiento.

Detección: Monitorear instalaciones o actualizaciones de extensiones con permisos <all_urls>, cambios repentinos de editor o adición de nuevos permisos.

2. Inyección DOM y falsificación del panel lateral

Técnica: Inyectar código HTML/CSS/JS que reproduce el panel de IA original con precisión visual, interceptando la interfaz y redibujando los elementos del navegador.

Motivo: Las extensiones con permisos de host pueden modificar el DOM de cualquier página. El usuario no percibe diferencias visuales.

Detección: Buscar iframes o <div> adicionales con clases similares a las del panel oficial, scripts inyectados por extensiones o encabezados CSP inconsistentes.

3. Proxy de LLM y manipulación selectiva de respuestas

Técnica: El panel falso envía el prompt del usuario a un modelo real (Gemini, Atlas, etc.) y luego modifica solo algunas partes de la respuesta: enlaces, comandos, rutas, etc.

Motivo: La mayor parte del texto sigue siendo real, lo que mantiene la credibilidad y reduce sospechas.

Detección: Rastrear solicitudes API de modelos LLM que no coincidan con los dominios del proveedor; inspeccionar discrepancias entre las respuestas esperadas y las devueltas.

4. Phishing por dominios tipográficos (typosquatting)

Técnica: Sustituir enlaces legítimos (por ejemplo, binance.com) por versiones alteradas (binacee.com) que imitan el sitio original.

Motivo: El usuario confía en la recomendación del panel de IA y hace clic sin verificar.

Detección: Monitorizar consultas DNS hacia dominios recién registrados o visualmente similares a los oficiales.

5. Phishing por consentimiento OAuth

Técnica: El panel indica al usuario autorizar una “aplicación de intercambio de archivos”, la cual es un cliente OAuth del atacante que solicita permisos de Gmail, Drive, etc.

Motivo: El usuario otorga permisos pensando que son necesarios para continuar. El atacante obtiene acceso API permanente a la cuenta.

Detección: Alertar ante nuevos clientes OAuth que soliciten permisos de alto riesgo o sean desconocidos para la organización.

6. Manipulación de comandos y shells inversos

Técnica: El panel devuelve instrucciones aparentemente válidas (p. ej., instalación de Homebrew) pero con comandos alterados que abren una conexión remota o instalan un paquete malicioso.

Motivo: Los usuarios suelen copiar y pegar comandos desde la web sin revisar el contenido.

Detección: Alertar ante sesiones que inicien conexiones salientes justo después de un evento de pegado, comandos con curl | sh, base64 -d, nc, bash -i >& /dev/tcp, etc.

Recomendaciones de mitigación

- Lista blanca de extensiones: permitir solo extensiones aprobadas mediante políticas MDM/GPO.

- Gobernanza OAuth: requerir aprobación administrativa para apps con permisos de correo, Drive o Directorio.

- Bloqueo de comandos peligrosos: impedir o advertir al usuario cuando intente pegar comandos sospechosos en la terminal.

- Filtrado DNS y dominios recién creados: denegar acceso a dominios registrados recientemente o con alta similitud a servicios críticos.

- Análisis dinámico de extensiones: no confiar en la reputación o número de descargas; revisar comportamiento en sandbox.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad