El investigador de seguridad Nick Johnson (@nicksdjohnson) ha revelado una sofisticada campaña de phishing que combina dos servicios legítimos de Google —OAuth y Google Sites— para llevar a cabo un ataque de múltiples capas, capaz de eludir las protecciones DKIM, abusar de infraestructuras confiables y robar credenciales, todo mientras parece completamente legítimo tanto para el usuario como para los sistemas de seguridad de correo.

Este método de phishing es especialmente peligroso porque permite:

- Enviar correos reales firmados desde

no-reply@google.com - Alojar páginas de phishing en

sites.google.com - Evadir filtros antispam, alertas de seguridad y sospechas del usuario

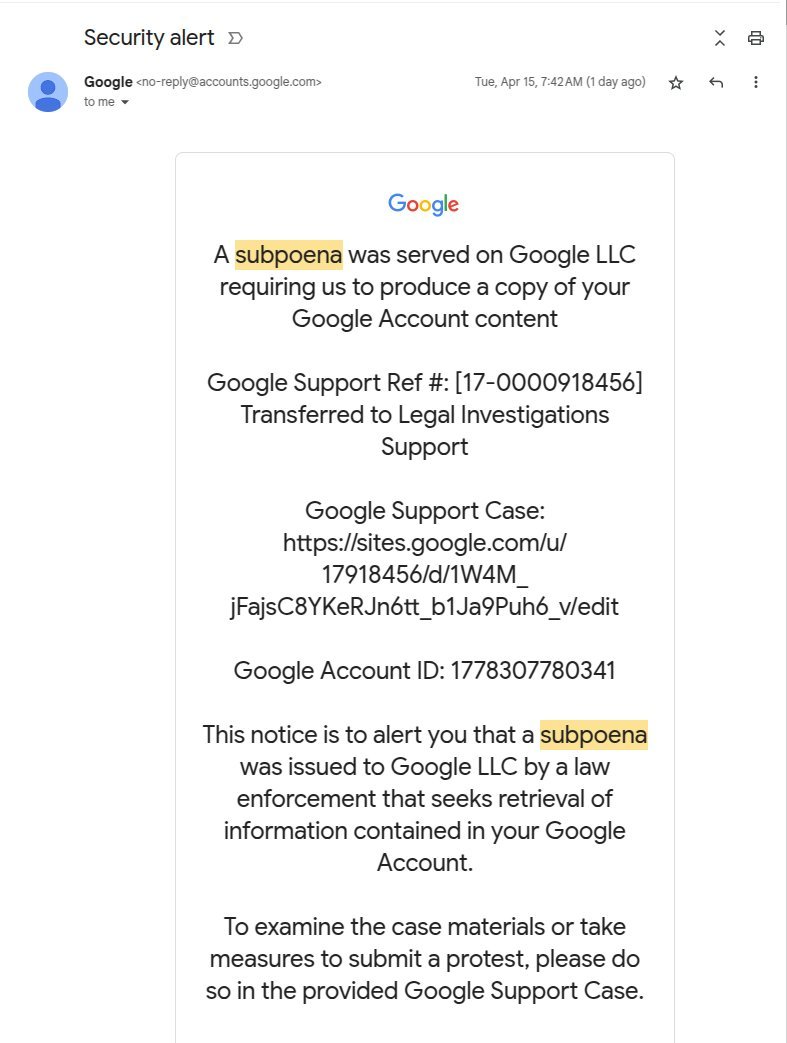

📬 Etapa 1: Envío de Correos de Phishing Firmados Usando OAuth de Google

🔧 Cómo Funciona el Ataque (Paso a Paso)

- Configurar la Infraestructura Maliciosa

- Registrar un dominio:

attacker-cloud[.]com - Crear una cuenta de Google:

me@attacker-cloud.com

- Registrar un dominio:

- Crear una Aplicación Maliciosa en Google Cloud (OAuth)

- En la pantalla de consentimiento de OAuth, configurar:

- Nombre de la app: csharpCopyEdit

🚨 Alerta de Seguridad de Google 🚨 Se detectó un nuevo inicio de sesión desde Chrome en Windows. ¿Fuiste tú? [Revisar Actividad] - Agregar espacios o saltos de línea, seguido de: nginxCopyEdit

Equipo Legal de Google

- Nombre de la app: csharpCopyEdit

- En la pantalla de consentimiento de OAuth, configurar:

- Autorizar la App

- Al autorizar esta app, Google envía automáticamente un correo de alerta a

me@attacker-cloud.com, que contiene:De: no-reply@google.com- Firmado por

google.com(DKIM: PASS) - El contenido del mensaje incluye el nombre de la app (totalmente controlado por el atacante)

- Al autorizar esta app, Google envía automáticamente un correo de alerta a

- Reenviar el Correo a Víctimas

- DKIM firma solo los encabezados y el cuerpo, no la ruta SMTP, por lo tanto:

- Al reenviar este mensaje a otra persona, la firma DKIM sigue siendo válida

- Gmail muestra:

- ✅ Sin advertencias

- ✅ “no-reply@google.com” con candado

- ✅ “Para: mí” — truco de ingeniería social gracias a la dirección

me@...

🌐 Etapa 2: Página de Phishing Alojada en Google Sites

- El enlace en el correo lleva al usuario a: pgsqlCopyEdit

https://sites.google.com/view/google-security-center - El atacante crea una página falsa que imita la pantalla de inicio de sesión de Google usando Google Sites.

- El usuario cree que es legítimo y, al ingresar sus credenciales:

- Estas se envían directamente al servidor del atacante.

- Opcionalmente, el atacante captura cookies de sesión o tokens para evadir MFA.

🧪 Por Qué Este Ataque Es Tan Eficaz

| Elemento de Seguridad | Por Qué Falla |

|---|---|

| ✅ DKIM/SPF/DMARC | El correo es realmente de Google y pasa todas las validaciones |

| ❌ Validación visual | Gmail muestra el correo como legítimo sin banners |

| ❌ Contexto del hilo | Se inserta en hilos existentes de alertas reales |

| ❌ Filtrado de enlaces | Los enlaces apuntan a sites.google.com (dominio confiable) |

| ❌ Capacitación de usuarios | Se les enseña a confiar en “google.com” — justo lo que usa el atacante |

🔐 Vulnerabilidades Técnicas Explotadas

1. Inyección en Nombre de Aplicación OAuth

- Google permite nombres largos y manipulables.

- Estos nombres aparecen directamente en los correos de alerta enviados por Google.

2. Limitación del DKIM

- DKIM no verifica la dirección SMTP de destino.

- Un correo reenviado conserva su firma como si fuera original.

3. Abuso de Google Sites

- Permite contenido HTML embebido.

- Las URLs comienzan con

google.com, lo cual genera confianza visual.

🧠 Ejemplo de Flujo Real del Ataque

textCopyEdit[1] Víctima recibe:

📩 Correo de no-reply@google.com

📌 Asunto: "Alerta de Seguridad: Se otorgaron nuevos permisos"

[2] Clic en “Revisar Actividad”

🔗 Enlace a https://sites.google.com/view/fake-security-check

[3] Aparece página falsa de inicio de sesión

👤 Usuario ingresa credenciales

[4] El atacante recibe:

- Usuario y contraseña

- Tokens de sesión (si se capturan)

- Posibilidad de evadir MFA

🛡️ Recomendaciones para Equipos de Seguridad

🔍 Monitoreo y Detección:

- Detectar uso de

sites.google.com/view/*como origen de inicio de sesión - Analizar correos con nombres de apps OAuth dentro del cuerpo

- Implementar reglas en SIEM para detectar hilos con correos reenviados desde Google con contenido extraño

📢 Educación al Usuario:

- Nunca confiar solo por ver el candado o “google.com”

- Validar URL de inicio de sesión:

✅https://accounts.google.com

❌https://sites.google.com/* - Ante cualquier alerta sospechosa, ingresar directamente a:

https://myaccount.google.com

📣 Respuesta de Google

Inicialmente, Google respondió que el comportamiento era “esperado” y que no calificaba como vulnerabilidad. Sin embargo, tras la difusión pública del caso, la compañía confirmó que corregirá el abuso en OAuth en una futura actualización.

La problemática de phishing mediante Google Sites, sin embargo, permanece sin solución estructural.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad