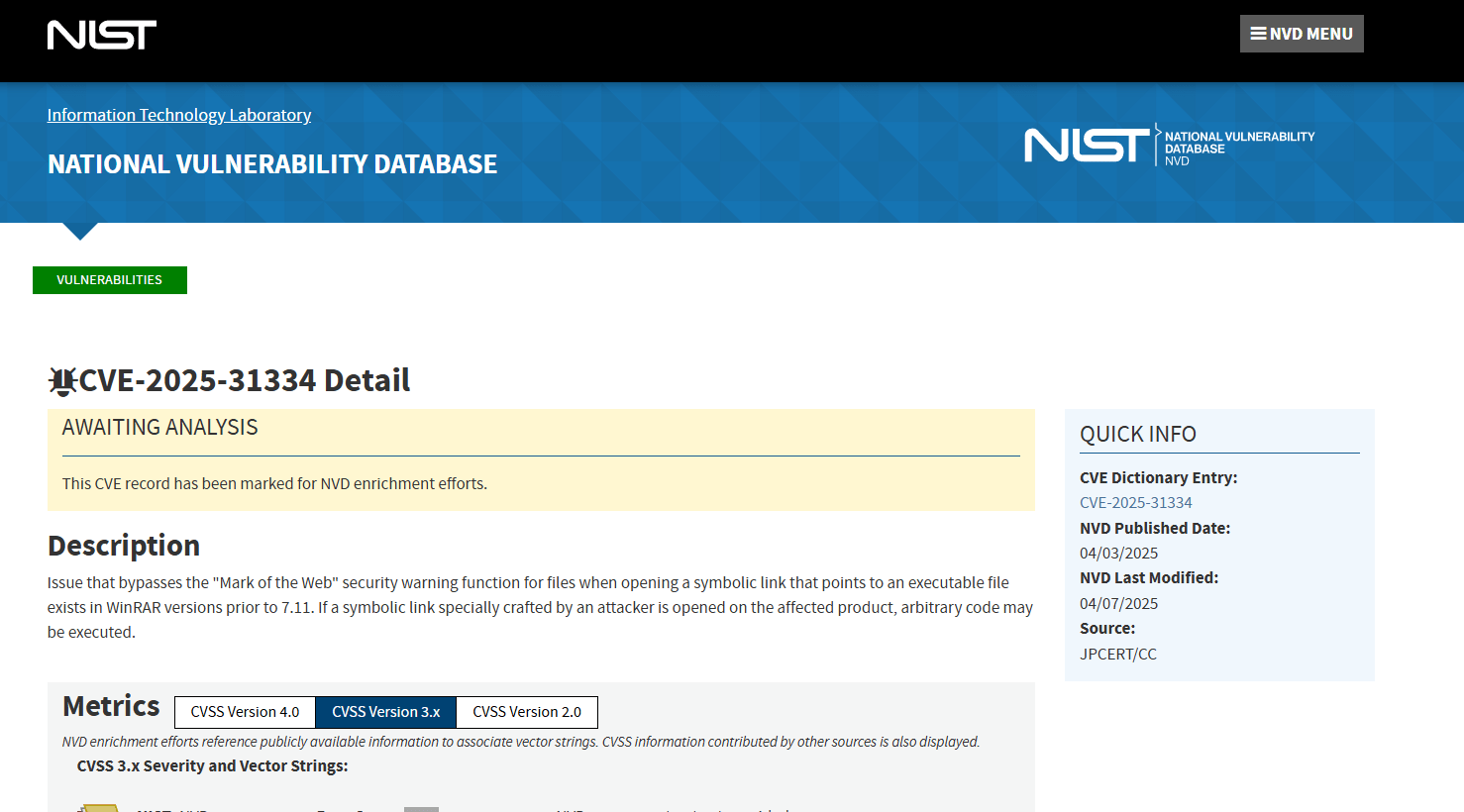

Una vulnerabilidad recientemente revelada en WinRAR, la popular herramienta de compresión de archivos para Windows, ha generado gran preocupación en la comunidad de ciberseguridad. Esta falla permite eludir el mecanismo de seguridad de Microsoft conocido como “Mark of the Web” (MotW), lo que facilita la ejecución de código malicioso sin advertencias al usuario. Identificada como CVE-2025-31334, esta vulnerabilidad aumenta significativamente el riesgo de ataques mediante archivos comprimidos maliciosos.

La vulnerabilidad afecta a todas las versiones de WinRAR anteriores a la 7.11, y se recomienda encarecidamente actualizar de inmediato.

🔍 ¿Qué es “Mark of the Web” y por qué es importante?

Mark of the Web (MotW) es una función de seguridad de Windows que agrega una marca (mediante el flujo de datos alternativo Zone.Identifier) a los archivos descargados desde fuentes no confiables, como internet o el correo electrónico. Cuando el usuario intenta abrir uno de estos archivos —especialmente si es ejecutable— Windows muestra una advertencia de seguridad que permite cancelar la acción.

MotW es un último nivel de defensa frente a amenazas comunes como troyanos, ransomware y archivos adjuntos maliciosos en campañas de phishing.

🕳️ Análisis técnico de la vulnerabilidad CVE-2025-31334

➤ Naturaleza de la falla:

La vulnerabilidad explota cómo WinRAR maneja enlaces simbólicos (symlinks) dentro de archivos .rar. Si un atacante incluye un symlink que apunta a un archivo ejecutable, y este es abierto desde la interfaz de WinRAR, Windows ignora la marca MotW, lo que permite que el archivo se ejecute sin mostrar advertencia.

➤ Impacto:

- Elimina advertencias de seguridad basadas en MotW.

- Facilita la ejecución silenciosa de malware.

- Elude políticas de seguridad que dependen de la presencia de MotW.

➤ Detalles técnicos:

- El ataque requiere incluir symlinks en el archivo comprimido.

- Los symlinks en Windows requieren privilegios administrativos o tener habilitado el Modo Desarrollador.

- WinRAR no valida ni hereda correctamente los metadatos MotW para los ejecutables apuntados por symlinks.

🧪 Ejemplo de explotación real: phishing con archivo WinRAR

🎯 Escenario de ataque: ejecución silenciosa vía correo electrónico

Paso 1: Crear el payload malicioso

- El atacante crea un ejecutable malicioso

payload.exe, que puede contener un troyano de acceso remoto, ransomware u otro malware. - Luego, crea un symlink llamado

Factura.pdf.exeque apunta apayload.exe, y lo incluye dentro de un archivo.rar.

Paso 2: Enviar el archivo al objetivo

- El archivo

.rares enviado por correo electrónico con un mensaje tipo: “Estimado cliente, adjuntamos la factura pendiente. Por favor confirmar el pago antes del viernes.”

Paso 3: Ejecución sin advertencia

- El usuario abre el archivo con WinRAR y hace doble clic en

Factura.pdf.exe. - No se muestra ninguna advertencia de MotW, y el malware se ejecuta directamente.

- El código malicioso:

- Se conecta a un servidor de comando y control (C2).

- Descarga cargas adicionales.

- Puede exfiltrar datos o escalar privilegios.

Por qué funciona: WinRAR no hereda ni aplica correctamente la etiqueta de seguridad MotW cuando se usan symlinks.

🛠️ Parche y cronología de divulgación

- Descubierto por: Shimamine Taihei (Mitsui Bussan Secure Directions), a través de IPA (Agencia de Promoción de Tecnologías de la Información de Japón).

- Coordinado por: CSIRT de Japón.

- Corregido en: WinRAR versión 7.11

- Nota oficial del parche: “Si un symlink que apunta a un ejecutable se iniciaba desde la interfaz de WinRAR, se ignoraba la marca MotW del ejecutable.”

🔐 Bypasses de MotW: una técnica cada vez más usada

Esta vulnerabilidad refleja una tendencia creciente:

- En 2024, grupos APT rusos usaron una falla similar en 7-Zip para distribuir SmokeLoader usando archivos

.zipanidados. - Los bypasses de MotW son atractivos porque anulan la intervención del usuario, facilitando campañas exitosas de malware.

Dado que WinRAR es ampliamente usado tanto en ambientes corporativos como domésticos, se convierte en un objetivo valioso para actores maliciosos.

✅ Recomendaciones para equipos de seguridad

| Acción | Descripción |

|---|---|

| 🔄 Actualizar a WinRAR v7.11 o superior | Aplica el parche oficial que corrige CVE-2025-31334. |

🔍 Detectar symlinks en archivos .rar | Configurar EDR/XDR para identificar symlinks que apunten a .exe. |

| 🚫 Evitar la ejecución directa desde el archivo | Forzar a los usuarios a extraer archivos antes de ejecutarlos. |

| 🧱 Aplicar políticas de ejecución con MotW | Usar GPO o AppLocker para bloquear archivos sin firmar con etiqueta MotW. |

| 📢 Capacitación a usuarios | Enseñar a identificar extensiones sospechosas y los riesgos de abrir archivos comprimidos de fuentes desconocidas. |

La vulnerabilidad CVE-2025-31334 en WinRAR demuestra cómo incluso herramientas tradicionales pueden ser utilizadas como vectores modernos de ataque. Permite a los atacantes eludir controles de seguridad críticos de Windows y ejecutar malware sin que el usuario lo sepa.

A medida que las amenazas evolucionan, los defensores deben enfocarse en proteger tanto el sistema operativo como las aplicaciones comunes del entorno, especialmente aquellas con funciones de ejecución como WinRAR.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad