Avances recientes en investigaciones y demostraciones en vivo han revelado una vulnerabilidad crítica en la tecnología de cifrado BitLocker de Microsoft, ampliamente utilizada para proteger datos sensibles. La vulnerabilidad, identificada como CVE-2023-21563 (bitpixie), expone debilidades graves en cómo Windows 11 protege los datos en reposo. A pesar de los múltiples esfuerzos de Microsoft por mitigar esta falla, el exploit sigue siendo efectivo, generando preocupaciones para los administradores de TI empresariales y los profesionales de ciberseguridad a nivel global.

Resumen Técnico del Exploit

BitLocker, la solución insignia de cifrado de disco completo de Microsoft, depende en gran medida de Secure Boot y del Trusted Platform Module (TPM) para la gestión de claves y la integridad del dispositivo. Sin embargo, esta dependencia se ha convertido en una desventaja, ya que la vulnerabilidad bitpixie explota debilidades de diseño en estos mismos mecanismos. El ataque elude las protecciones de cifrado de disco completo y permite a los atacantes acceder a datos sensibles almacenados en la unidad.

Componentes Clave del Exploit:

- Manipulación de Secure Boot:

- Secure Boot está diseñado para validar la integridad del proceso de arranque, asegurando que solo se ejecute software confiable durante el inicio del sistema.

- El exploit bitpixie degrada el sistema para cargar un gestor de arranque desactualizado y vulnerable, evitando así las validaciones de Secure Boot.

- Al comprometer el gestor de arranque, los atacantes establecen una vía para inyectar código malicioso en las primeras fases del inicio del sistema.

- Ataque al Trusted Platform Module (TPM):

- BitLocker utiliza el TPM para almacenar las Claves de Cifrado de Volumen Completo (FVEK) y garantizar que solo sean liberadas a componentes confiables.

- Al explotar el proceso de arranque degradado, el atacante recupera las claves de cifrado en la memoria del sistema, eludiendo las protecciones del TPM.

- Las claves extraídas pueden ser accedidas usando herramientas forenses o sistemas operativos como Linux.

- Requisito de Acceso Físico:

- El ataque requiere un acceso físico único al dispositivo objetivo. Esta limitación lo hace menos práctico para atacantes oportunistas, pero supone un grave riesgo en entornos de alto valor, como empresas y agencias gubernamentales.

Flujo Detallado del Ataque

Proceso del Exploit:

- Degradación del Gestor de Arranque:

- El atacante comienza degradando el gestor de arranque, eludiendo los mecanismos de validación de Secure Boot.

- Al utilizar una versión desactualizada y comprometida del gestor de arranque, el atacante habilita la ejecución no autorizada de código durante el proceso de arranque.

- Explotación en Modo de Recuperación:

- Una vez ejecutado el gestor de arranque comprometido, el sistema entra en modo de recuperación. Durante este proceso, BitLocker carga las Claves de Cifrado de Volumen Completo (FVEK) en la memoria de trabajo del sistema (RAM).

- El gestor de arranque desactualizado no asegura estas claves de cifrado, “olvidando” efectivamente eliminarlas de la memoria.

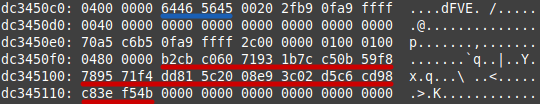

- Extracción de Memoria:

- El atacante arranca un sistema Linux personalizado utilizando Secure Boot, explotando una vulnerabilidad en el kernel de Linux para acceder al contenido de la RAM.

- El atacante recupera las claves de cifrado directamente de la memoria y las utiliza para descifrar la unidad protegida.

- Explotación de Modo de Recuperación Basada en Red:

- Lambertz demostró que un atacante puede explotar esta falla de forma remota al forzar el dispositivo a entrar en modo de recuperación y conectar un cable de red.

- Usando adaptadores de red USB o herramientas PXE, los atacantes pueden extender su control sobre el sistema comprometido sin necesidad de abrir físicamente el dispositivo.

- Restricciones de Memoria de UEFI:

- La Interfaz Unificada de Firmware Extensible (UEFI) desempeña un papel crítico en el almacenamiento de certificados para Secure Boot. Sin embargo, el espacio de memoria limitado del UEFI impide que Microsoft revoque completamente los certificados de gestores de arranque vulnerables.

- El plan de Microsoft para emitir nuevos certificados de Secure Boot en 2026 se considera una solución a largo plazo, pero requiere que los fabricantes de placas base actualicen el firmware UEFI, lo que agrega complejidad al proceso de mitigación.

Desafíos en la Mitigación

A pesar de que Microsoft lanzó parches para CVE-2023-21563 en noviembre de 2022, el exploit sigue siendo viable debido a los desafíos inherentes en la corrección de vulnerabilidades a nivel de hardware:

- Ataques de Degradación:

- La vulnerabilidad persiste, ya que los atacantes pueden revertir los gestores de arranque a versiones desactualizadas donde el exploit sigue siendo efectivo.

- Estos ataques aprovechan brechas en el control de versiones de firmware o en la aplicación de versiones de gestores de arranque.

- Complejidad de Secure Boot:

- Secure Boot depende de una cadena de confianza entre múltiples componentes (por ejemplo, firmware, gestores de arranque, sistemas operativos), lo que dificulta parchear todas las vulnerabilidades potenciales sin realizar cambios arquitectónicos significativos.

- Dependencia en el TPM:

- Aunque robusto, el TPM no es inmune a ataques que apunten a su interfaz o que eludan sus protecciones mediante pilas de software manipuladas.

Evaluación del Impacto

- Dispositivos de Consumidores:

- Para los usuarios individuales, el requisito de acceso físico reduce la practicidad del ataque. Sin embargo, individuos de alto perfil, periodistas o disidentes que utilizan BitLocker como su solución principal de cifrado siguen en riesgo.

- Entornos Empresariales:

- El exploit supone una grave amenaza para organizaciones que dependen de BitLocker para el cifrado masivo. Los dispositivos con configuraciones predeterminadas, donde no se requieren PINs o contraseñas adicionales, son especialmente vulnerables.

- Los atacantes que obtienen acceso a una sola máquina comprometida podrían extraer datos corporativos sensibles, lo que podría conducir a brechas de datos a gran escala.

Recomendaciones para la Mitigación

- Refuerce la Seguridad a Nivel de Dispositivo:

- Seguridad Física: Asegure que el acceso físico a los dispositivos esté estrictamente controlado, especialmente en entornos empresariales.

- Actualizaciones de Firmware: Actualice regularmente el firmware y los componentes del gestor de arranque a las versiones más recientes para reducir el riesgo de ataques de degradación.

- Mejore las Configuraciones de BitLocker:

- Habilite Autenticación Adicional: Requiera que los usuarios ingresen un PIN o contraseña además de las credenciales estándar para desbloquear las unidades protegidas por BitLocker.

- Deshabilite el Desbloqueo Automático: Evite configuraciones donde las unidades de BitLocker se descifren automáticamente durante el proceso de arranque.

- Adopte Estrategias de Defensa en Profundidad:

- Considere soluciones de cifrado alternativas o complementarias que añadan capas adicionales de seguridad más allá de BitLocker.

- Utilice soluciones de detección y respuesta en endpoints (EDR) capaces de detectar actividades anómalas en gestores de arranque o firmware.

Este análisis enfatiza la necesidad de un enfoque proactivo en la protección de tecnologías de cifrado, particularmente en entornos de alto riesgo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad