Los informes de entrega de SMS no solo informan al remitente que el mensaje se entregó con éxito, sino que también tienen el potencial de proporcionar la ubicación del receptor. Esto es lo que los investigadores han demostrado en su trabajo más reciente, que muestra cómo recibir un mensaje SMS silencioso activa un ataque de canal lateral, lo que permite al remitente estimar la posición del receptor en función del tiempo de los mensajes recibidos por el destinatario. Investigadores de diversas universidades colaboraron en el desarrollo de un innovador ataque de canal lateral que revela el paradero de los usuarios a través de SMS. Aprovechar los informes de envío de SMS parece ser la técnica de ataque, según la información que se presentó en su documento de estudio. Un remitente puede estimar la ubicación del receptor en varias naciones con una precisión de hasta el 96 % utilizando las estadísticas que se adquirieron de los tiempos de estos intercambios de mensajes. La explotación de las vulnerabilidades centrales de la red GSMA, que son lo que impulsa la tecnología detrás de los mensajes SMS, es el objetivo principal de este ataque.

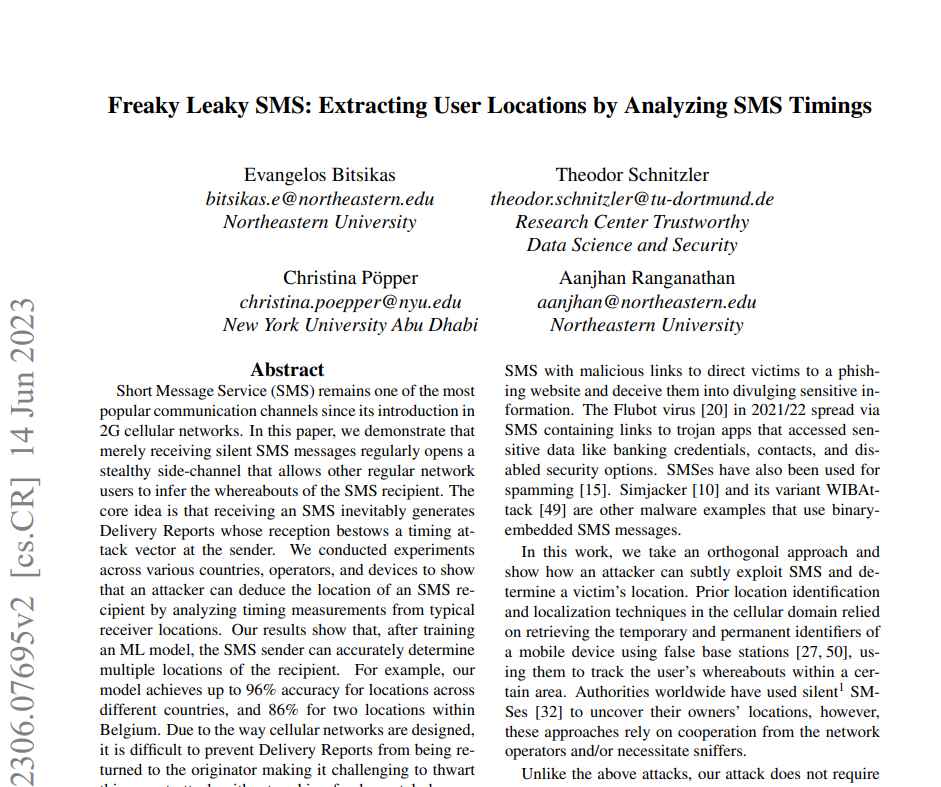

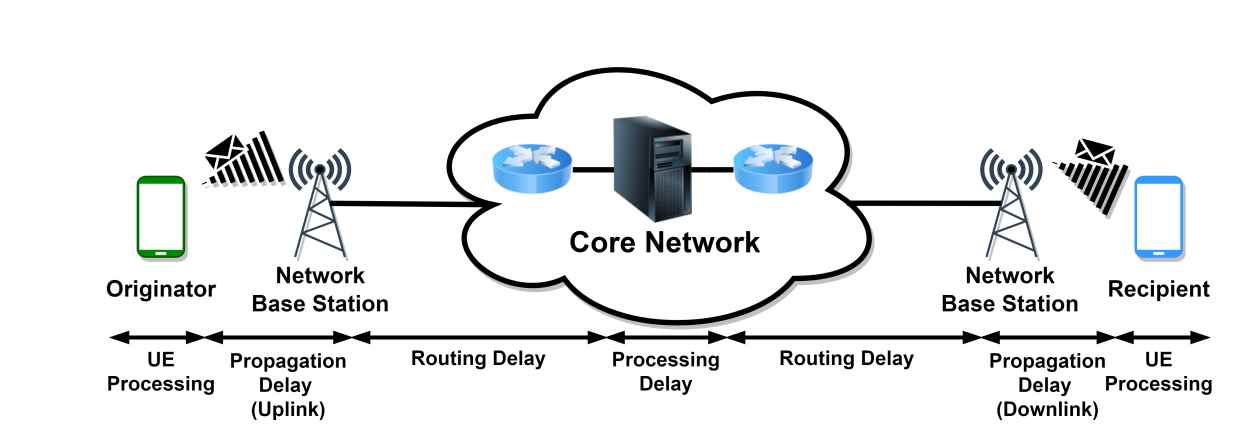

Este ataque de canal lateral afecta a casi todas las redes celulares en todo el mundo, ya que generalmente se dirige a GSMA. A pesar de la disponibilidad de otras opciones de comunicación, como 3G y 4G, los investigadores estaban interesados en estudiar los SMS debido a su prevalencia como forma de comunicación 2G entre el público en general. Los investigadores observaron que los informes de entrega de SMS que se crean inevitablemente después de recibir un mensaje SMS provocan la activación de un vector de ataque de tiempo. Conocer los tiempos de entrega del mensaje y estimar el intervalo de tiempo entre el envío y la recepción del mensaje puede ayudar al remitente a establecer la ubicación del receptor si el remitente ha habilitado los informes de entrega de SMS. debido a la forma en que funciona la función Informes de entrega de SMS, el usuario del destinatario no puede prohibir el uso dañino de esta herramienta ya que está fuera del control del destinatario. El enfoque, en su forma más básica, hace uso de las firmas temporales asociadas con un sitio en particular.

Cuanto más exactos sean los datos que tiene el atacante sobre el paradero de sus objetivos, más precisos serán los resultados de clasificación de ubicación que proporcionará el modelo ML para sus predicciones cuando llegue a la fase de ataque. El atacante solo puede obtener los datos enviando varios mensajes SMS al objetivo, ya sea disfrazándolos como comunicaciones de marketing que el objetivo ignoraría o descartaría como spam o utilizando mensajes SMS silenciosos. Un SMS silencioso es un mensaje de “tipo 0” que no tiene contenido y no crea ninguna alerta en la pantalla del dispositivo de destino; no obstante, su recepción sigue siendo confirmada por el dispositivo en el SMSC. Los autores de la investigación realizaron sus estudios utilizando ADB para enviar ráfagas de 20 SMS silenciosos cada hora durante tres días a varios dispositivos de prueba ubicados en los Estados Unidos, los Emiratos Árabes Unidos y siete países europeos. Este experimento abarcó diez operadores diferentes y una amplia gama de tecnologías de comunicación y diferencias generacionales.

Mediante el envío de mensajes SMS al usuario objetivo en una variedad de momentos y lugares diferentes, un adversario puede adquirir numerosas firmas de tiempo asociadas con la persona. El remitente puede determinar la ubicación del destinatario al analizarlo en un momento posterior. Para llevar a cabo este ataque, el adversario solo necesita estar en posesión del número de teléfono celular de la víctima a la que apunta. A pesar de que es un proceso que requiere mucho tiempo, la recopilación y el análisis de las firmas de tiempo del usuario objetivo puede proporcionar a un adversario la capacidad de descubrir una ubicación nueva o previamente desconocida del individuo al que se dirigen. Esto funciona correctamente independientemente de la ubicación del usuario, ya sea en los Estados Unidos o en cualquier otra parte del mundo. La cantidad de tiempo que transcurre entre el envío de un SMS y su recepción puede ser útil aquí.

Aunque los investigadores pudieron alcanzar un alto nivel de precisión al realizar su ataque de canal lateral, tiene algunos inconvenientes. Esto se debe al hecho de que hay una variedad de variables que pueden influir en las mediciones empíricas en un exploit del mundo real. Incluso en una situación hipotética en la que el globo esté bloqueado, la precisión aún inalcanzable de más del 90 por ciento presenta un riesgo para la privacidad de las personas. En cuanto a las contramedidas, los investigadores notaron que las actuales para evitar ataques similares no se aplican a este ataque de canal lateral único. Esto se debe a que el nuevo ataque utiliza un canal lateral que no se presenta en los ataques relacionados.

No entregar informes de entrega o alterarlos con un retraso aleatorio también son tácticas potenciales que podrían usarse en la lucha contra los retrasos en el procesamiento de UE. En cuanto a los retrasos causados por la propia red, la modificación de los tiempos de los SMS, la instalación de filtros de spam en la red central o, al menos, la desactivación de los mensajes silenciosos ayudará a reducir la probabilidad de que ocurra un ataque de este tipo. Sin embargo, apagar el componente que genera informes de entrega puede ser la única acción preventiva práctica. Antes de poner este estudio a disposición del público en general, los investigadores actuaron de manera apropiada e informaron a GSMA sobre la situación. En respuesta, la GSMA aceptó sus resultados (que recibieron el identificador CVD-2023-0072) y evaluó una variedad de acciones preventivas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad