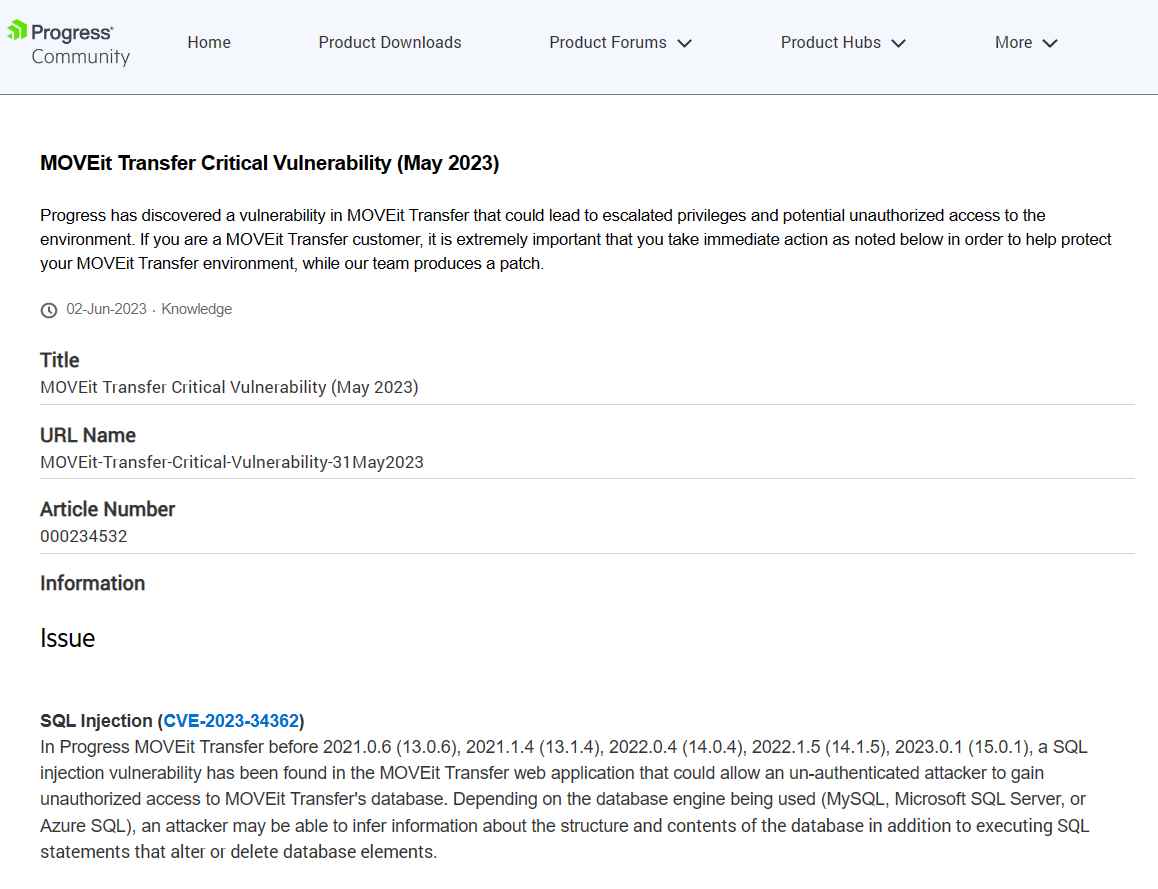

La importancia de mantener seguros los datos de uno nunca ha sido más apremiante que en la sociedad cada vez más conectada de hoy. Se sabe que las vulnerabilidades de día cero a menudo se esconden en las sombras de nuestros paisajes digitales, donde esperan pacientemente a ser explotadas. Hoy, vamos a arrojar luz sobre una de estas vulnerabilidades descubiertas recientemente, conocida como CVE-2023-34362, que es una vulnerabilidad de inyección SQL que se encontró presente en la aplicación en línea MOVEit Transfer. La conocida aplicación MOVEit Transfer, que se utiliza para transferencias controladas de archivos, ha sido objeto de un ataque. Las vulnerabilidades de inyección SQL estaban presentes en versiones anteriores a 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4), 2022.1.5 (14.1.5) y 2023.0.1 ( 15.0.1). Los atacantes no autenticados se han estado aprovechando de estas vulnerabilidades. Debido a esta vulnerabilidad, tienen la oportunidad de acceder a la base de datos de MOVEit Transfer, que contiene un gran tesoro de información confidencial. Estos ciberbandidos pueden obtener información sobre la estructura de la base de datos, así como el contenido de la base de datos en el motor de la base de datos que se está utilizando (MySQL, Microsoft SQL Server o Azure SQL). También tienen la capacidad de ejecutar comandos SQL, lo que les permite editar, cambiar o incluso destruir componentes importantes de la base de datos. Los sistemas sin parches son muy vulnerables al riesgo de ser explotados mediante HTTP o HTTPS.

Según Rapid7, al 31 de mayo de 2023, la alarmante cantidad de 2500 instancias de MOVEit Transfer estaban disponibles para el público en general a través de Internet. Se descubrió que Estados Unidos es la ubicación de la mayor parte de estos casos expuestos, lo que plantea problemas sustanciales sobre la ciberseguridad.

Tan pronto como esta información se hizo pública, la Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) emitió una advertencia sobre la amenaza potencial. Recomendó a todos y cada uno de los usuarios y organizaciones que utilizan MOVEit Transfer que tomen ciertas medidas preventivas para protegerse de la posibilidad de actividades delictivas.

Aislar los servidores es una de las etapas recomendadas y es de suma importancia. Es posible reducir drásticamente el alcance de posibles ataques bloqueando el tráfico en ambas direcciones (entrante y saliente). También es vital realizar inspecciones exhaustivas de los entornos en busca de posibles indicadores de compromiso (IoC). Antes de realizar los ajustes necesarios, se recomienda encarecidamente deshacerse de los IoC que se hayan encontrado.

El hallazgo de CVE-2023-34362 sirve como un recordatorio más de los peligros persistentes que acechan constantemente en nuestro entorno digital. Esta vulnerabilidad de inyección SQL en la aplicación en línea MOVEit Transfer es un recordatorio sorprendente de las constantes amenazas de ciberseguridad a las que nos enfrentamos. Fue descubierto en la naturaleza en mayo y junio de 2023.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad