Investigadores de Tencent Labs y la Universidad de Zhejiang colaboraron para desarrollar una nueva técnica conocida como “BrutePrint”, que permite la extracción forzada de huellas dactilares de los teléfonos inteligentes modernos. Esta técnica se mostró recientemente al público.

Este enfoque elude la autenticación del usuario y, por lo tanto, brinda acceso no autorizado y control total sobre el dispositivo que es el foco del ataque.

Investigadores de China pudieron realizar ataques de fuerza bruta y adquirir acceso no autorizado a cuentas, sistemas y redes al eludir de manera efectiva los mecanismos de seguridad actuales en los teléfonos inteligentes, como las limitaciones de intento y la detección de vida, al explotar dos vulnerabilidades de día cero. Esto permitió a los investigadores obtener acceso no autorizado a cuentas, sistemas y redes.

Se han explotado las siguientes vulnerabilidades de día cero y las enumeramos a continuación:

Cancelar después de un partido fallido (CAMF)

Match-After-Lock (MAL)

Además, los investigadores encontraron una vulnerabilidad potencial en la protección de datos biométricos que se comunicaban mediante sensores de huellas dactilares a través de la interfaz periférica en serie (SPI).

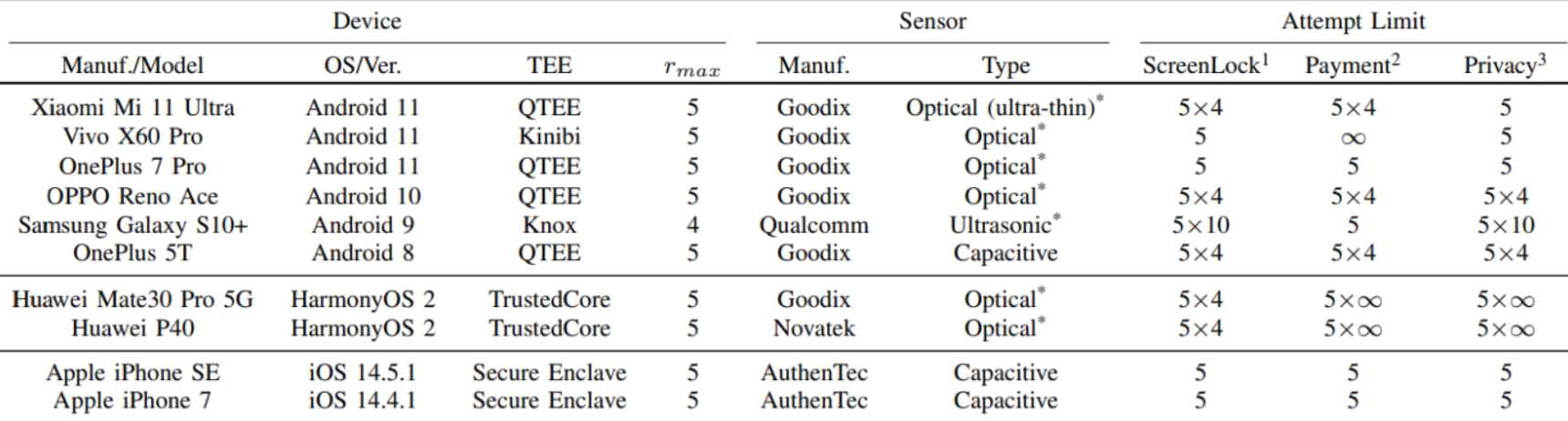

Para analizar la eficacia de los ataques BrutePrint y SPI MITM, se realizó una prueba exhaustiva en 10 tipos diferentes de teléfonos inteligentes que son bastante populares.

Los hallazgos mostraron que estos ataques fueron efectivos al permitir una cantidad infinita de intentos en cualquier dispositivo Huawei con Android o HarmonyOS; sin embargo, los dispositivos iOS indicaron una vulnerabilidad restringida, lo que permitió realizar solo 10 intentos adicionales.

La idea principal de BrutePrint es enviar una serie ilimitada de envíos de imágenes de huellas dactilares al dispositivo objetivo. Este proceso se repite hasta que se descubre una coincidencia con la huella dactilar definida por el usuario, y no hay restricciones sobre la cantidad de veces que se puede llevar a cabo el proceso.

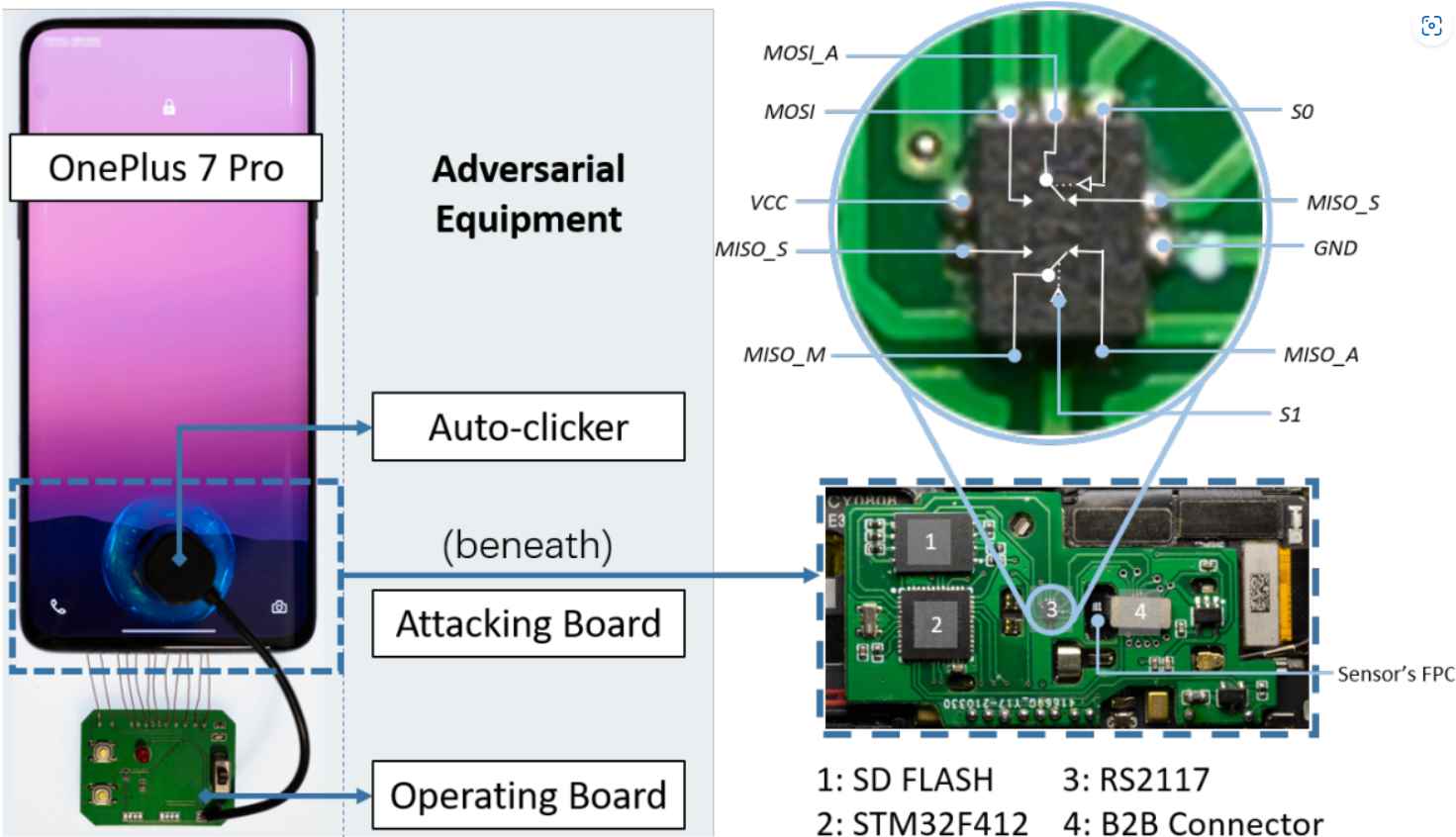

Un atacante puede lanzar un ataque BrutePrint en un dispositivo de destino al obtener primero acceso físico al dispositivo, luego obtener acceso a una base de datos de huellas dactilares y finalmente usar un equipo que cuesta alrededor de $15. Esto permite que el atacante manipule la tasa de aceptación falsa (FAR) para aumentar el umbral de aceptación de coincidencias de huellas dactilares y lograr un acceso no autorizado más fácil.

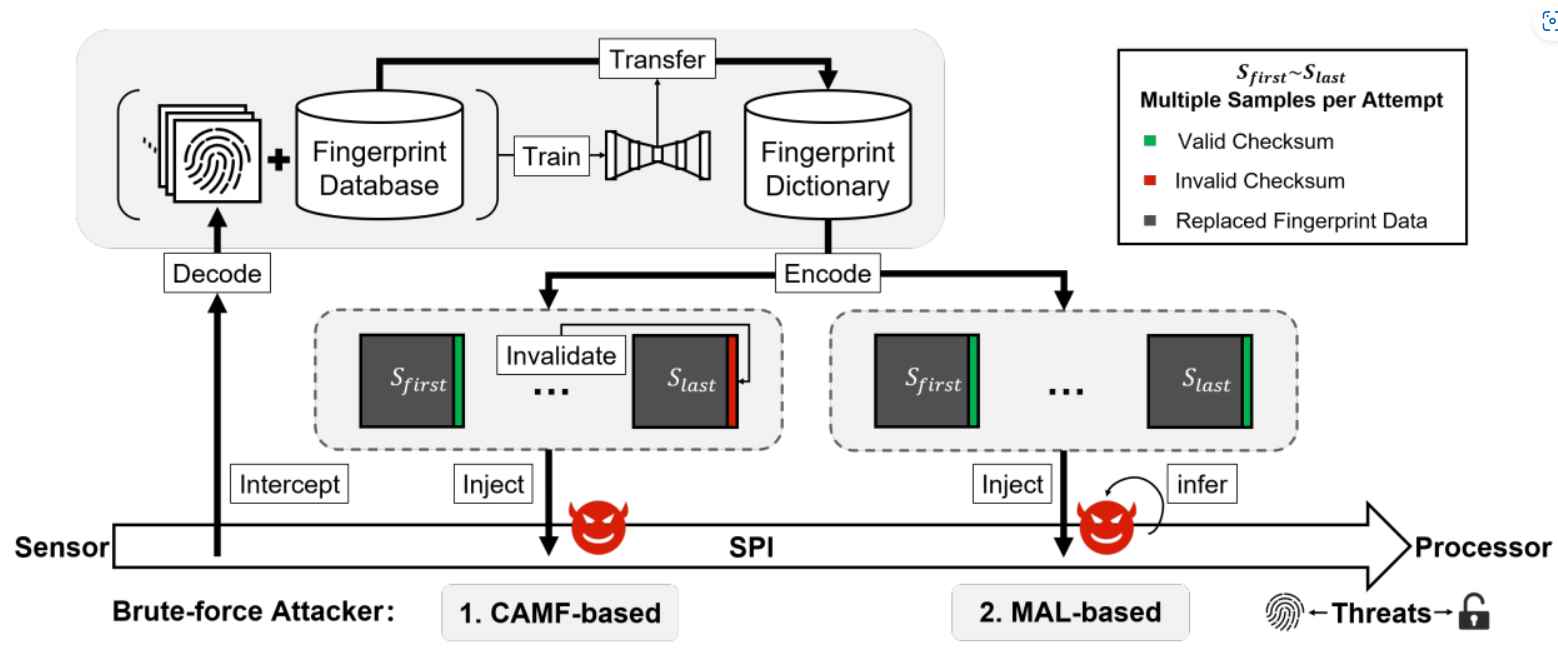

Al explotar el problema CAMF, BrutePrint inyecta un error de suma de verificación en los datos de la huella digital. Esto le permite eludir los mecanismos de seguridad y brinda a los atacantes la capacidad de probar un sinfín de coincidencias de huellas dactilares en teléfonos inteligentes sin ser descubiertos.

Al explotar la vulnerabilidad MAL, los atacantes obtienen la capacidad de determinar los resultados de autenticación de las fotografías de huellas dactilares que prueban en el dispositivo de destino, incluso cuando el dispositivo está en un estado de funcionamiento de “modo de bloqueo”.

El ataque BrutePrint elude el modo de bloqueo al explotar un proceso conocido como MAL. También hace uso de un método conocido como “transferencia de estilo neuronal” para cambiar las imágenes de huellas dactilares en la base de datos para que coincidan más con los escaneos del sensor tomados por el dispositivo de destino. Esto aumenta la probabilidad de que la autenticación sea exitosa.

Los investigadores encontraron que cada dispositivo Android e iOS que probaron tenía una vulnerabilidad a al menos una vulnerabilidad conocida después de ejecutar una serie de pruebas en esos dispositivos. Las pruebas se llevaron a cabo en una selección de 10 dispositivos móviles diferentes.

Los investigadores encontraron que ciertos modelos de iPhone son susceptibles a CAMF, pero debido a la cantidad limitada de intentos de huellas dactilares (hasta 15), no es práctico forzar la huella dactilar del propietario. Además, los investigadores descubrieron que todos los dispositivos Android probados son susceptibles al ataque SPI MITM, con la excepción de los iPhone, que cifran los datos de huellas dactilares en el SPI, lo que hace que cualquier intercepción sea ineficaz.

Puede parecer que BrutePrint tiene limitaciones debido al requisito de que debe tener acceso prolongado al dispositivo al que se dirige; sin embargo, su potencial para permitir que los ladrones desbloqueen dispositivos robados y extraigan datos privados, así como las preocupaciones éticas y las implicaciones de los derechos de privacidad para la aplicación de la ley durante las investigaciones, plantean problemas importantes con respecto a las violaciones de los derechos y la seguridad de las personas en países con una posición política o política dominante. posición económica.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad