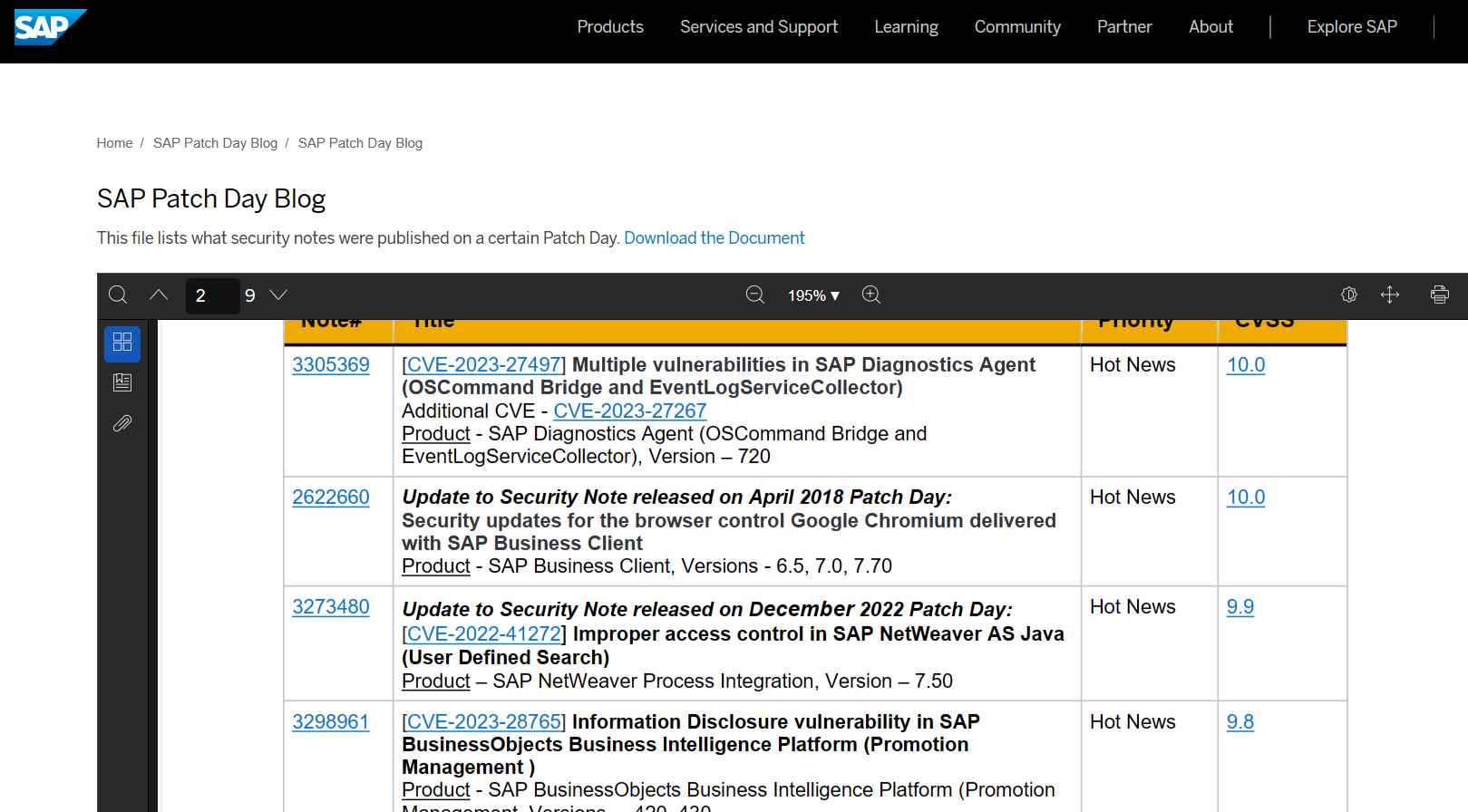

Durante su Security Patch Day de abril de 2023, el fabricante alemán de software corporativo SAP anunció un total de 19 nuevas notas de seguridad, cinco de las cuales se clasificaron como “noticias importantes” y abordaron vulnerabilidades significativas (2 nuevas fallas: CVE-2023-27497 y CVE -2023-28765 y 3 actualizaciones).

La vulnerabilidad en SAP Diagnostics Agent conocida como CVE-2023-27497, que tiene una puntuación CVSS de 10, es la más grave de todas (OSCommand Bridge y EventLogServiceCollector). Un adversario puede ejecutar secuencias de comandos maliciosas en todos los agentes de diagnóstico conectados que se ejecutan en Windows si EventLogServiceCollector de SAP Diagnostics Agent, versión 720, no realiza la autenticación o la desinfección de entrada del código. Esta vulnerabilidad se descubrió en SAP Diagnostics Agent versión 720. Si el exploit es efectivo, el atacante tiene el potencial de comprometer por completo no solo la confidencialidad del sistema, sino también su integridad y disponibilidad.

Un atacante puede usar CVE-2023-27267 para ejecutar scripts en agentes de diagnóstico conectados aprovechando la falta de autenticación y la validación de entrada deficiente en OSCommand Bridge de SAP Diagnostics Agent versión 720. Esta falla se puede encontrar en OSCommand Bridge. Un exploit que tiene éxito tiene el potencial de resultar en la violación completa del sistema.

Un atacante con derechos básicos en SAP BusinessObjects Business Intelligence Platform (Administración de promociones), versiones 420, 430, puede explotar el problema para obtener acceso al archivo lcmbiar y luego descifrar el archivo mediante CVE-2023-28765. Una vez que un atacante ha obtenido acceso a las credenciales de los usuarios de Business Intelligence (BI), puede emprender actividades que, según los derechos del usuario de BI, pueden comprometer completamente el programa.

Este mes, SAP también reveló que publicaría una nota de seguridad de alta prioridad que repararía un agujero en SAP NetWeaver.

Las once notas de seguridad restantes que SAP emitió esta semana tratan sobre vulnerabilidades que se clasifican como de gravedad media o baja.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad