En este tutorial, los especialistas del curso de Ciberseguridad 360 del Instituto Internacional de Seguridad Cibernética (IICS) nos mostrarán cómo utilizar ZANTI, una herramienta de pentesting que permite realizar ataques contra una red determinada, además de operar enrutadores, auditar contraseñas, crear y ejecutar servidores HTTP, escanear dispositivos en busca de puertos abiertos, y más.

Empleando esta herramienta, un hacker puede descifrar contraseñas en Android y también cambiar las solicitudes y respuestas HTTP, desencadenando en escenarios de compromiso de redes inalámbricas a través de un teléfono Android.

Como de costumbre, le recordamos que este tutorial fue elaborado con fines exclusivamente informativos y no representa un llamado a la acción, por lo que IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

Antes de continuar, echemos un vistazo a todas las acciones que podemos llevar a cabo usando ZANTI:

- Hackear sesiones HTTP usando ataques Man-in-The-Middle (MiTM)

- Captura de descargas

- Modificación de solicitudes y respuestas HTTP a través de ataques MiTM

- Secuestro de enrutadores

- Intercepción de contraseñas

- Escaneo de dispositivos en busca de vulnerabilidades Shellshock y SSL Poodle

- Escaneo detallado de nmap

Instalación de ZANTI

Siga los pasos enlistados por los expertos del curso de Ciberseguridad 360 para instalar ZANTI correctamente:

- Vaya a la web oficial desde https://www.zimperium.com/zanti-mobile-penetration-testing

- Introduzca una dirección email

- El enlace de descarga estará disponible en breve

- Descargue la APK

- Seleccione la opción Instalar desde fuentes desconocidas de ser necesarioç

- Instale la APK

- Abra la aplicación, otorgue los permisos requeridos y conéctese a una red WiFi

Veamos de cerca las características de la herramienta.

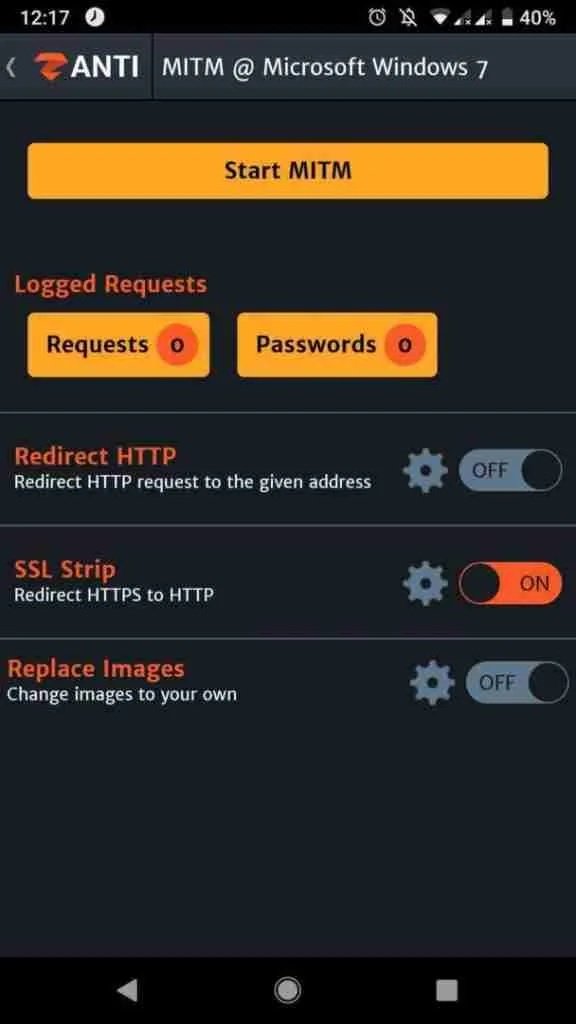

Hackear sesiones HTTP con MiTM

Puede redirigir todo el tráfico HTTP a un servidor o sitio específico de forma predeterminada, tan pronto como se habilite la función “Redirect HTTP”. También puede redirigirlo a un sitio web específico haciendo clic en el ícono de configuración, luego encontrará un lugar para ingresar la URL.

Captura de descargas

Esta función permite conectarse a la carpeta de descargas del host y obtener una copia de todo su contenido. Por ejemplo, si selecciona “.pdf” en el menú y hace clic en “Upload File”, todos los archivos PDF se descargarán en su teléfono.

Esta táctica puede ser especialmente útil cuando se trata de ingeniería social, mencionan los expertos del curso de Ciberseguridad 360.

Modificación de solicitudes y respuestas HTTP

Usando zPacketEditor podrá cambiar las solicitudes y respuestas HTTP en su red. Es un modo interactivo que le permite editar y enviar cada solicitud y respuesta. Sin embargo, esto es complicado y puede no funcionar en todos los teléfonos.

Secuestrar enrutadores

Router pwn es una aplicación web para explotar las vulnerabilidades del enrutador. Este es un conjunto de exploits locales y remotos listos para ejecutar.

Para su uso, haga clic en “Routerpwn.com”, luego seleccione su proveedor de enrutador; puede verificar otras vulnerabilidades, así que si así lo desea puede encontrar más información sobre estas fallas.

Intercepción de contraseñas

Esta es la característica principal de ZANTI y permite la captura de contraseñas en redes, mencionan los expertos del curso de Ciberseguridad 360. Para esto, seleccione el dispositivo objetivo y haga clic en el botón MITM; podrá encontrar los resultados en la sección de contraseñas guardadas.

Escaneo de dispositivos en busca de vulnerabilidades Shellshock y SSL Poodle

Primero, seleccione el dispositivo; haga clic en “Shellshock/SSL Poodle” y podrá escanear el dispositivo objetivo. Espere un momento y luego obtenga el resultado. Si el dispositivo es vulnerable, puede usarlo.

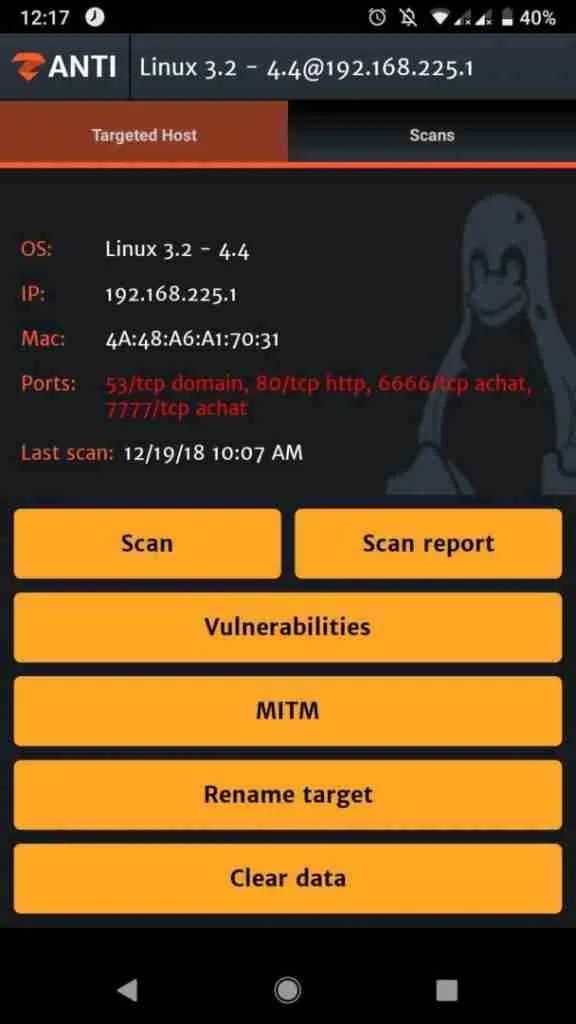

Escaneo de nmap

Esta función le brinda toda la información confidencial importante sobre el objetivo y la red, puertos abiertos, direcciones IP, sistemas operativos, etc. Puede ser muy útil para encontrar exploits y hacks relacionados con nuestro objetivo, mencionan los expertos del curso de Ciberseguridad 360.

Estos han sido algunos conceptos básicos para el uso de la herramienta ZANTI, lo que puede resultar muy útil para el hacking de dispositivos Android a través de redes inalámbricas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades, y más informes sobre el curso de Ciberseguridad 360, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad