Desde su aparición, la tecnología deepfake se ha convertido en un asunto polémico pues, a pesar de ser uno de los ejemplos más populares de inteligencia artificial y aprendizaje automático, en muchas ocasiones se le ha dado un uso malicioso. A pesar de su creciente popularidad, muchas personas curiosas aún se preguntan cómo es que esta tecnología y herramientas funcionan, sorprendiéndose al darse cuenta de lo relativamente fácil que su uso resulta.

En esta ocasión, los expertos en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) nos mostrarán DeepFace 2.0, una herramienta de edición deepfake con la que casi cualquier persona podrá crear un video a partir de otros archivos. Como de costumbre, recuerde que este artículo fue elaborado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción; IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

Descarga e Instalación

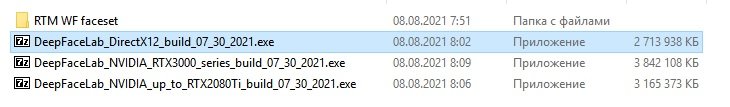

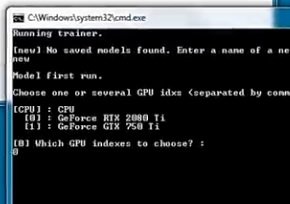

Es posible descargar DeepFace desde su foro oficial o bien desde el repositorio de GitHub. Los expertos en ciberseguridad recomiendan el uso de tarjetas gráficas NVIDIA RTC 3000 o RTX 2080Ti para una mejor experiencia al usar la herramienta.

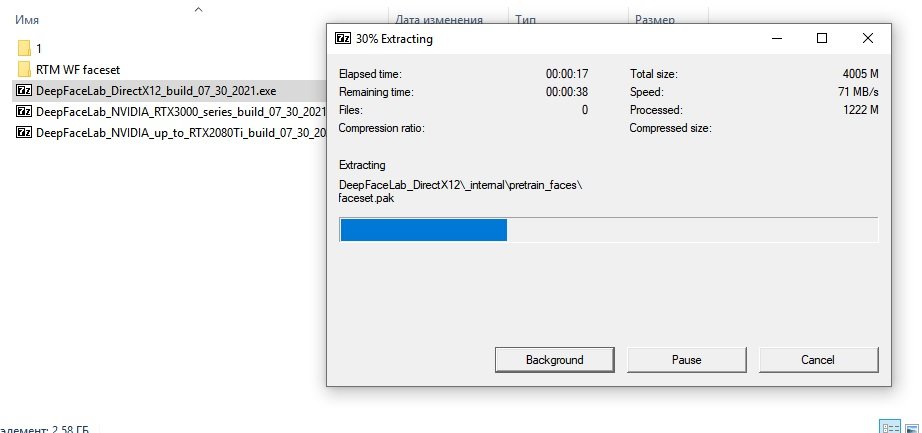

Después de la descarga, abra el archivo y descomprímalo.

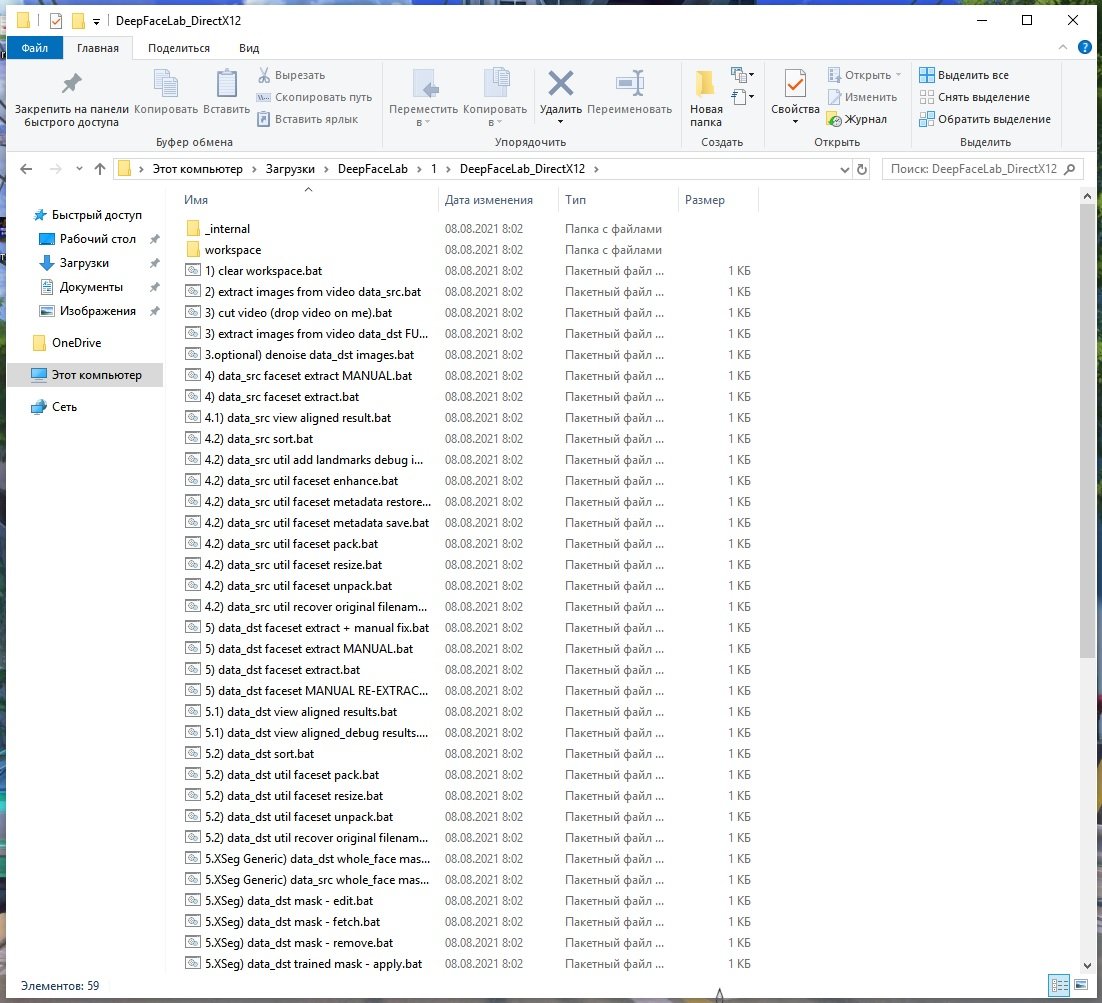

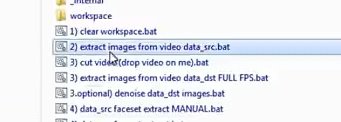

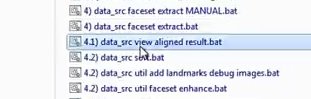

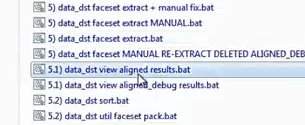

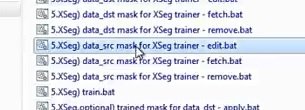

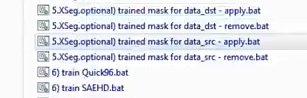

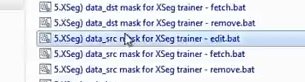

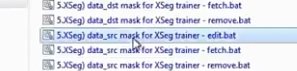

Al desempaquetar veremos una gran cantidad de archivos .BAT. Estos archivos serán necesarios para crear el video deepfake.

Uso de la herramienta

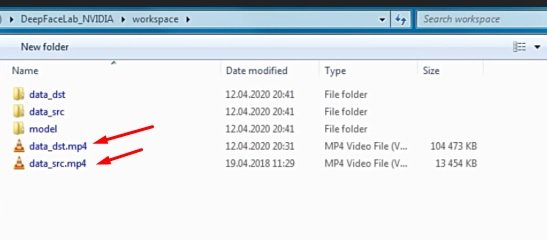

Hay varios archivos de video en la carpeta Workspace. Los cambiaremos por los que necesitamos para nuestro proyecto en específico después de cambiar el nombre.

Luego retrocedemos una carpeta y abrimos el primer archivo llamado “extract images from video data_sec.bat”:

Después de abrir la línea de comando, presione Entrar varias veces hasta encontrarse con la siguiente imagen:

Una vez finalizado el script, deberá hacer clic en cualquier botón, mencionan los expertos en ciberseguridad.

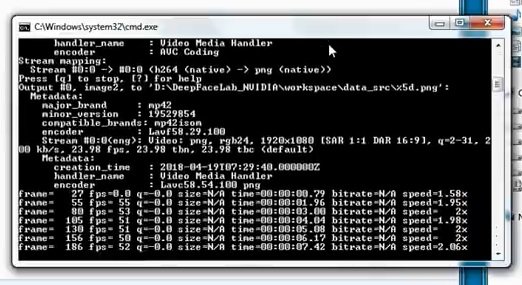

Usando el mismo procedimiento, lanzamos el segundo archivo “extract images from video data_src.bat”.

Esperemos a que finalice la ejecución del script.

Ejecute el tercer archivo bat llamado “extract images from video data_dst FULL FPS”.

También deberemos esperar a la ejecución de este script.

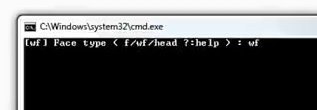

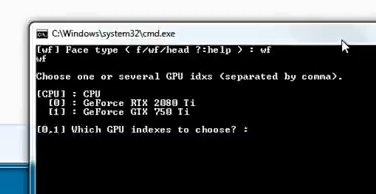

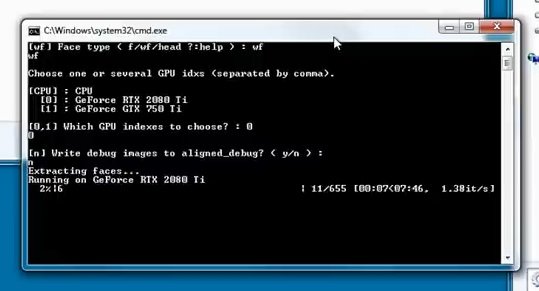

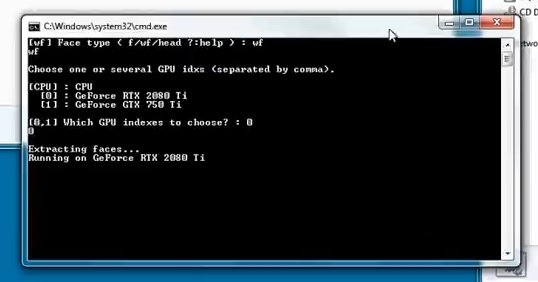

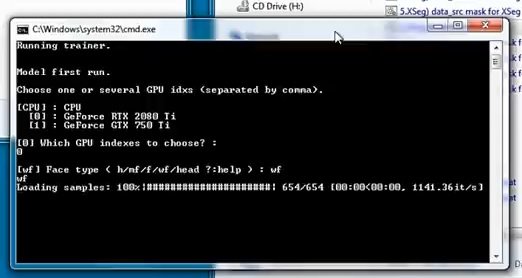

Ejecute un archivo bat llamado “data_src faceset extract”, donde escribirá “wf”

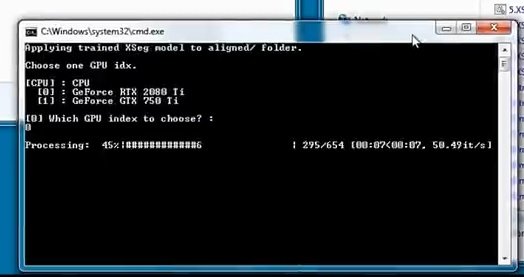

A continuación presione Enter; debemos seleccionar la tarjeta de video a través de la cual se realizará el procesamiento.

Seleccione la tarjeta de video que necesita ingresando el número que lo indica y presione Enter.

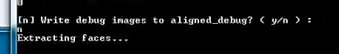

Responda la siguiente pregunta con el comando “n” y presione Enter.

En este punto se analizan videos donde se realiza la búsqueda de rostros.

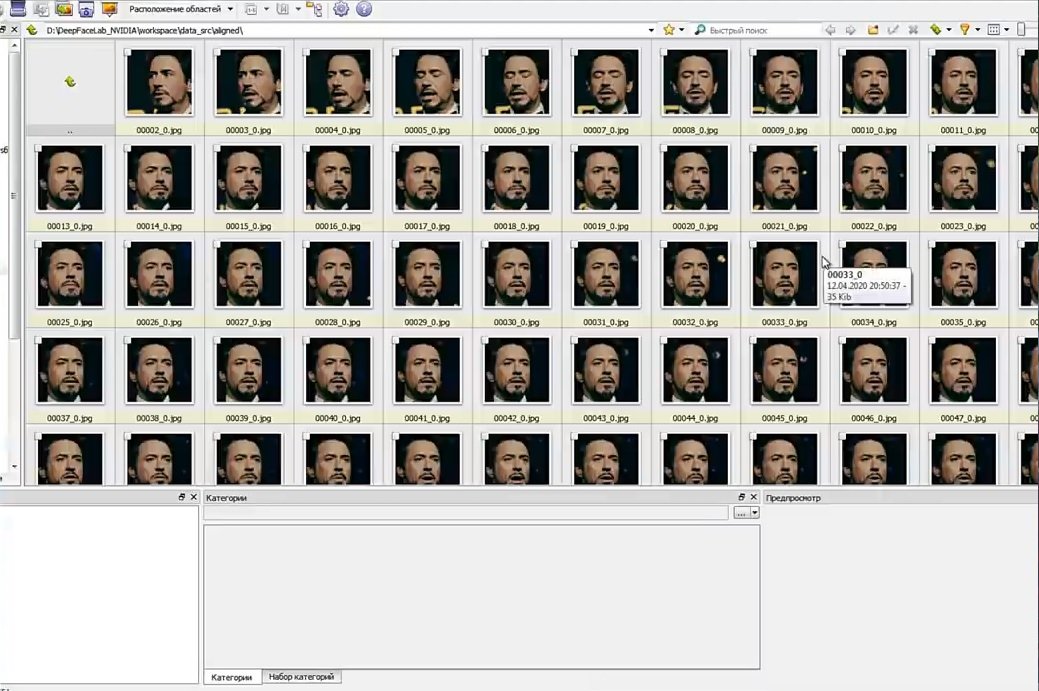

Luego, abra un archivo llamado “data_src view aligned result” para ver todo el material escaneado, mencionan los expertos en ciberseguridad.

Cierre el programa para continuar con el siguiente paso.

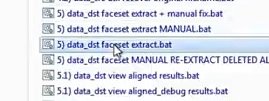

Abra el archivo “data_dst faceset extract”:

Ingrese nuevamente el comando “wf”, seleccione la tarjeta de video y espere a que finalice el proceso.

Una vez finalizado el script, procedemos al siguiente paso.

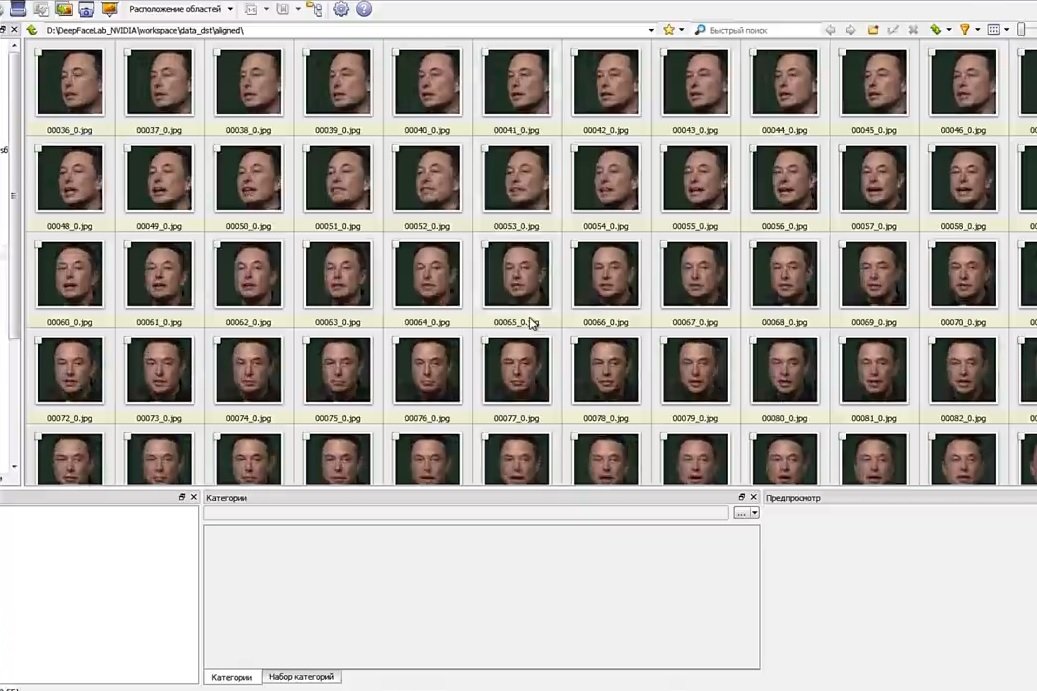

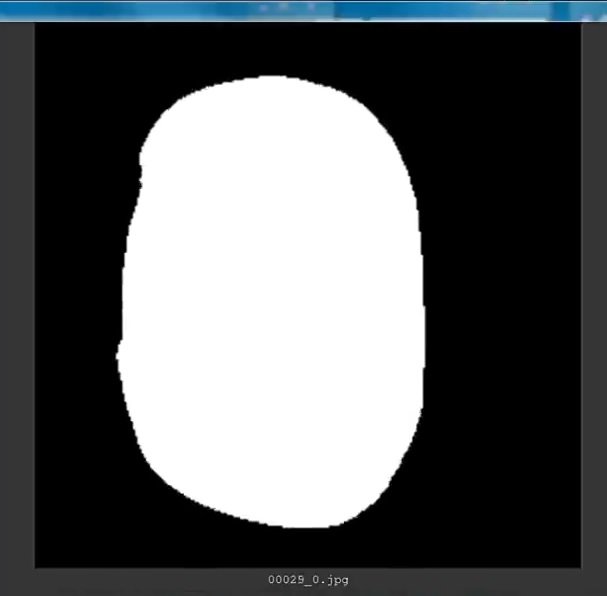

Ejecute el archivo “data_dst view aligned results”

Podrá ver de nuevo el material escaneado:

Cierre esta ventana y vaya al siguiente paso:

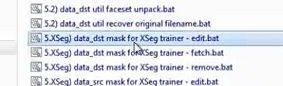

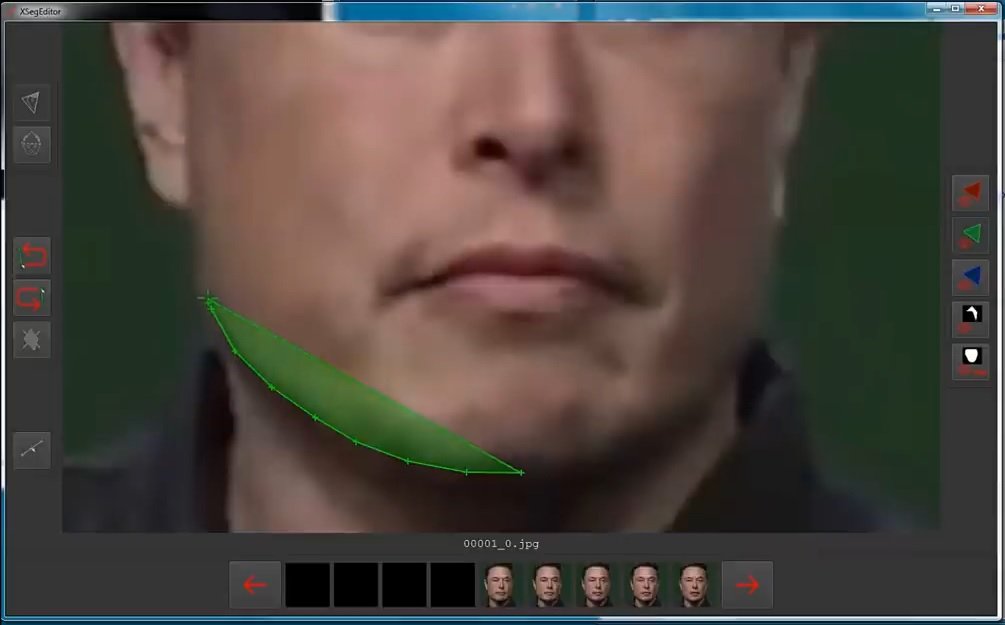

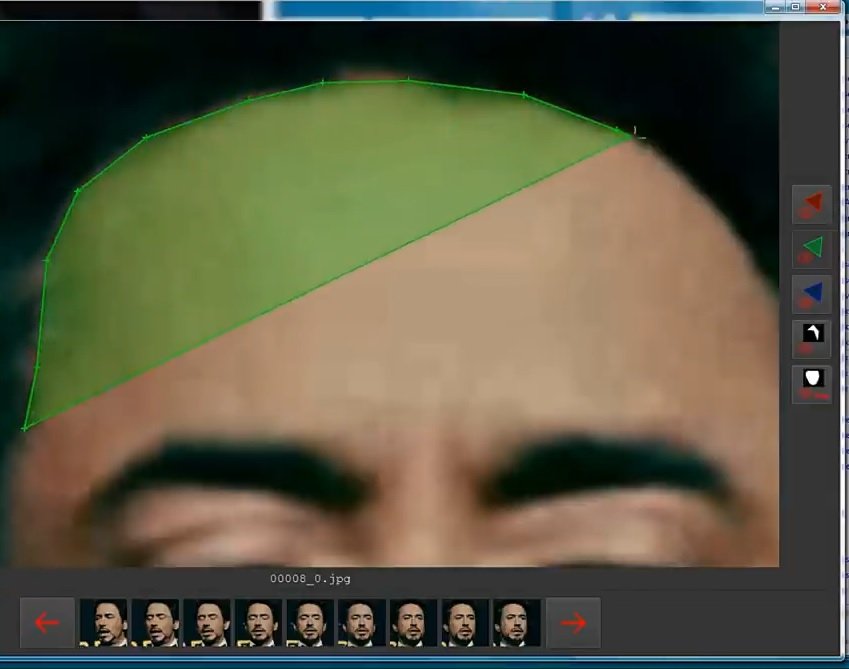

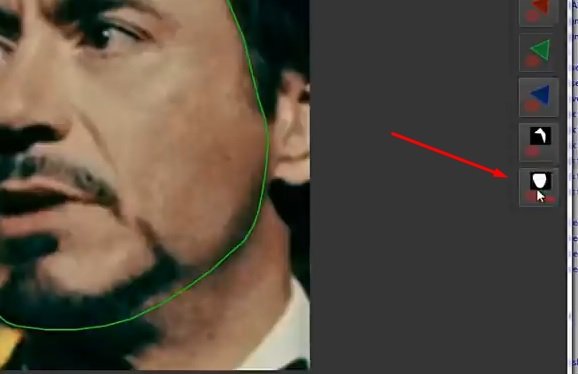

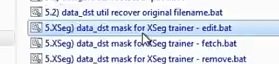

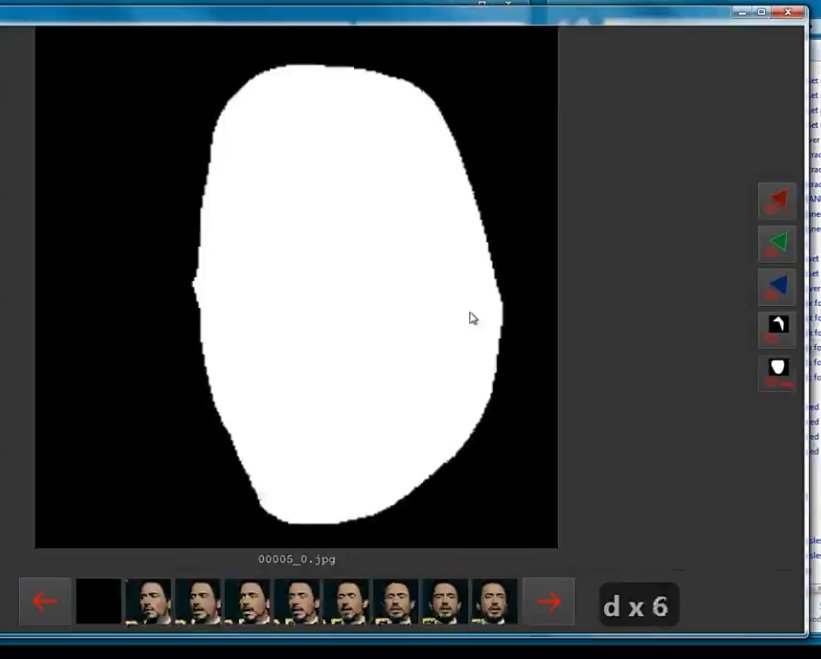

Ejecute el archivo “XSeg) data_dst mask for XSeg trainer – edit”

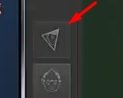

Después de abrir el programa, los expertos en ciberseguridad recomiendan hacer clic en este botón y comenzar a trazar el contorno de la cara.

No lo hacemos en todas las fotos, aunque será preferible hacerlo en donde se pueda apreciar una proyección diferente.

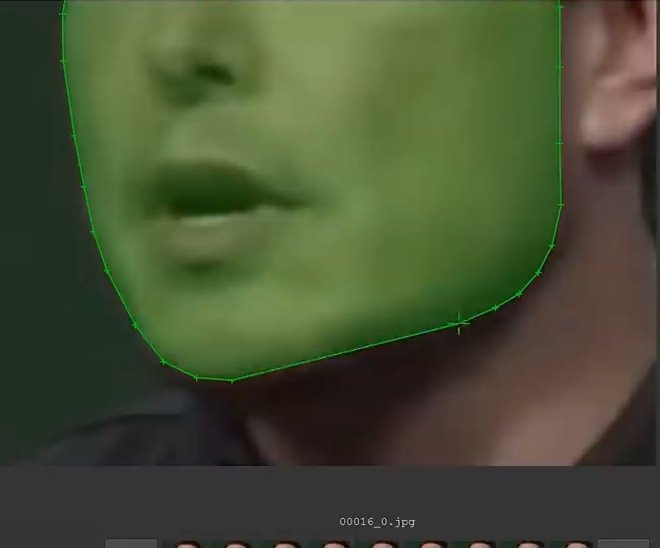

A continuación, abra el archivo “XSeg) data_src mask for XSeg trainer – edit”

Repetiremos el mismo paso usando otra cara:

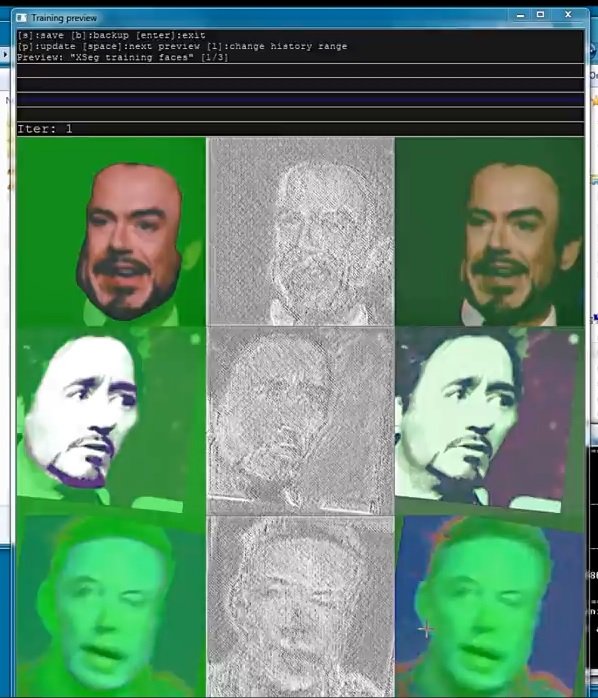

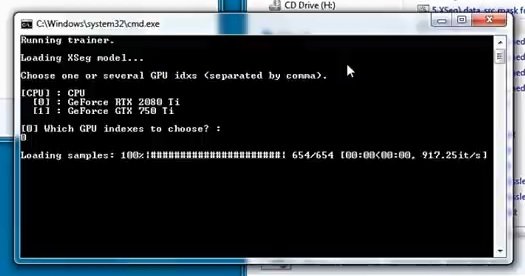

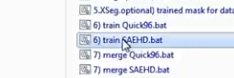

A continuación, abra el archivo “XSeg) train.bat”

Seleccione una tarjeta de video y continúe. Ingrese el comando “wf” y espere a que finalice la ejecución del script.

El procesamiento comenzará ahora. Los especialistas en ciberseguridad señalan que esto podría llevar mucho tiempo.

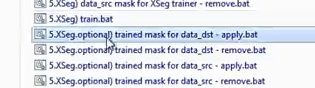

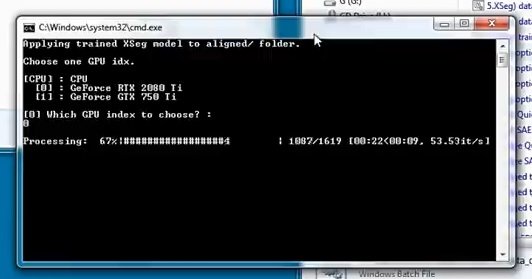

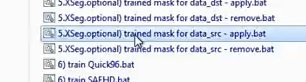

A continuación, ejecute el archivo “XSeg.optional) trained mask for data_dst – apply”

Seleccione la tarjeta de video nuevamente. Espere a que finalice el script.

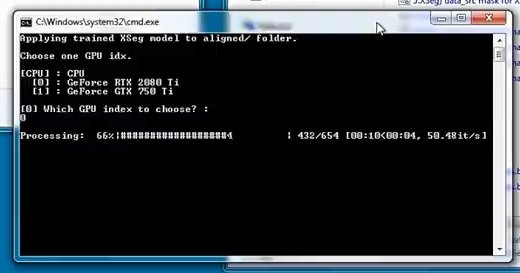

Abra un archivo llamado “XSeg.optional) trained mask for data_src – apply”

Las opciones presentadas a continuación son iguales a las del paso anterior.

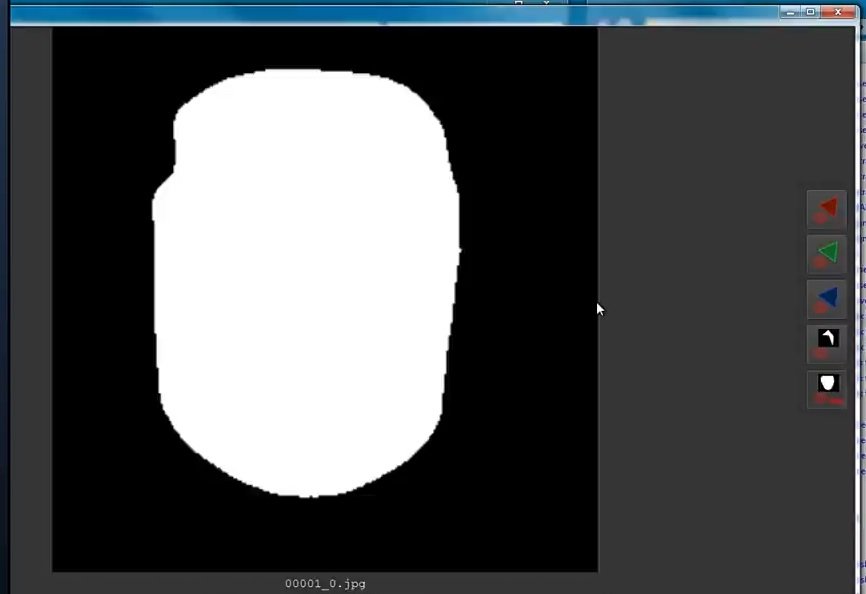

A continuación, ejecute el archivo “XSeg) data_src mask for XSeg trainer – edit”

Abriremos este programa que ya nos es familiar haciendo clic donde se indica en la imagen mostrada a continuación:

Nos desplazamos y miramos si la edición es correcta.

A continuación, abra el archivo XSeg) data_dst mask for XSeg trainer”

Repita el mismo procedimiento que en el paso anterior.

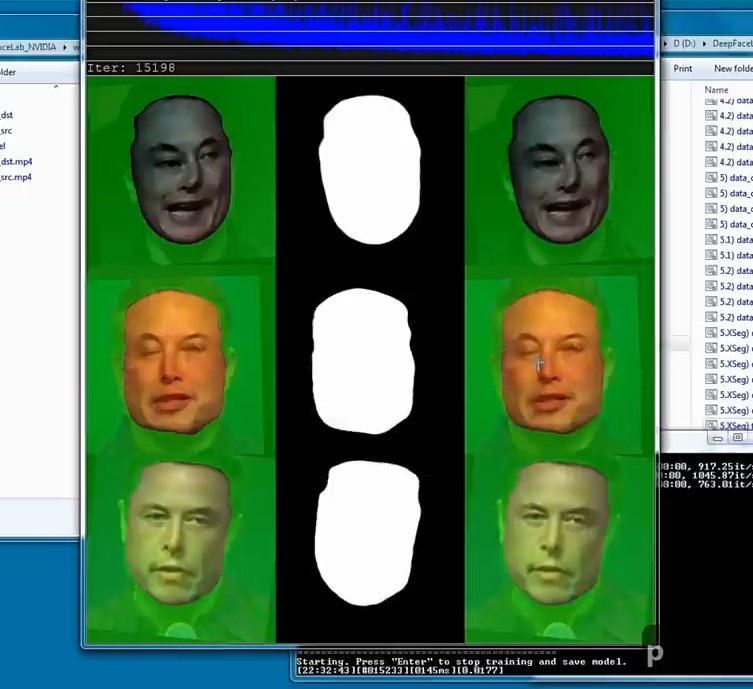

A continuación, abra “XSeg) train”

Seleccione la tarjeta de video nuevamente y presione Enter.

Nuevamente deberemos esperar a que finalice el script.

Espere a que finalice el procesamiento.

A continuación, abra “XSeg.optional) trained mask for data_sec – apply”

Nuevamente, debe seleccionar una tarjeta de video. Seleccione y presione Enter.

Espere al final para continuar con el siguiente paso.

A continuación, vuelva a abrir “XSeg) data_src mask for XSeg trainer – edit”

Verifiquemos el proceso:

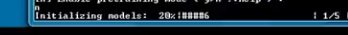

A continuación, ejecute “train SAEHD”:

Después de abrir la línea de comando, primero escribimos “new” y luego seleccionamos la tarjeta de video. Todas las demás preguntas se pueden responder presionando Enter.

Esta pregunta en específico deberá ser respondida con el comando “wf”:

Después de que terminen las preguntas, deberemos esperar a que finalice el proceso, mencionan los expertos en ciberseguridad.

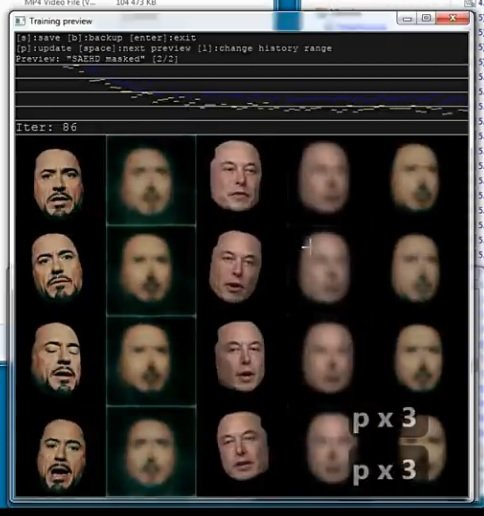

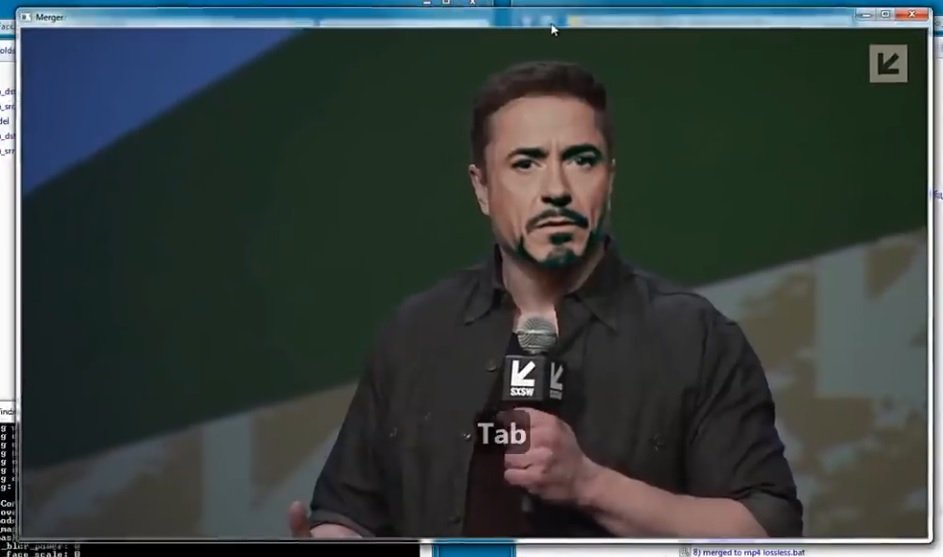

Ejecute el comando “merge SAEHD”

Después de ejecutar el script, respondemos todas las preguntas presionando Enter.

Luego, usando esta sugerencia, continuamos ajustando la cara a la nueva imagen.

Cuando haya terminado, presione Esc y continúe.

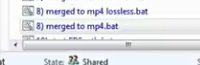

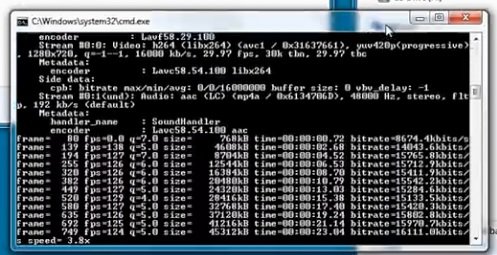

A continuación, debe abrir “merged to mp4”

El procesamiento seguirá en proceso; deberá esperar hasta que esto finalice, mencionan los expertos en ciberseguridad.

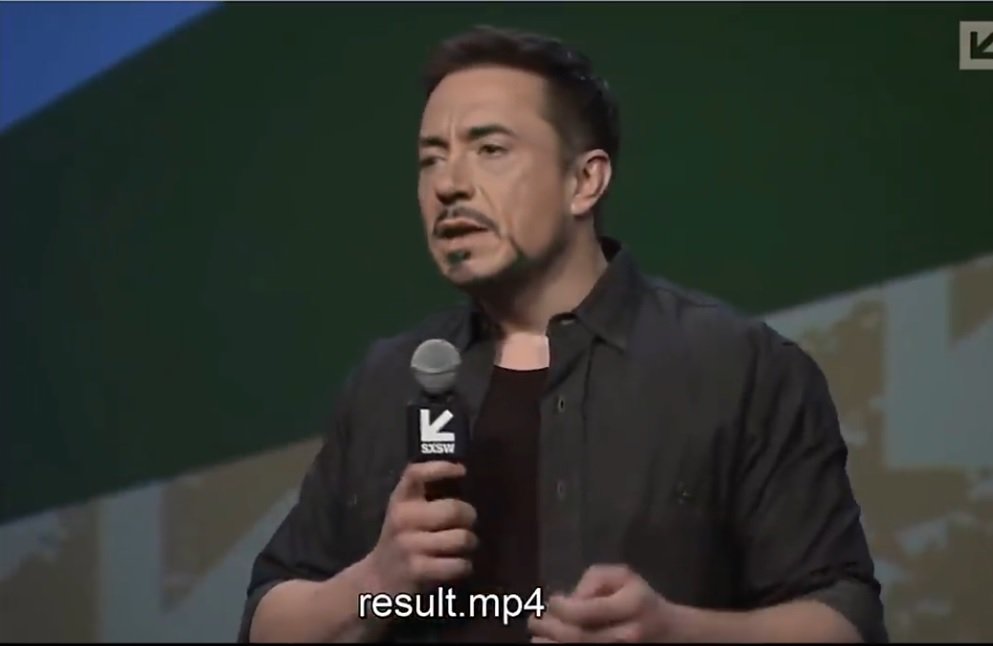

Aquí podrá ver el resultado.

Recuerde que esta herramienta debe ser utilizada con los recursos de hardware y software recomendados para completar el proceso de forma correcta; no ponga en riesgo su equipo de cómputo tratando de ejecutar herramientas como esta con recursos no óptimos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad