Recientemente se descubrió un conjunto de vulnerabilidades críticas que podrían permitir a los actores de amenazas comprometer millones de dispositivos conectados a Internet, incluyendo las implementaciones utilizadas en hospitales y otros servicios críticos. Bautizado como NUCLEUS:13, este conjunto de fallas también afecta a las pilas TCP/IP utilizadas en dispositivos de Internet de las Cosas (IoT) empleados en la manufactura, desarrollo automotriz y otras industrias.

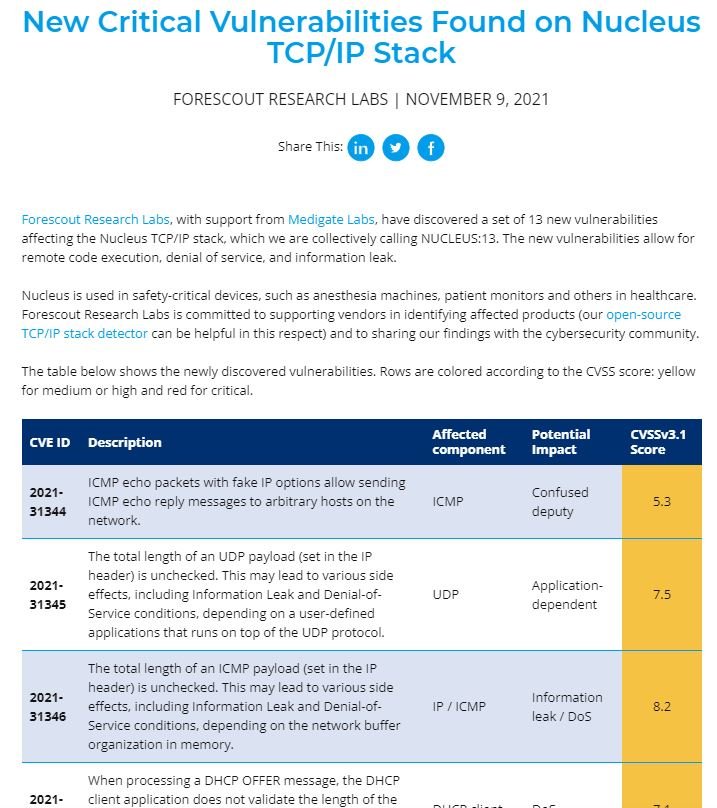

El hallazgo de estas fallas es parte del Proyecto Memoria, una iniciativa para el análisis de vulnerabilidades en las pilas TCP/IP utilizadas en toda clase de dispositivos conectados. Las fallas podrían ser detectadas en las pilas Nucleus TCP/IP y su explotación exitosa permitiría a los actores de amenazas desplegar ataques de ejecución remota de código (RCE), denegación de servicio (DoS) y filtración de datos confidenciales. Aún se desconoce si estas fallas han sido explotadas de forma activa.

Esta pila, propiedad de Siemens, fue lanzada en 1993 y se usa en prácticamente todos los dispositivos conectados. En hospitales, por ejemplo, esta pila TCP/IP está presente en monitores cardiacos, máquinas de anestesias y otros dispositivos críticos.

NUCLEUS:13 involucra tres vulnerabilidades críticas, incluyendo CVE-2021-31886, que recibió un puntaje de 10/10 según el Common Vulnerability Scoring System (CVSS). Esta falla reside en los servidores FTP, que no validan correctamente la longitud de los comandos de usuario, conduciendo a un desbordamiento de búfer para desencadenar el ataque.

Por otra parte, CVE-2021-31887 reside en los servidores FTP, que se ven incapaces de invalidar adecuadamente la longitud de los comandos del servidor FTP PWD o XPWD y CVE-2021-31888 es una vulnerabilidad que ocurre cuando el servidor FTP no valida adecuadamente la longitud de Comandos FTP MKD o XMKD. Las dos fallas recibieron puntajes CVSS de 9.9/10.

Si bien un actor de amenazas tendría que seguir un largo y complicado proceso para la explotación exitosa de esta falla, la comunidad de la ciberseguridad considera que este es un riesgo real, no solo para centros de salud, sino para toda clase de industrias. La buena noticia es que Siemens ya emitió parches de seguridad para abordar estas fallas, por lo que se recomienda a los administradores de implementaciones afectadas actualizar a la brevedad.

Además de instalar las actualizaciones, los expertos recomiendan implementar medidas de seguridad adicionales, especialmente para la protección de sistemas críticos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad