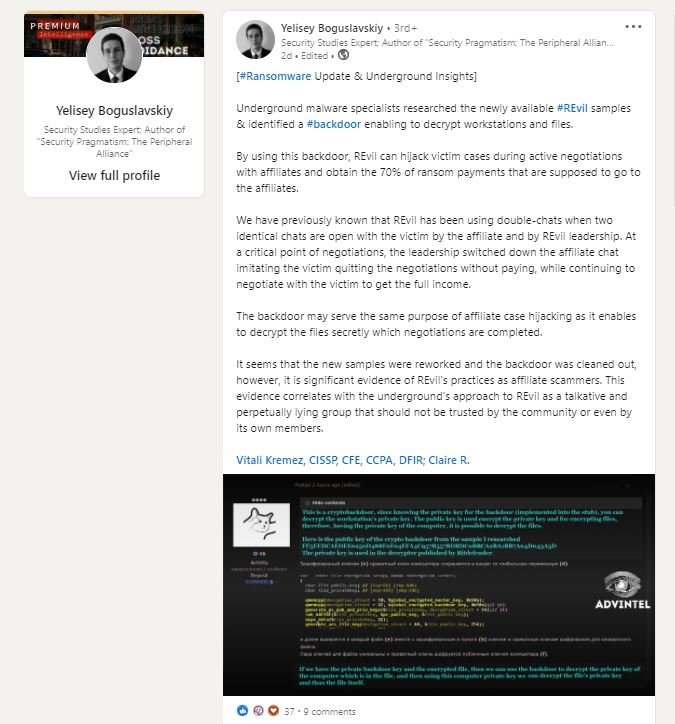

Acorde a analistas de malware, algunas de las muestras del ransomware REvil (también conocido como Sodinokibi) incluyen un backdoor que podría haber permitido a los creadores del malware original tomar control de las negociaciones de rescate, en una especie de estafa entre dos operadores de malware.

Yelisey Boguslavskiy, especialista en ciberseguridad, cree que este backdoor también podría ser empleado por los desarrolladores originales para descifrar archivos y otras implementaciones.

Esta combinación no es nada nuevo para una banda de ransomware, aunque en plataformas ransomware como servicio (RaaS) al usar el backdoor los creadores del malware podrían secuestrar los sistemas mientras las víctimas negocian con los atacantes. Eso permitiría a los creadores del malware arrebatar la parte de las ganancias que corresponde a los afiliados.

Como algunos usuarios recordarán, las ganancias obtenidas en esta clase de operaciones se dividen en un 70% para los afiliados responsables de atacar a los objetivos, y un 30% para los desarrolladores del malware. En este caso, son los propios grupos cibercriminales quienes se estafan unos a otros, algo que podría afectar aún más a los objetivos de ataque.

Además de la configuración para tomar control del chat, el backdoor también podría permitir a los desarrolladores de malware tomar control de toda la infraestructura de los afiliados y exigirles el pago de rescates a cambio de permitirles seguir operando sus ataques, demostrando que no existe tal cosa como la lealtad en la comunidad cibercriminal.

Por otra parte, Boguslavskiy mencionó que esta podría ser la causa por la que REvil cerró repentinamente sus operaciones durante los meses pasados, ya que sostiene que el uso del backdoor creó una mala reputación para esta operación de ransomware, tomando la decisión de cerrar sus servidores hasta tener disponible una nueva versión de REvil que no incluyera este punto de acceso oculto: “Al parecer las últimas muestras recolectadas fueron reelaboradas y se removió el backdoor”, concluyó el investigador.

Otra explicación a la desaparición temporal de esta operación maliciosa es que los desarrolladores de REvil estaban tratando de evitar que los analistas de malware y firmas de seguridad lograran descifrar esta variante de ransomware. Hace un par de semanas se reveló una herramienta de descifrado, por lo que las nuevas versiones tratarán de ser inmunes a las herramientas de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad