Un reciente reporte señala que miles de servidores VMware vCenter expuestos en Internet se ven afectados por un conjunto de fallas de seguridad severas incluso después de que se lanzaron los parches para abordar estos problemas. Estas fallas residen en vCenter Server, la interfaz de administración centralizada de VMware.

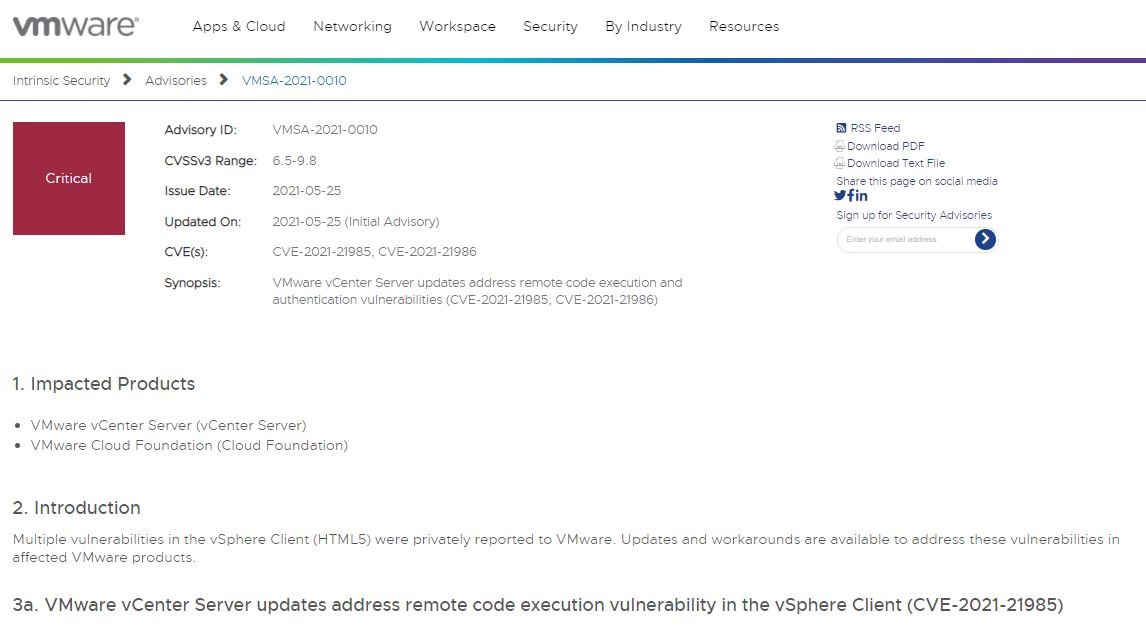

Las fallas más severas fueron identificadas como CVE-2021-21985 y CVE-2021-219896 y fueron corregidas a finales de mayo.

La primera falla reside en un plugin de vSAN habilitado de forma predeterminada y su explotación permitiría ejecutar código remoto en las implementaciones con acceso al puerto 443. La falla impacta a VMware vCenter Server y VMware Cloud Foundation y recibió un puntaje de 9.8/10 en la escala del Common Vulnerability Scoring System (CVSS).

En una alerta de seguridad, la compañía menciona que la falla puede ser explotada por un actor de amenazas para acceder al sistema operativo adyacente con altos privilegios.

Por otra parte, CVE-2021-21986 reside en vSphere Client y en el mecanismo de autenticación vSphere, incluyendo Virtual SAN Health Check, Site Recovery, vSphere Lifecycle Manager y VMware Cloud Director Availability.

La falla recibió un puntaje CVSS de 6.5/10 y su explotación permitiría a los hackers maliciosos con acceso al puerto 443 desplegar acciones permitidas por los plugins afectados sin necesidad de autenticación en el sistema objetivo.

Los primeros análisis indican que hay miles de servidores conectados a Internet expuestos a estas fallas. Esta semana, los investigadores de Trustwave señalaron que un análisis posterior reveló la detección de más de 5 mil instancias disponibles en línea, la mayoría de ellas ejecutando el puerto 443.

Empleando el motor de búsqueda IoT Shodan, los investigadores pudieron encontrar datos de al menos 4 mil instancias comprometidas, demostrando que los parches de seguridad no han sido adoptados por todos los administradores de versiones afectadas. Los investigadores estiman que casi el 20% de las implementaciones disponibles en Internet siguen expuestas a las fallas.

Durante el lanzamiento de las actualizaciones la compañía proveedora señaló que las vulnerabilidades requieren de la atención inmediata de los usuarios, por lo que deben actualizarse cuanto antes. Más información sobre las fallas y la actualización pueden encontrarse en las plataformas oficiales de la compañía.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad