Este martes por la tarde, los equipos de seguridad de las firmas tecnológicas Siemens y Schneider Electric publicaron alertas de seguridad notificando el hallazgo de decenas de fallas de seguridad presentes en diversos productos. Los parches para abordar estos problemas por lo que se recomienda actualizar a la brevedad.

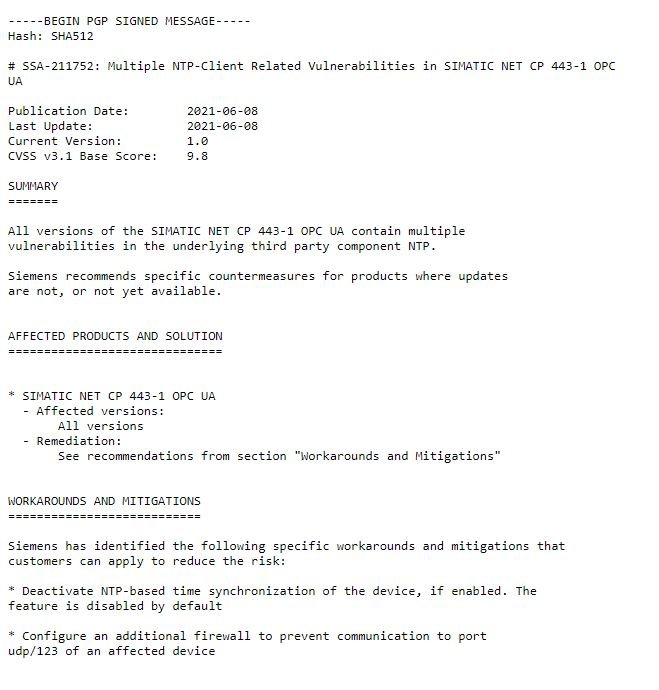

Los parches lanzados por Siemens abordan un total de 24 vulnerabilidades que residen en productos como Simcenter Femap, SIMATIC TIM, Solid Edge, SIMATIC NET, Mendix, JT2Go, Teamcenter Visualization y SIMATIC RF. En el aviso se refieren a 15 fallas críticas que residen en el componente Network Time Protocol (NTP) de SIMANTIC NET CP 443-1 OPC UA. Estas fallas fueron detectadas entre 2015 y 2017, aunque por extraño que parezca siguen existiendo implementaciones expuestas.

Acorde al reporte, las fallas en NTP pueden ser explotadas para desencadenar condiciones de denegación de servicio (DoS), evadiendo los mecanismos de seguridad en las implementaciones afectadas para ejecutar código arbitrario y extraer información confidencial.

El resto de reportes en Siemens se refieren a fallas de severidad media que pueden ser explotadas para el despliegue de ataques DoS, ejecución de código arbitrario, robo de datos y escaladas de privilegios.

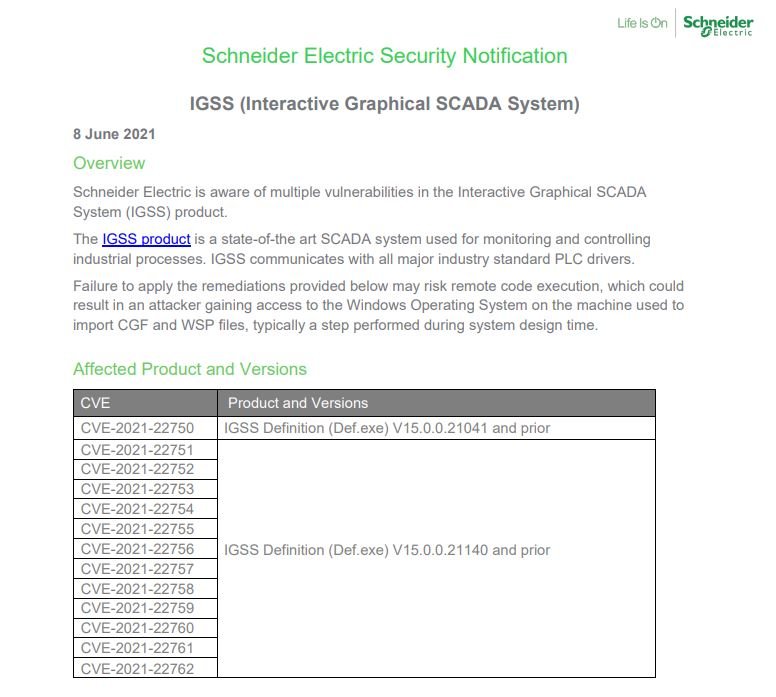

Por su parte, los equipos de seguridad de Schneider Electric dieron a conocer la corrección de al menos 20 vulnerabilidades en sus productos, incluyendo 13 fallas que residen en su solución Graphical SCADA System. El reporte señala que la explotación exitosa de estas vulnerabilidades puede resultar en el robo de datos o en ataques de ejecución remota de código. Todo lo que debe hacer un actor de amenazas es engañar al usuario objetivo par que abra un archivo malicioso.

Dos reportes adicionales describen al menos 20 vulnerabilidades que afectan a dos productos PowerLogic desarrollados por Schneider. La más severa de estas permitiría a los hackers maliciosos obtener acceso de administrador a un dispositivo; estas fallas fueron reportadas a Schneider por un investigador de la firma de ciberseguridad Dragos.

En un reporte separado se alerta a las organizaciones sobre algunas vulnerabilidades en las herramientas de programación e ingeniería IEC 61131-3. Los errores fueron introducidos mediante el uso del software de automatización ISaGRAF de Rockwell Automation, que también utilizan otros proveedores.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad