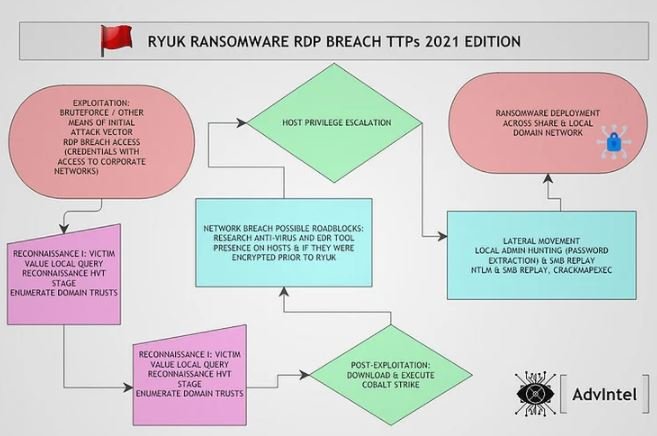

Un reciente reporte de ciberseguridad menciona que los operadores del ransomware Ryuk han adoptado un nuevo enfoque para comprometer los sistemas de sus potenciales víctimas. En los más recientes ataques, los actores de amenazas apuntan contra hosts con conexiones de escritorio remoto (RDP) expuestos en Internet, además de usar emails de phishing para la entrega del malware.

Los expertos de la firma de seguridad Advanced Intelligence señalan que los más recientes ataques de ransomware Ryuk comprometen las conexiones RDP para obtener un punto de apoyo inicial en el sistema objetivo con relativa facilidad: “Estos ataques se basan en campañas de fuerza bruta y uso masivo de contraseñas para acceder a cuentas de usuarios vulnerables”, mencionan los expertos.

Como se menciona al inicio, los actores de amenazas también recurren al phishing y al uso de una campaña identificada como BazaCall para la distribución de malware a través de documentos de Excel: “Los atacantes realizan un reconocimiento de las víctimas en dos etapas, comenzando por la definición de los recursos valiosos del dominio objetivo y continuando con la recolección de información sobre los ingresos de la organización comprometida.”

Para enumerar la información del directorio activo, los actores de amenazas usan AdFind y la herramienta de post-explotación Bloodhound que explora las relaciones en un dominio de Active Directory (AD) para encontrar rutas de ataque. Los hackers también emplean la herramienta de post-explotación Cobalt Strike.

El nuevo vector de ataque también involucra la explotación de dos vulnerabilidades para escalar sus privilegios en la computadora infectada:

- CVE-2018-8453: Vulnerabilidad de escalada de privilegios en sistemas Windows 7 a 10 y Windows Server 2008 a 2016

- CVE-2019-1069: Falla de escalada de privilegios de alta gravedad en Windows 10, Windows Server 2016 y 2019

Cabe señalar que etas fallas son antiguas y ya existen los parches necesarios para su corrección.

Los investigadores también observaron que los atacantes pueden emplear CrackMapExec, una herramienta de código abierto para la extracción de credenciales de administrador: “Una vez que los hackers han comprometido una cuenta de administrador local, distribuyen la carga útil de Ryuk a través de Objetos de Política de Grupo, sesiones PsExec desde un controlador de dominio o utilizando un elemento de inicio en el recurso compartido SYSVOL”, agregan los expertos.

Para mitigar el riesgo de infección, los expertos recomiendan aplicar algunas de las siguientes medidas:

- Detección del uso de Mimikatz y la ejecución de PsExec en la red

- Detección de la presencia de AdFind, Bloodhound y LaZagne en la red

- Confirmar que los sistemas operativos y el software tengan los últimos parches de seguridad

- Implementación de mecanismos de autenticación multifactor para el acceso RDP

- Uso del principio de privilegios mínimos

- Instalar los parches de seguridad contra CVE-2018-8453 y CVE-2019-1069

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad