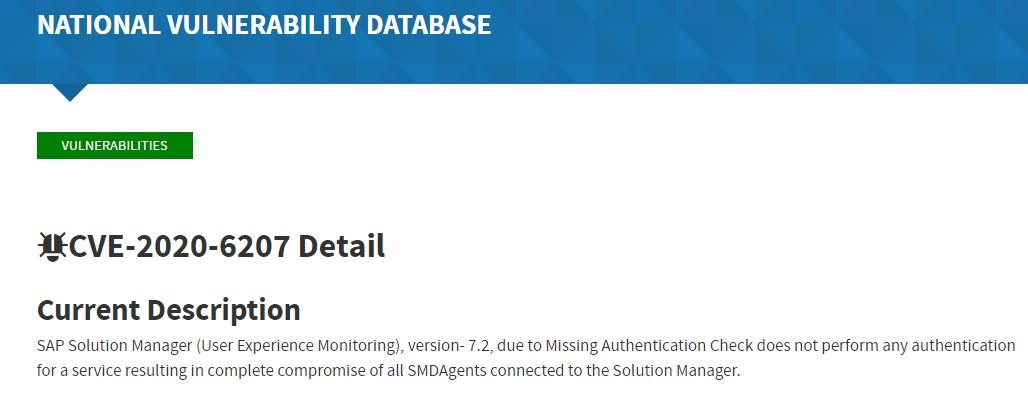

Importantes grupos cibercriminales han estado realizando escaneos masivos en línea con el propósito de detectar servidores afectados por una vulnerabilidad crítica de SAP para la que ya existe un exploit completamente funcional. La falla fue identificada como CVE-2020-6207, y es una falla en SAP Solution Manager (SolMan) v7.2.

Esta falla recibió un puntaje de 10/10 en la escala del Common Vulnerability Scoring System (CVSS) y existe debido a la falta de una comprobación de autenticación. Sobre la solución vulnerable, SolMan es una aplicación centralizada para la administración de sistemas informáticos en la nube.

El problema de autenticación radica en la función de Monitoreo de la Experiencia de Usuario Final (EEM), que puede ser abusada para implementar scripts en otros sistemas y conducir al secuestro de cualquier herramienta conectada a SolMan mediante la ejecución remota de código. Aunque SAP lanzó un parche para corregir esta falla, el riesgo incrementó con el lanzamiento de un exploit de prueba de concepto (PoC).

Hace unos días el investigador Dmitry Chastuhin lanzó la PoC como parte de un proyecto de investigación. Chastuhin menciona que el script verifica y explota las verificaciones de autenticación que faltan en SAP EEM y ya se han detectado diversos casos de explotación y solicitudes en escenarios reales.

Estas solicitudes vienen de Europa y Asia, originadas desde una gran cantidad de direcciones IP. El investigador agrega que las organizaciones que ya han instalado el parche de seguridad están protegidas contra la explotación, no obstante, la falta de actualizaciones en sistemas vulnerables expone a las organizaciones a la explotación de la falla.

“La disponibilidad de un exploit público aumenta considerablemente las posibilidades de un ciberataque, pues brinda a los hackers con menos conocimientos la capacidad de abusar de una falla de seguridad que en otras condiciones sólo podría ser explotada por hackers avanzados”, agrega el investigador. Se insta a los administradores de sistemas que usan implementaciones vulnerables a instalar las actualizaciones disponibles lo antes posible para mitigar el riesgo de explotación.

Integrantes de la comunidad de la ciberseguridad han tratado de ponerse en contacto con la compañía, aunque SAP no ha agregado mayores detalles sobre estos reportes.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad