Especialistas en ciberseguridad publicaron un informe en relación al hallazgo de al menos 7 vulnerabilidades detectadas en un popular paquete de software DNS implementado en enrutadores y puntos de acceso en toda clase de organizaciones. Este conjunto de fallas, apodado DNSpooq, reside en Dnsmasq, el cliente de reenvío DNS para sistemas operativos basados en *NIX.

Dnsmasq se incluye en del firmware de varios dispositivos de red para proporcionar capacidades de reenvío de DNS al tomar las solicitudes de DNS realizadas por usuarios locales, reenviar la solicitud a un servidor DNS ascendente y almacenar en caché los resultados, por lo que los mismos resultados estén disponibles para otros clientes sin necesidad de realizar una nueva consulta DNS ascendente. Este software se encuentra en los dispositivos de firmas como Cisco, ZTE, Huawei, D-Link, entre otras.

Las fallas detectadas son consideradas peligrosas debido a que es posible explotarlas de forma combinada para envenenar las entradas del caché DNS registradas por los servidores Dnsmasq. Este es un serio problema para los desarrolladores, ya que permitiría a los actores de amenazas redirigir a los usuarios vulnerables a sitios web maliciosos. Por ejemplo, si los hackers logran abusar de un ataque DNSpooq para envenenar las entradas de caché de DNS para gmail.com en el enrutador Cisco de una organización objetivo, podrían redirigir a todos los empleados conectados a una página falsa de Gmail mientras el navegador muestra la dirección legítima (gmail.com) en sus navegadores.

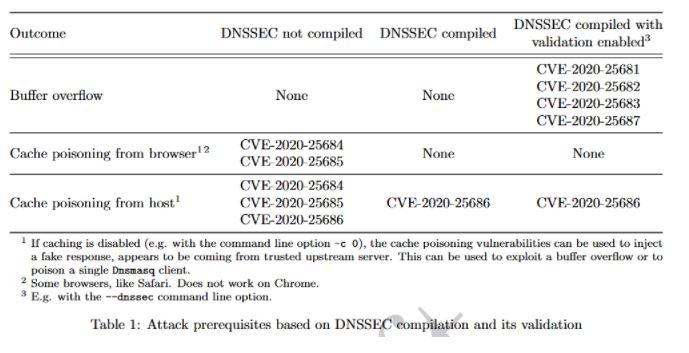

Como se menciona anteriormente, se detectaron siete vulnerabilidades DNSooq; cuatro de estas fallas son desbordamientos de búfer que podrían llevar a la ejecución remota de código; las tres fallas restantes permiten el envenenamiento del caché DNS.

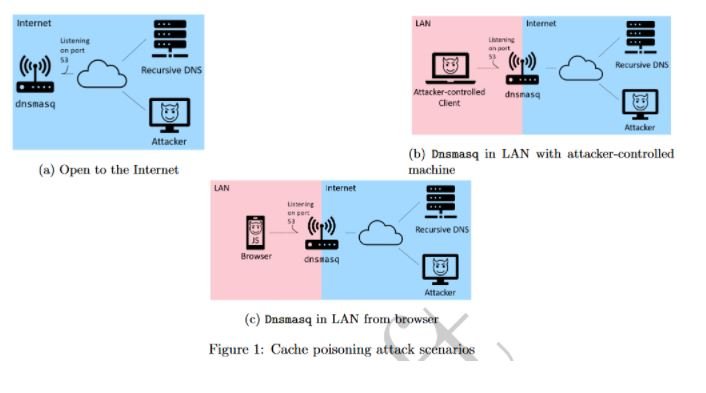

Si bien es relativamente fácil explotar estas vulnerabilidades en conjunto a través de Internet, los expertos señalan que también es posible atacar estos dispositivos en redes internas mediante el abuso de equipos comprometidos conectados a la misma red.

Shlomi Oberman, especialista de JSOF, asegura que estas fallas son más comunes de lo que parecen: “Las fallas de envenenamiento DNS no son difíciles de eliminar, aunque su explotación puede automatizarse fácilmente para el uso de botnets, programas de phishing, entre otras campañas maliciosas”, menciona Oberman.

Las actualizaciones necesarias serán lanzadas esta misma semana, por lo que se recomienda a los desarrolladores de usan Dnsmasq instalar los parches lo antes posible.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad