Los equipos de seguridad de Cisco y Palo Alto Networks han corregido dos vulnerabilidades críticas de omisión de autenticación presentes en sus soluciones de seguridad de redes. Al parecer, las fallas existen debido a una supervisión en la implementación del protocolo Kerberos y su explotación podría permitir a los actores de amenazas tomar control de los dispositivos afectados empleando ataques Man-in-The-Middle (MiTM).

El descubrimiento de ambas fallas estuvo a cargo de la firma de ciberseguridad Silverfort, que reportó que estas vulnerabilidades son muy similares y podrían existir en otras implementaciones del protocolo afectado. Tanto Palo Alto como Cisco ya han corregido las vulnerabilidades. A continuación se presenta un análisis de las fallas reportadas.

Respecto a la implementación afectada, Kerberos es un protocolo de autenticación popular en entornos empresariales. Para proporcionar la máxima seguridad, el protocolo tiene tres pasos de autenticación:

- El usuario se autentica en el servidor

- El servidor se autentica en el cliente

- El centro de distribución de claves Kerberos (KDC) se autentica en el servidor

Los expertos mencionan que la autenticación de KDC en el servidor a menudo se pasa por alto, pues su implementación complica los requisitos de configuración. Sin embargo, si el KDC no se autentica en el servidor, la seguridad del protocolo se ve comprometida por completo, lo que permite a los actores de amenazas secuestren el tráfico de red y se autentiquen con cualquier contraseña, incluso una incorrecta.

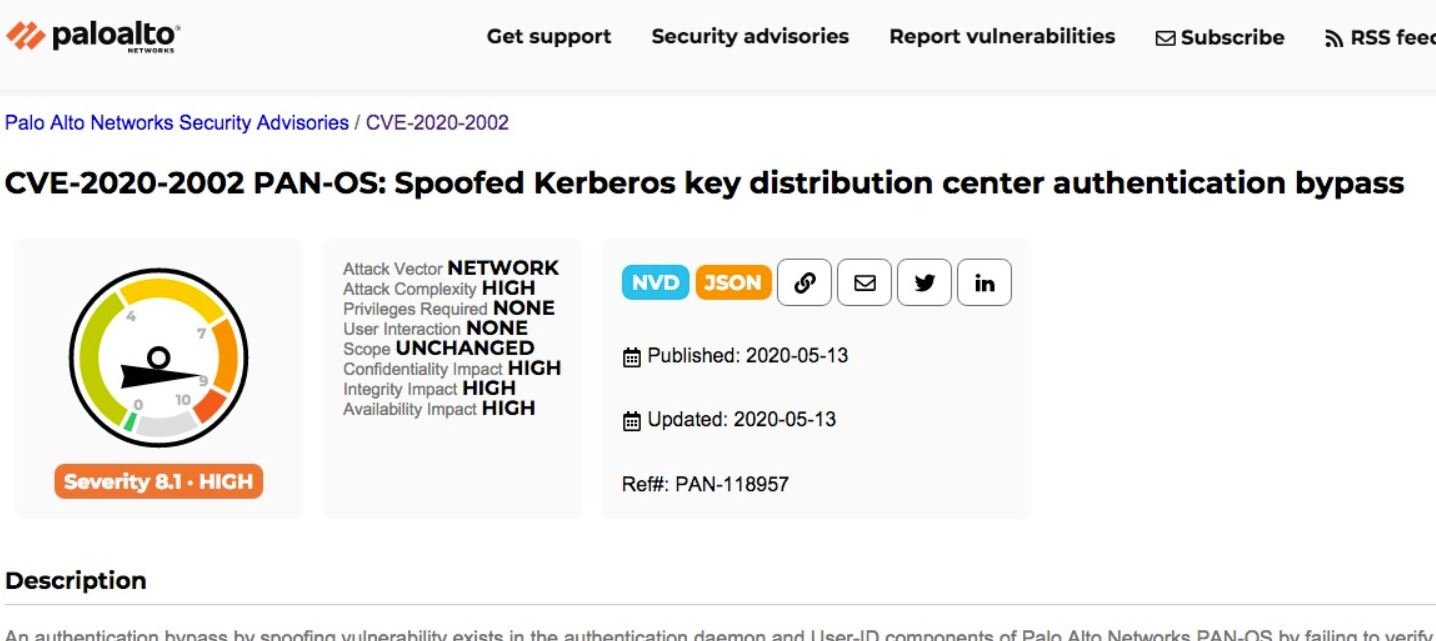

CVE-2020-2002: Esta vulnerabilidad reside en PAN-OS, el sistema operativo de los dispositivos de seguridad de Palo Alto Networks y fue considerada como una falla de alta gravedad. La falla existe en las versiones PAN-OS 7.1 anteriores a 7.1.26, PANOS 8.1 anteriores a 8.1.13, PAN-OS 9.0 anteriores a 9.0.6 y en todas las versiones de PAN-OS 8.0, pues ya ha llegado al final de su soporte.

Acorde al reporte, existe una omisión de autenticación vía una vulnerabilidad de suplantación en el daemon de autenticación, por lo que PAN-OS no puede verificar la integridad del centro de distribución de claves Kerberos (KDC) antes de autenticar a los usuarios. Un actor de amenazas podría emplear un ataque MiTM para interceptar las comunicaciones entre el sistema operativo y el KDC e iniciar sesión como administrador.

CVE-2020-3125: Esta es una vulnerabilidad similar que existe en el software del dispositivo de seguridad adaptable de Cisco (ASA). Los dispositivos que ejecutan el software Cisco ASA sólo se ven afectados si tienen autenticación Kerberos configurada para VPN o acceso a dispositivos locales.

La alerta de seguridad de Cisco incluye instrucciones para que los administradores de implementaciones expuestas verifiquen si la autenticación Kerberos está habilitada. La compañía también advierte que la corrección de este problema requiere algunos cambios de configuración, incluso después de la actualización del software.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad