Las pruebas de penetración, también llamadas pentesting, son procesos utilizados para identificar vulnerabilidades en cualquier sistema operativo, aplicación web o implementación de redes. La mayoría de los “pentesters” basan sus investigaciones en un buen marco de pruebas de penetración de código abierto, aseguran especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS).

Pentest-Tool-Framework (PTF) es un desarrollo de este tipo, construido en lenguaje python. Esta herramienta tiene muchos exploits, escuchas, escáneres y otros módulos útiles. A continuación, le mostraremos algunos módulos que aparecen en este proyecto; si desea implementar pentesting en su red, puede seguir este enlace.

ENTORNO

- Sistema Operativo: Kali Linux 2019, 64 bits

- Versión del kernel: 5.2.0

PASOS DE INSTALACIÓN

root@Kali-VirtualBox:/home/webimprints# git clone https://github.com/pikpikcu/Pentest-Tools-Framework

Cloning into 'Pentest-Tools-Framework'...

remote: Enumerating objects: 1335, done.

remote: Counting objects: 100% (1335/1335), done.

remote: Compressing objects: 100% (1059/1059), done.

remote: Total 1335 (delta 216), reused 1325 (delta 210), pack-reused 0

Receiving objects: 100% (1335/1335), 23.60 MiB | 2.08 MiB/s, done.

Resolving deltas: 100% (216/216), done.

- Use el comando cd para ingresar a la carpeta Pentest-Tools-Framework cd Pentest-Tools-Framework/

- Ahora, instalaremos las dependencias mencionadas en el archivo de requisitos. Para eso usaremos el comando pip install -r require.txt

root@Kali-VirtualBox:/home/webimprints/Pentest-Tools-Framework# pip install -r requirements.txt

Collecting requests (from -r requirements.txt (line 1))

Downloading https://files.pythonhosted.org/packages/1a/70/1935c770cb3be6e3a8b78ced23d7e0f3b187f5cbfab4749523ed65d7c9b1/requests-2.23.0-py2.py3-none-any.whl (58kB)

100% |████████████████████████████████| 61kB 169kB/s

Collecting urllib3 (from -r requirements.txt (line 2))

Downloading https://files.pythonhosted.org/packages/e8/74/6e4f91745020f967d09332bb2b8b9b10090957334692eb88ea4afe91b77f/urllib3-1.25.8-py2.py3-none-any.whl (125kB)

100% |████████████████████████████████| 133kB 485kB/s

Collecting BeautifulSoup (from -r requirements.txt (line 3))

Downloading https://files.pythonhosted.org/packages/69/d3/d3080721a867795001c5aa1423b5bfc92b39f7a55598449e3c7e4eaaf88f/BeautifulSoup-3.2.2-py2-none-any.whl

Collecting bs4 (from -r requirements.txt (line 4))

Downloading https://files.pythonhosted.org/packages/10/ed/7e8b97591f6f456174139ec089c769f89a94a1a4025fe967691de971f314/bs4-0.0.1.tar.gz

Collecting mechanize (from -r requirements.txt (line 5))

Downloading https://files.pythonhosted.org/packages/13/08/77368b47ba2f9e0c03f33902ed2c8e0fa83d15d81dcf7fe102b40778d810/mechanize-0.4.5-py2.py3-none-any.whl (109kB)

100% |████████████████████████████████| 112kB 1.6MB/s

Collecting google (from -r requirements.txt (line 6))

Downloading https://files.pythonhosted.org/packages/81/51/36af1d18648574d13d8f43e863e95a97fe6f43d54a13fbcf272c638c10e9/google-2.0.3-py2.py3-none-any.whl (45kB)

100% |████████████████████████████████| 51kB 2.8MB/s

Collecting colorama (from -r requirements.txt (line 7))

Downloading https://files.pythonhosted.org/packages/c9/dc/45cdef1b4d119eb96316b3117e6d5708a08029992b2fee2c143c7a0a5cc5/colorama-0.4.3-py2.py3-none-any.whl

Collecting wget (from -r requirements.txt (line 9))

Downloading https://files.pythonhosted.org/packages/47/6a/62e288da7bcda82b935ff0c6cfe542970f04e29c756b0e147251b2fb251f/wget-3.2.zip

Requirement already satisfied: argparse in /usr/lib/python2.7 (from -r requirements.txt (line 10))

Collecting netaddr (from -r requirements.txt (line 11))

Downloading https://files.pythonhosted.org/packages/ba/97/ce14451a9fd7bdb5a397abf99b24a1a6bb7a1a440b019bebd2e9a0dbec74/netaddr-0.7.19-py2.py3-none-any.whl (1.6MB)

100% |████████████████████████████████| 1.6MB 591kB/s

Collecting html5lib (from -r requirements.txt (line 12))

Downloading https://files.pythonhosted.org/packages/a5/62/bbd2be0e7943ec8504b517e62bab011b4946e1258842bc159e5dfde15b96/html5lib-1.0.1-py2.py3-none-any.whl (117kB)

100% |████████████████████████████████| 122kB 2.3MB/s

===========================================================================

===============================SNIP========================================

===========================================================================

Successfully installed BeautifulSoup-3.2.2 backports.functools-lru-cache-1.6.1 beautifulsoup4-4.8.2 bs4-0.0.1 cement-2.6.2 certifi-2019.11.28 colorama-0.4.3 dnspython-1.16.0 droopescan-1.41.3 futures-3.3.0 fuzzywuzzy-0.18.0 google-2.0.3 hexdump-3.3 html5lib-1.0.1 mechanize-0.4.5 netaddr-0.7.19 pydns-2.3.6 pystache-0.5.4 python-geoip-1.2 python-geoip-geolite2-2015.303 requests-2.23.0 soupsieve-1.9.5 tld-0.11.11 typing-3.7.4.1 urllib3-1.25.8 webencodings-0.5.1 wget-3.2

- Ahora, use el comando python install.py para instalar la herramienta de pentesting y seleccione 1 para instalar en Kali

root@Kali-VirtualBox:/home/webimprints/Pentest-Tools-Framework# python install.py

┌══════════════════════════════════════════════════════════════┐

█ █

█ Pentest Tools installer █

█ █

└══════════════════════════════════════════════════════════════┘

[++] Please choose your operating system.

1) Kali linux

2) Parrot OS

3) ubuntu

>>> 1

[++] Installing Pentest Tools Framework ...

Reading package lists... Done

Building dependency tree

Reading state information... Done

No apt package "bettercap", but there is a snap with that name.

Try "snap install bettercap"

===========================================

================= SNIP =====================

===========================================

Gem files will remain installed in /var/lib/gems/2.5.0/gems/pcaprub-0.13.0 for inspection.

Results logged to /var/lib/gems/2.5.0/extensions/x86_64-linux/2.5.0/pcaprub-0.13.0/gem_make.out

Pentest Tools Framework has been sucessfuly instaled. Execute 'ptf'in your terminal.

- Ahora, escriba el comando ./ptf.py para iniciar la herramienta

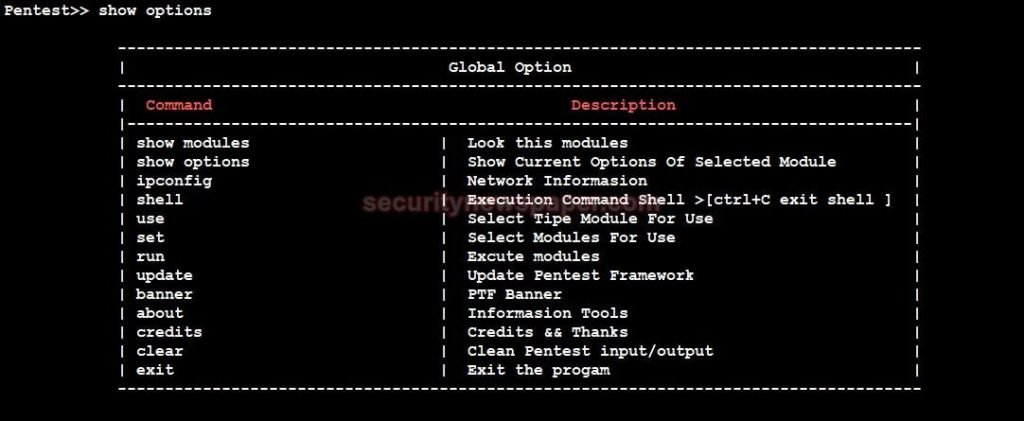

- Ahora, le mostraremos el uso de las herramientas de ayuda

- Escriba Show Options

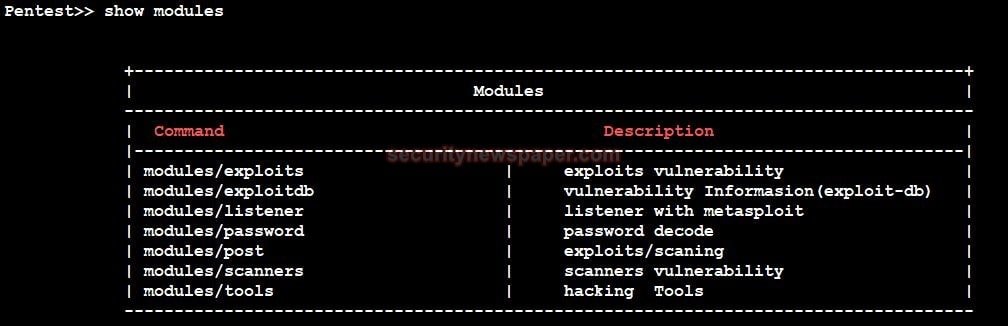

- Para ver los módulos de Pentest-Tool-Framework, escriba Show Modules

- Podemos ver 7 módulos en esta herramienta

- Usemos el módulo del escaneo como se muestra a continuación

ESCANEO

¿Qué es un escáner?

Son herramientas utilizadas para la identificación del número de hosts, puertos y servicios en el sistema objetivo, mencionan los expertos en hacking ético.

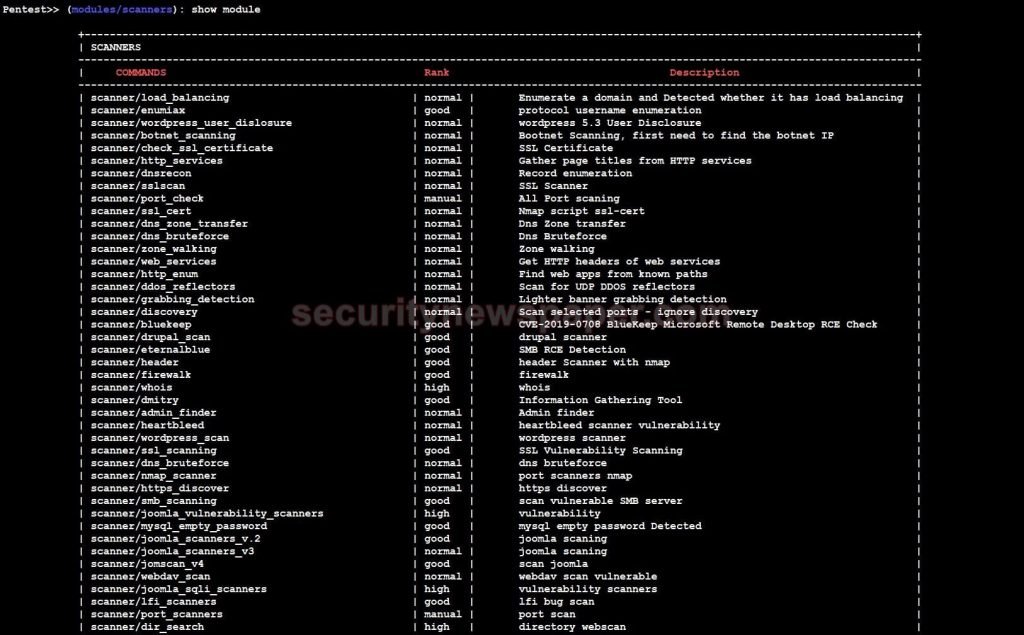

- Escriba el comando use modules/scanner para ingresar a los módulos de escaneo

- Escriba show options. La herramienta le mostrará todas las opciones

- Ahora, escriba show module, lo que mostrará todas las herramientas de escaneo

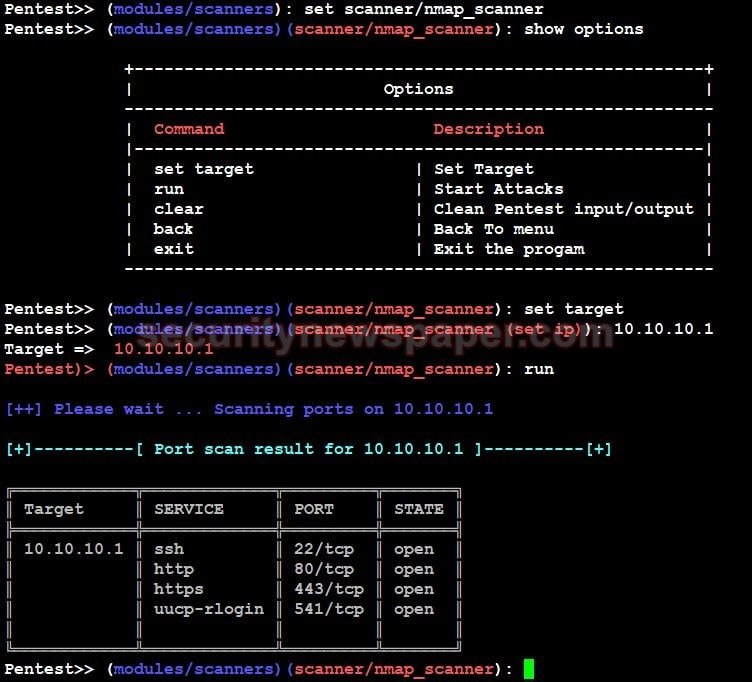

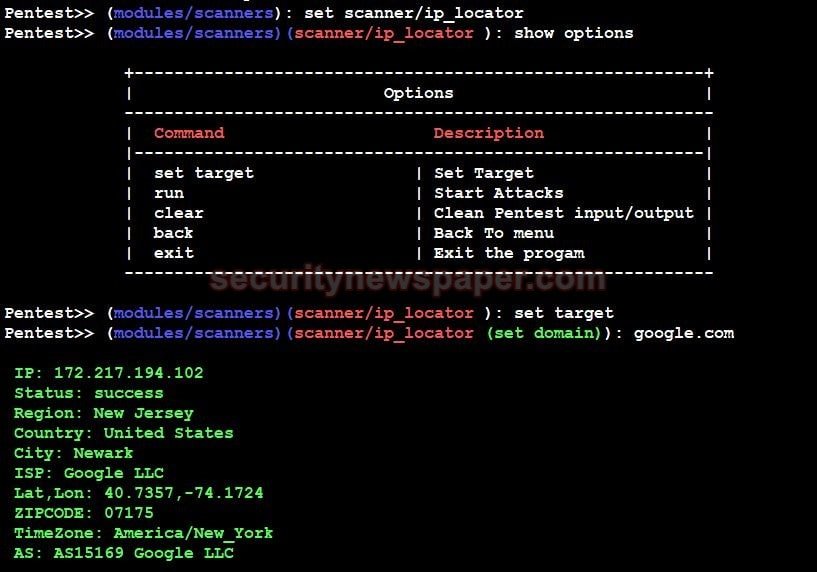

- Ahora, usemos herramientas de escáner Nmap

- Utilice set scanner/nmap_scanner

- Para usar un escáner en particular, escriba “Show Options”

- Ahora configure la IP objetivo y ejecute esta herramienta para mostrar los puertos abiertos

- Ahora, usemos otra herramienta en el módulo del escáner

- Use el comando back para salir del escáner Nmap

- Esta herramienta de localización de IP muestra detalles completos del dominio

MÓDULO DE CONTRASEÑA

¿Qué es la decodificación de contraseña?

La decodificación de contraseña se refiere a convertir los datos cifrados en texto sin formato, mencionan los expertos en hacking ético.

- Vamos a usar los mismos comandos que se muestran a continuación para ejecutar esto

- Podemos ver datos cifrados en texto sin cifrado

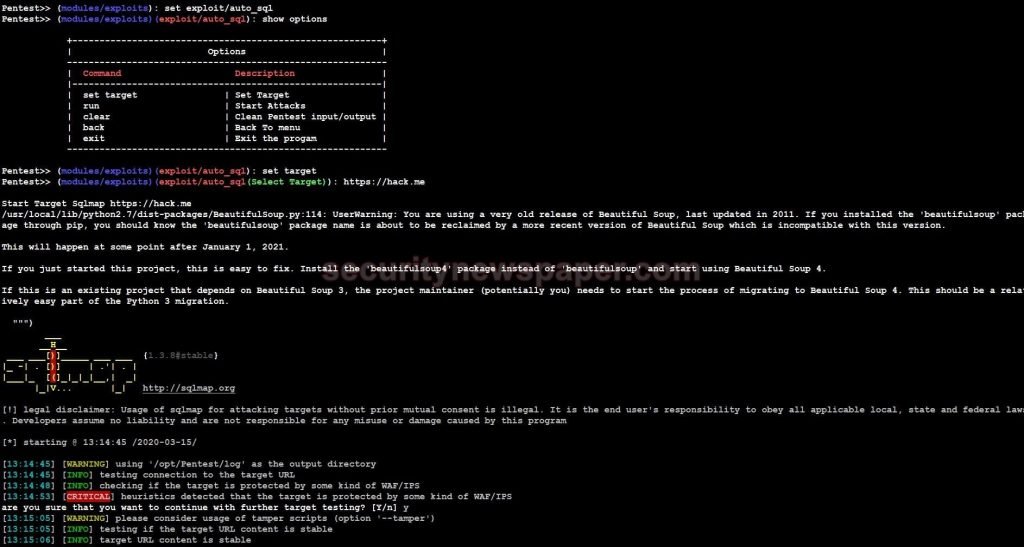

MÓDULO DE EXPLOIT

¿Qué es un exploit?

Acorde a los especialistas en hacking ético, los exploits se emplean para atacar una vulnerabilidad particular en una aplicación o sistema operativo y así obtener acceso a las computadoras de las víctimas.

¿Qué es una carga útil?

La carga útil se utiliza para transmitir el virus o malware a las víctimas, para robar la información de la computadora de la víctima.

- Ahora, en exploits, seleccionaremos la herramienta auto_sql

- URL objetivo: https://hack.me

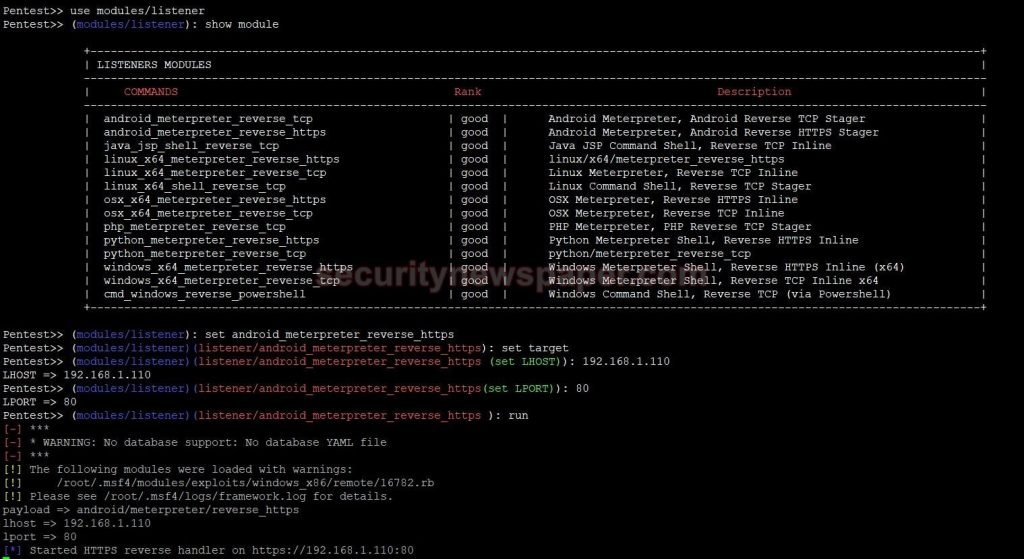

MÓDULO LISTENER

¿Qué es un listener?

Es una máquina esperando la conexión inversa entrante desde el objetivo.

- En el listener, hemos seleccionado android_meterpreter_reverse_https

- Ahora, establezca el destino LHOST (host listener), LPORT (puerto listener) y escriba el comando ejecutar

- Vemos el controlador inverso HTTPS como iniciado

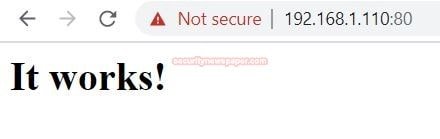

- Copie la URL y péguela en el navegador

MÓDULO DE HERRAMIENTAS

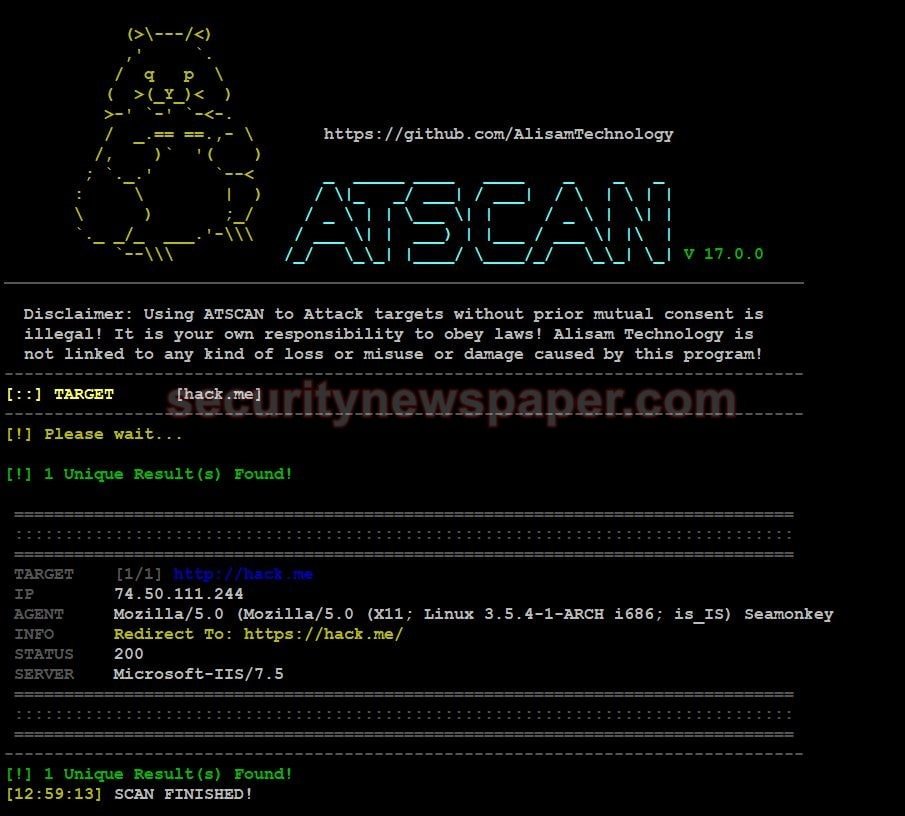

- En el módulo de herramientas, tenemos 8 herramientas de recopilación de información. Entre ellos Atscan es la primera

- Use el comando use modules/tools

- Luego ejecute set atscan para seleccionar Atscan

- Para ver todas las opciones de ayuda, escriba atscan -h

- Ahora, use el comando atscan -t hack.me

- –t <sitio web objetivo>

CONCLUSIÓN

La herramienta Pentest-Tool-Framework tiene múltiples módulos y es fácil de usar para la implementación de pruebas de penetración.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad