Es un tema común de los informes de incumplimiento de seguridad que la mayoría de los compromisos pasan desapercibidos durante varias semanas y que las organizaciones tenían evidencia de la infracción en sus registros de eventos. Los expertos en seguridad de la información comentan que los registros de eventos de Windows Server contienen una gran cantidad de información útil, pero encontrar eventos que puedan indicar un problema operacional o una violación de la seguridad de todo el ruido no es una tarea fácil.

Los productos de gestión de eventos y de información de seguridad (SIEM) de terceros pueden centralizar registros y proporcionar inteligencia para identificar eventos que podrían ser importantes. Pero a falta de un producto SIEM, las funciones incorporadas de Windows Server pueden ayudarlo a proteger sus sistemas.

Política de auditoría de Windows

En Windows Server 2008 y versiones posteriores, la Política de auditoría avanzada proporciona un control más detallado sobre la configuración de auditoría que el que era posible en las versiones anteriores de Windows Server. La configuración de auditoría heredada sigue siendo compatible con versiones anteriores, aunque la Política de auditoría avanzada y la configuración de auditoría heredada no se pueden usar al mismo tiempo.

Puede encontrar la configuración de auditoría recomendada de Microsoft en las plantillas de seguridad de línea base para Windows Server. Security Compliance Toolkit se puede descargar gratis desde el sitio web de Microsoft y contiene plantillas para diferentes roles de servidor, como el controlador de dominio y el servidor miembro. Las plantillas pueden convertirse en objetos de directiva de grupo (GPO) y aplicarse a sus sistemas. Alternativamente, cada línea base viene con una hoja de cálculo de Excel que contiene una lista de todas las configuraciones incluidas en la plantilla.

Reenvío de eventos de Windows

Centralizar los registros de eventos tiene un par de beneficios. Primero, no es necesario que inicie sesión en cada servidor individualmente para ver los registros y que se puedan procesar de manera más eficiente en un solo lugar. En segundo lugar, si los registros de eventos de un servidor se borran durante un ataque, puede ver rápidamente los registros del servidor sin necesidad de restaurar desde la copia de seguridad.

Windows usa un protocolo estándar de la industria para reenviar registros de eventos, por lo que puede enviar registros a otro dispositivo de Windows o a un producto SIEM, según informaron los investigadores de seguridad de la información. Un recopilador está configurado con suscripciones para servidores desde los cuales desea extraer registros de eventos. Las computadoras fuente no necesitan ninguna configuración especial, aparte de que Windows Remote Management (WinRM) debe estar habilitado. Si desea recopilar el registro de seguridad de un controlador de dominio (DC), deberá otorgar al permiso de acceso de lectura del canal de lectura de la cuenta del servicio de red del DC en el registro de seguridad.

Monitoreo de eventos importantes de Windows

Recolecte eventos que indiquen un cambio de configuración, falla o problema. Por ejemplo, puede recopilar eventos de Windows Firewall, como Agregar regla de firewall, Cambiar regla de firewall, Eliminar regla de firewall, Cortafuegos no pudo cargar la Política de grupo. Cualquier cambio en el Firewall de Windows podría indicar actividad maliciosa. Otro ejemplo es Windows Defender, que se incluye de fábrica en Windows Server 2016. Busque eventos como Escaneo fallido, Malware detectado y Error al actualizar las firmas.

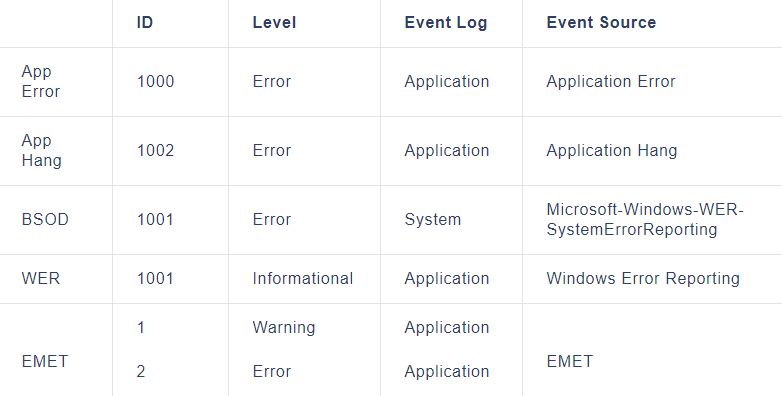

Los hackers intentan esconder su presencia el mayor tiempo posible. El Id. De evento 104 El registro de eventos se borró y el Id. De evento 1102 Registro de auditoría se borró podría indicar un problema. Event ID 4719 La política de auditoría del sistema se modificó también podría mostrar actividad maliciosa. Los bloqueos de aplicaciones también pueden indicar la presencia de un hacker.

Los hackers necesitan acceso a sus sistemas al igual que cualquier otro usuario, por lo que vale la pena buscar actividad de inicio de sesión sospechosa. Pass-the-Hash (PtH) es una forma popular de ataque que permite a un hacker acceder a una cuenta sin necesidad de conocer la contraseña. Esté atento a las identificaciones de evento NTLM Logon Type 3 4624 (error) y 4625 (éxito).

Los activos de alto valor, como los controladores de dominio, no se deben administrar con Escritorio remoto. Los Id. De evento de inicio de sesión tipo 10 4624 (inicio de sesión) y 4634 (cierre de sesión) pueden apuntar hacia actividad RDP maliciosa.

Cómo puede ayudar PowerBroker para Windows

Si bien Microsoft ofrece estas capacidades, implementar la administración de privilegios en toda la empresa puede ser un desafío. PowerBroker para Windows puede ayudar. Los expertos en seguridad de la información explican que PowerBroker para Windows es una solución de administración de privilegios que le brinda una visibilidad y control incomparables sobre servidores y escritorios físicos y virtuales.

PowerBroker para Windows puede ayudar a su organización a controlar la actividad privilegiada de la siguiente manera:

- Supervise y administre eventos de Windows: supervise y centralice eventos de Windows específicos para su análisis e identifique cuándo puede ser necesaria una acción preventiva adicional.

- Seguimiento y prevención del movimiento lateral: utilice reglas para rastrear y prevenir la actividad anómala del usuario en función de los roles del usuario y los recursos dirigidos

- Determinación de actividad sospechosa: supervise los registros de eventos de Windows en busca de anomalías y analícelos a través de BeyondInsight Behavioral Analytics.

- Mantenimiento de la concientización: supervise los eventos de UAC, las reglas de aplicación, las elevaciones solicitadas, las aplicaciones denegadas y más.

- Garantizar la rendición de cuentas: agregue monitoreo de sesión opcional para la grabación de actividades basadas en reglas, incluidas capturas de pantalla y registros de teclas de búsqueda.

- Comprensión y comunicación del riesgo: aproveche una consola interactiva de informes y análisis basada en roles, respaldada por un almacén de datos centralizado para auditorías continuas de las actividades del software de administración de privilegios del usuario.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad