Especialistas en ciberseguridad reportaron el hallazgo y corrección de dos fallas de seguridad en vRealize Operations, una popular solución de la compañía tecnológica VMware. Acorde al reporte, la explotación exitosa de estas fallas habría representado severos riesgos para los administradores de sistemas vulnerables.

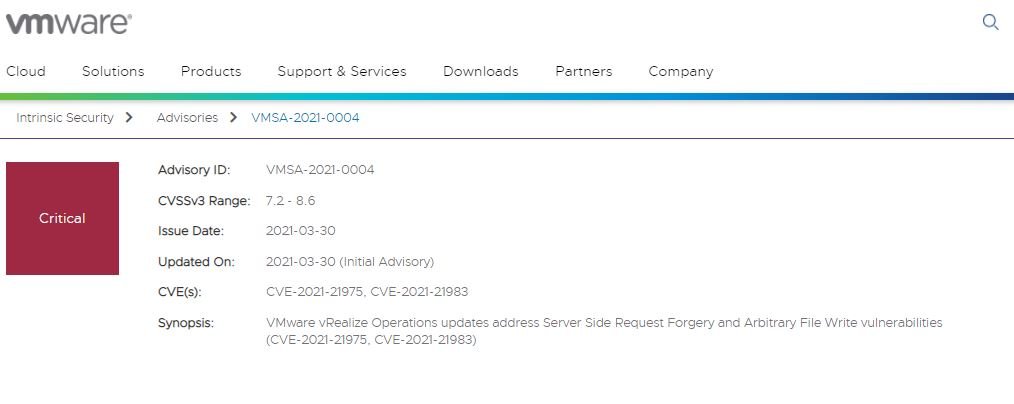

Las fallas, identificadas como CVE-2021-21975 y CVE-2021-21983 residen en la API de vRealize Operations Manager, y fueron descritas como errores de falsificación de solicitudes del lado del servidor (SSRF) y de escritura de binarios.

En su reporte, VMware señala que la vulnerabilidad de falsificación de solicitudes permitiría a los actores de amenazas con acceso de red a la API obtener credenciales de administrador, mientras que la segunda falla permitiría a un hacker malicioso autenticado escribir archivos en ubicaciones arbitrarias en el sistema operativo Photon.

El reporte fue presentado por Egor Dimitrenko, especialista de Positive Technologies, quien menciona que las fallas pueden ser explotadas de forma encadenada para llevar a un escenario de ejecución de código arbitrario en los servidores afectados. Dimitrenko agregó que los ataques en escenarios reales habrían permitido a los hackers obtener un punto de entrada al sistema afectado, lo que llevaría a toda clase de escenarios de riesgo.

Los equipos de seguridad de VMware lanzaron parches de seguridad para todas las versiones afectadas, además de corregir algunas fallas en vRealize Suite Lifecycle Manager. La compañía señala que estas vulnerabilidades recibieron puntajes altos en el Common Vulnerability Scoring System (CVSS). Los administradores de implementaciones afectadas deben actualizar a la brevedad lo antes posible para mitigar completamente los riesgos asociados a la explotación de estas fallas.

Aunque las fallas ya hayan sido corregidas, los expertos no descartan la posibilidad de que algún grupo de hacking haya conseguido explotaciones exitosas en escenarios reales, ya que a inicios de 2021se detectaron múltiples escaneos días antes de que se lanzaran los parches de seguridad. No obstante, el código de prueba de concepto (PoC) se puso rápidamente a disposición de los administradores vulnerables, por lo que fue posible mitigar en cierta medida el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad