El especialista en ciberseguridad francés Gilles Lionel reportó el hallazgo de una vulnerabilidad en el sistema operativo Windows que permitiría a los actores de amenazas autenticarse de forma arbitraria en servidores Windows remotos con el fin de acceder a detalles de autenticación NTLM o certificados de autenticación.

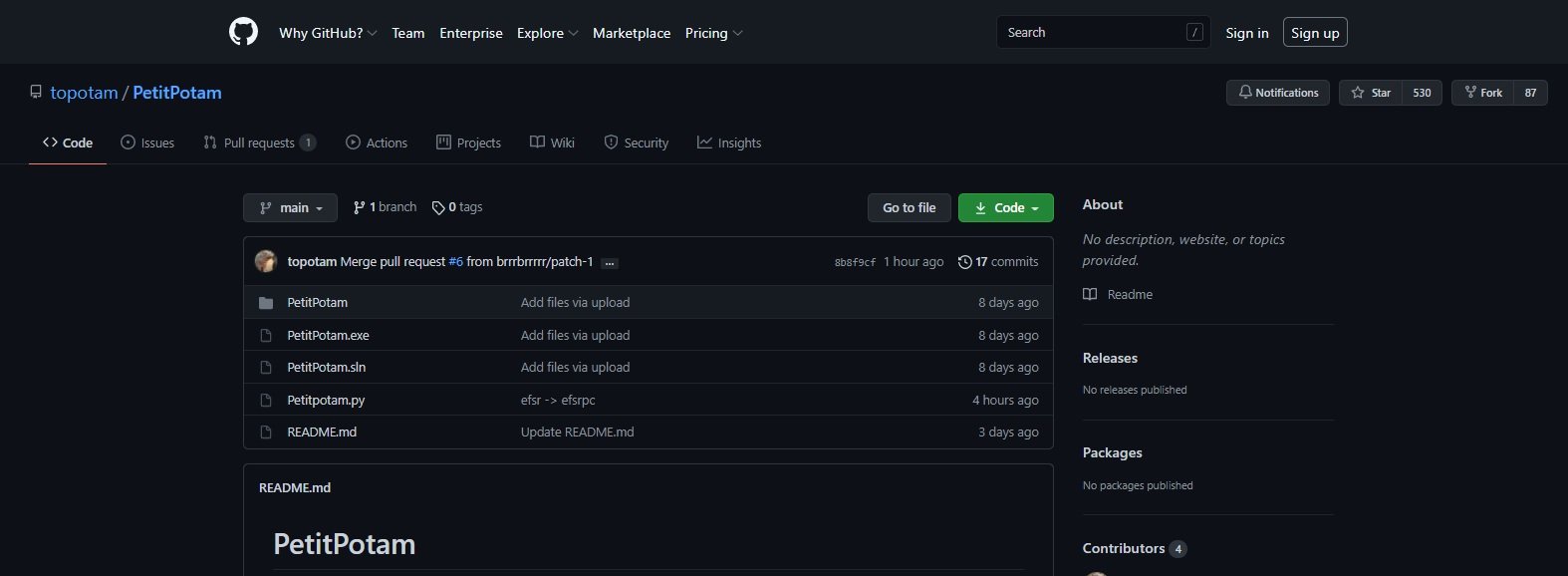

La falla fue apodada como “PetitPotam” y ya cuenta con una prueba de concepto (PoC) cuyo código está disponible en GitHub desde este fin de semana. El investigador señala que este problema se presenta cuando los actores de amenazas abusan de MS-EFSRPC, un protocolo empleado por los dispositivos con sistemas Windows realizar operaciones con datos cifrados almacenados en sistemas remotos.

Empleando el código PoC, los atacantes podrían enviar solicitudes SMB a la interfaz afectada, forzando al sistema objetivo a iniciar un procedimiento de autenticación que resultará en la exposición de información confidencial. Los actores de amenazas pueden usar esta información como parte de un ataque de retransmisión NTLM y así obtener acceso a los sistemas remotos en la misma red interna.

Cabe mencionar que este ataque debe ser desplegado de forma local y puede resultar especialmente perjudicial para las redes de grandes corporaciones, en las que los actores de amenazas pueden forzar a los controladores de dominio a eliminar el hashing de sus contraseñas NTLM, permitiendo el compromiso total de las redes afectadas.

En las pruebas realizadas por el investigador se analizaron los sistemas Windows Server 2016 y 2019, aunque Gilles cree altamente factible que este ataque puede afectar a la mayoría de las versiones Windows Server compatibles actualmente.

Al respecto, Microsoft publicó en sus plataformas oficiales una serie de medidas para mitigar el riesgo de explotación, aunque no se mencionó nada acerca de un posible parche adicional. Esta es la tercera vulnerabilidad de alto perfil relacionada con productos Microsoft reportada en las últimas semanas, después del caos generado por las fallas PrintNightmare y SeriousSAM; los reportes de estas fallas siendo explotadas en escenarios reales siguen circulando, lo que indica que los usuarios no siempre instalan los parches críticos lanzados por las compañías tecnológicas, lo que permite a los actores de amenazas seguir abusando de algunos errores que ya deberían haber sido abordados por los usuarios.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad