Una falla en el firmware D-Link, usado por múltiples modelos de enrutadores con funcionalidad de paso a través de VPN permitiría a los actores de amenazas tomar el control total de un dispositivo afectado. La falla afecta a los modelos de enrutador DSR-150, DSR-250 y DSR-1000AC, que ejecutan firmware 3.17 o versiones anteriores.

La falla, reportada por el equipo de investigadores de Digital Defense en agosto pasado, es una condición de inyección de comandos root que puede ser explotada de forma remota si es posible acceder a la interfaz web de “Unified Services Router” usando Internet convencional.

Según el reporte, los hackers podrían usar su acceso para interceptar o modificar tráfico e incluso atacar otros dispositivos conectados en la misma red. La compañía ya ha reconocido el problema publicando algunos detalles hace unos días y reconociendo que algunos LUA CGI son accesibles sin autenticación, lo que podría ser abusado para ejecutar una función de biblioteca LUA para pasar datos proporcionados por el usuario.

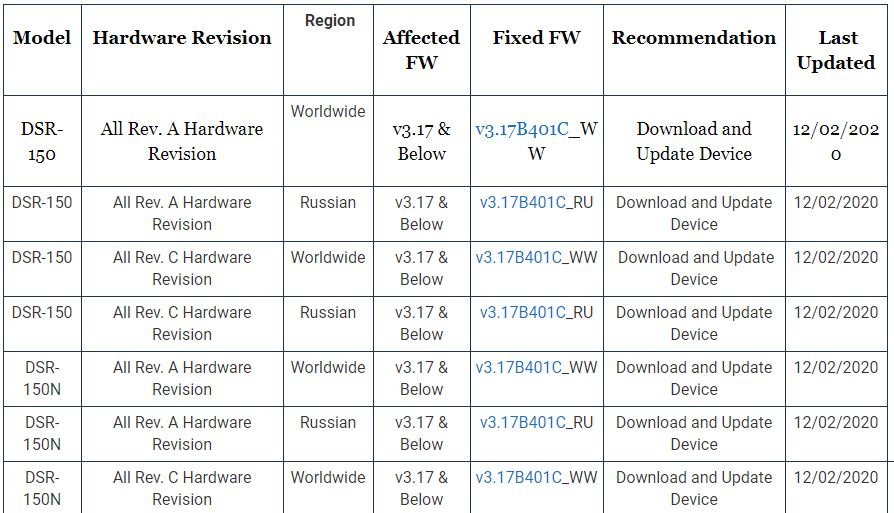

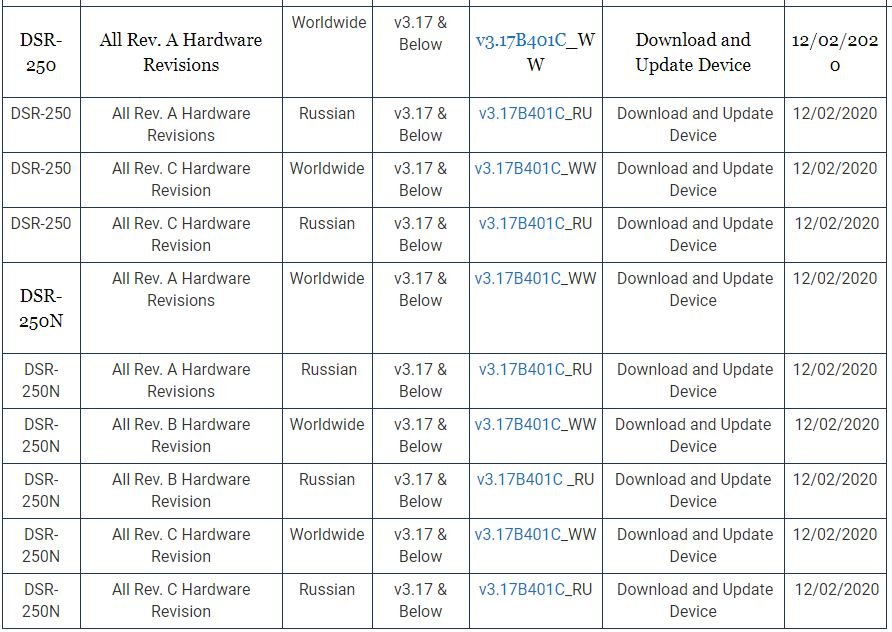

A continuación se presenta una lista que enumera los modelos de enrutadores vulnerables:

D-Link explica que los hackers podrían introducir datos maliciosos en un comando diseñado para calcular un hash que es procesado por la función “os.popen()”. Siguiendo el informe de Digital Defense, que se refería solo al modelo de enrutador DSR-250, D-Link evaluó que la versión de firmware vulnerable alimentaba los otros modelos (DSR-250/N, DSR-500 y DSR-1000AC).

La compañía lanzó la versión del firmware 3.17B401C, que contiene correcciones para los modelos comprometidos.

Adicionalmente los investigadores reportaron otras dos fallas de severidad baja. La primera falla es una inyección de comandos root explotable mediante Unified Services Router que requiere autenticación, mientras que la última falla es una inyección crontab que permitiría la ejecución de comandos arbitrarios con privilegios root.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad