Zyxel, compañía fabricante de hardware para redes, acaba de lanzar una actualización para corregir una vulnerabilidad crítica en múltiples dispositivos de almacenamiento conectado a la red (por sus siglas en inglés, network attached storage) que permitiría tomar control remotamente. La falla fue reportada por especialistas en seguridad en redes de la firma KrebsOnSecurity, quienes aseguran que un exploit para abusar de esta falla se encontraba a la venta en un foro de hacking ilegal.

La firma afectada, con sede en Taiwán, se dedica a la fabricación de dispositivos de red, como WiFi, productos NAS y firewalls de hardware. Si bien esta clase de vulnerabilidades son un problema para la industria de los dispositivos de Internet de las Cosas (IoT) en general, este caso es particularmente preocupante debido a que los actores de amenaza podrían abusar de esta falla para desplegar ransomware a gran escala.

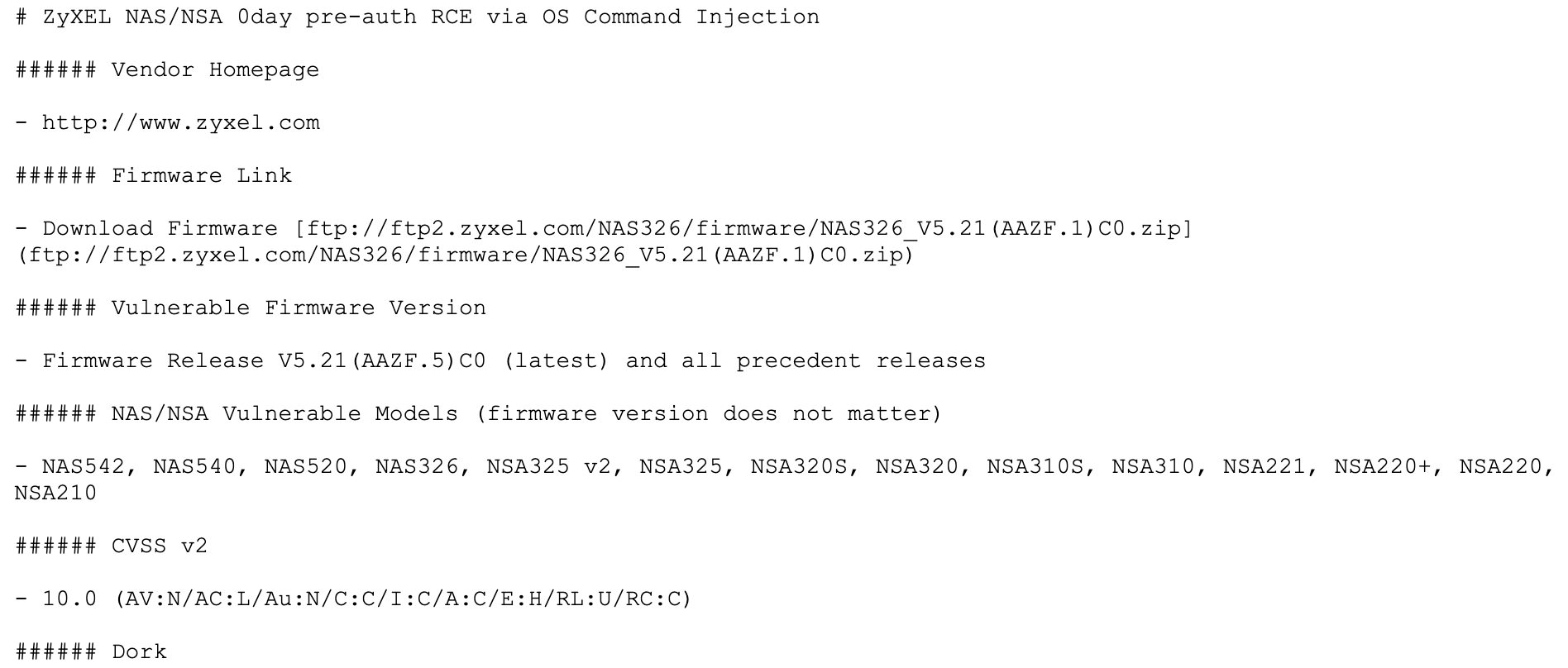

Cuando la falla fue reportada a Zyxel, se filtró un fragmento del código para la explotación, con lo que un hacker podría comprometer de forma remota una amplia variedad de productos NAS de Zyxel sin necesidad de interacción de los administradores de los dispositivos afectados.

FUENTE: KerbsOnSecurity

Acorde a especialistas en seguridad en redes, el vendedor del exploit, bajo el pseudónimo de “500mhz”, es un hacker reconocido en diversos foros frecuentados por cibercriminales y se especializa en la venta de exploits día cero, altamente codiciados en el mercado negro del hacking.

Aunque en un principio el fabricante no respondió al reporte sobre la vulnerabilidad, finalmente un representante de Zyxel emitió un comunicado reconociendo la existencia de la vulnerabilidad día cero, enlistando los productos vulnerables a la explotación. Los dispositivos vulnerables incluyen NAS542, NAS540, NAS520, NAS326, NSA325 v2, NSA325, NSA320S, NSA320, NSA310S, NSA310, NSA221, entre otros. A pesar de que la firma trabaje para desarrollar una corrección, múltiples dispositivos vulnerables han dejado de recibir soporte, por lo que no podrán ser parcheados. La compañía solamente aconsejó a los administradores de los productos sin soporte no exponerlos en Internet público, mencionan los especialistas en seguridad en redes.

El Instituto Internacional de Seguridad Cibernética (IICS) menciona que, debido a la trivialidad para la explotación de esta falla, un actor de amenazas podría comprometer un dispositivo afectado con solo inyectar dos caracteres en el campo de nombre de usuario de la interfaz de control web de estos dispositivos, además de que es altamente probable que la vulnerabilidad esté presente en otros desarrollos de Zyxel.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad