Este jueves por la mañana se anunció el lanzamiento de un parche de seguridad para abordar una peligrosa vulnerabilidad de nivel root en Linux polkit que ha estado presente por más de siete años. Polkit es empleado en lugar de sudo por systemd y permite a los usuarios sin privilegios ejecutar procesos reservados para los administradores.

La vulnerabilidad permitía a los usuarios maliciosos abusar de polkit para obtener acceso root al sistema objetivo.

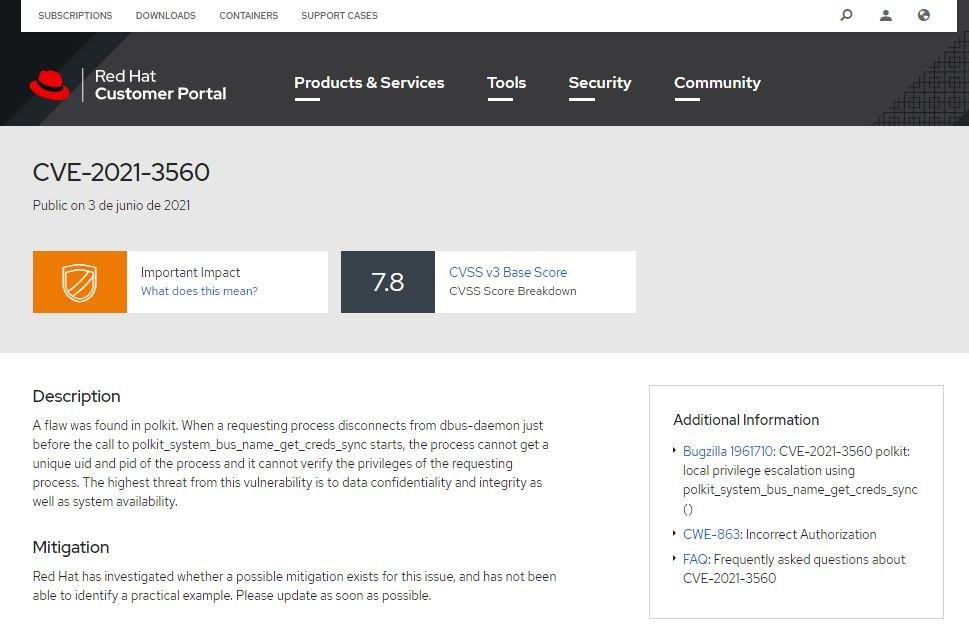

Esta clase de vulnerabilidades son un problema recurrente para los sistemas Unix y Linux. Acorde al especialista en ciberseguridad Kevin Blackhouse, la falla en cuestión fue detectada durante un análisis rutinario y reportada a los mantenedores de polkit y a la firma de investigación Red Hat. La falla fue identificada como CVE-2021-3560 y fue corregida este 3 de junio.

Backhouse descubrió que un usuario local no autorizado podría obtener fácilmente un root shell en un sistema vulnerable utilizando algunas herramientas de shell estándar como bash, kill y dbus-send. Aunque la falla fue descubierta hace varios años, su abuso se ha presentado hasta tiempos recientes con la distribución de polkit en las distros de Linux más populares.

El experto también menciona que la falla no había sido explotada anteriormente debido a que no se activa cada vez que ejecuta programas que pueden llamarlo, ya que polkit le pide a dbus-daemon el UID del proceso solicitante varias veces en diferentes rutas de código: “La mayoría de esas rutas de código manejan el error correctamente, pero una de ellas desencadenará un error.”

El experto agrega que, si se cancela el comando dbus-send antes de tiempo, es manejado por una de las rutas de código correctas y la solicitud es rechazada. Para activar la ruta de código vulnerable, debe desconectarse en el momento adecuado. Y debido a que hay múltiples procesos involucrados, la sincronización de ese momento adecuado varía de una ejecución a la siguiente. En otras palabras, se requieren múltiples intentos para explotar exitosamente esta falla.

Si bien esta falla no siempre resulta en un ataque exitoso, un actor de amenazas podría escribir con facilidad un script que podría activarlo después de múltiples intentos automáticos, por lo que el riesgo de seguridad no debe ser desestimado. Los usuarios deben actualizar a la brevedad para prevenir el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad