Los equipos de seguridad de Kubernetes han publicado un informe en referencia a una vulnerabilidad Man-in-The-Middle (MiTM) que permitiría a los actores de amenazas robar el tráfico de otros pods en contenedores Kubernetes. Por el momento no hay una solución permanente, por lo que los expertos solo brindaron algunos consejos para mitigar este riesgo de forma temporal.

Kubernetes, originalmente desarrollado por Google y ahora bajo control de Cloud Native Computing Foundation, es un sistema de código abierto para la automatización de proceso como la implementación, escalado y administración de cargas de trabajo, servicios y aplicaciones en contenedores en grupos de hosts.

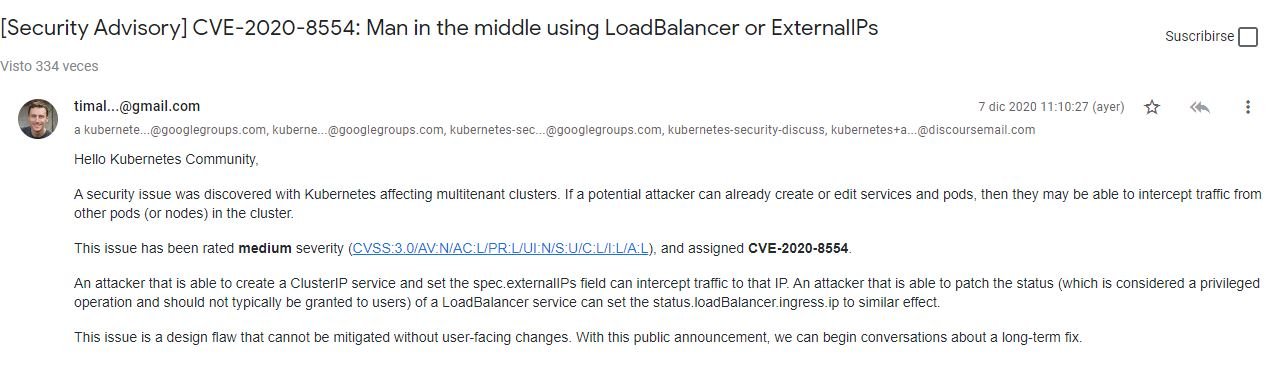

La vulnerabilidad, considerada de severidad media e identificada como CVE-2020-8554, fue reportada por Etienne Champetier de la firma de seguridad Anevia y puede ser explotada de forma remota por actores de amenazas no identificados con permisos básicos sin necesidad de interacción con los usuarios.

Debido a que se trata de una falla en el diseño de Kubernetes, todas las versiones usadas actualmente se ven afectadas: “Si los hackers maliciosos pueden crear o editar servicios y pods, es posible que puedan interceptar el tráfico de otros pods en el contenedor”, menciona el reporte. Por fortuna no todo son malas noticias, pues el reporte también señala que la vulnerabilidad debería afectar solo a una pequeña cantidad de implementaciones de Kubernetes, esto debido a que los servicios externos de IP no se usan de forma generalizada.

El reporte de Kubernetes incluye una solución alternativa para mitigar el riesgo de explotación: Los usuarios deben restringir el acceso a las funciones vulnerables usando un contenedor webhook de admisión para limitar el uso de IPs externas. El código fuente para implementar esta solución temporal está disponible en las plataformas oficiales de Kubernetes. También es posible restringir las IPs externas usando el controlador de políticas Open Policy Agent Gatekeeper.

Para detectar ataques que intentan aprovechar esta vulnerabilidad, debe auditar manualmente el uso de IP externa dentro de los clústeres de múltiples inquilinos utilizando las funciones vulnerables.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad