Luan Herrera, especialista en ciberseguridad dedicado al reporte de vulnerabilidades, detalló una nueva forma de realizar una variante de ataque de canal lateral conocida como XS-Leak abusando de los saltos de redireccionamiento para desencadenar una condición de fuga entre sitios.

La investigación de Herrera, disponible en Google Docs con el título “Fallas XS-Leaks en flujos de redirección”, se centra en la familia de ataques de canal lateral XS-Leaks, capaces de abusar de un navegador para extraer información potencialmente confidencial en el sistema expuesto, incluyendo credenciales de administrador.

Los métodos de ataque XS-Leak se basan en medir el tiempo de respuesta de la red para recopilar datos sobre los visitantes del sitio web abusando de los canales de comunicación que permiten que los sitios web se comuniquen entre sí para reconstruir el perfil de un usuario o sistema.

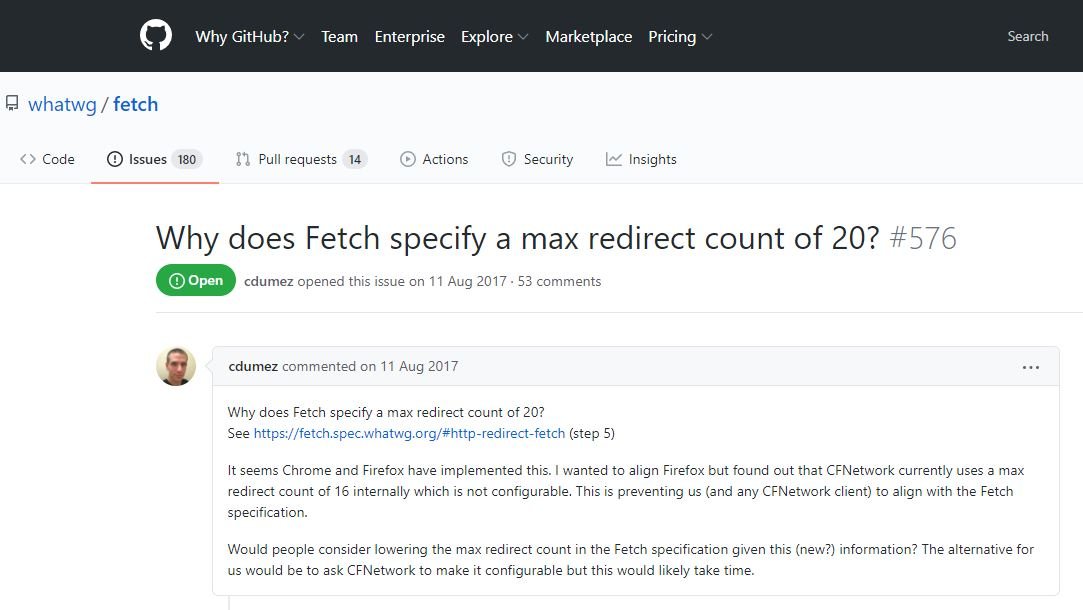

Los documentos mencionan una “técnica novedosa” para abusar de una limitación en la especificación Fetch, una forma que permite que los sitios web llamen a los recursos: “Se establece un límite de 20 saltos de redireccionamiento antes de que aparezca un mensaje de error de red; debido a este límite, los actores de amenazas podrían contar el número de saltos de redirección que ocurren en un redireccionamiento de origen cruzado activando el redireccionamientos antes de llegar al endpoint de la víctima, midiendo las respuestas de la red y exponiendo de forma parcial el tamaño de la lista de URL”, menciona el reporte.

El experto también detalló algunas formas para detectar y prevenir estos redireccionamientos cruzados que pueden derivar en un ataque de canal lateral, incluyendo el uso de cookies SameSite, COOP y protecciones de marcos. Google también está al tanto de este problema, por lo que ya se han anunciado medidas como el aislamiento de algunos sitios web accesibles vía Chrome para reducir la cantidad de información expuesta en un eventual ataque de canal lateral.

Herrera concuerda en que este ataque puede ser prevenido del mismo modo que se previenen variantes de ataque similares, aunque considera que se requiere una visión integral del problema: “Se sigue discutiendo en GitHub sobre si es posible cambiar la especificación Fetch y el valor límite con el fin de prevenir la aparición de estas variantes de ataque”, añade el investigador.

El reporte también incluye los resultados de un desafío para desplegar un ataque XSS empleando código JavaScript. Un experto en seguridad de Google conocido como “terjanq” también realizó una investigación sobre la familia de ataques XS-Leak, describiendo el lanzamiento de un ataque de sondeo de caché contra un grupo reducido de productos de Google, lo que podría desplegar una filtración de información confidencial.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad