El Grupo de Análisis de Amenazas (TAG) de Google ha encontrado una nueva vulnerabilidad de día cero y los hackers la están explotando activamente y están dirigiendo sus ataques a los usuarios de Corea del Sur.

Durante el mes de octubre de 2022 el equipo de TAG de Google identificó esta vulnerabilidad de día cero e inmediatamente después informó al equipo de seguridad de Microsoft sobre la vulnerabilidad. Microsoft solucionó rápidamente la vulnerabilidad que estaba siendo explotada y se pusieron a disposición parches para proteger a los usuarios de nuevos ataques.

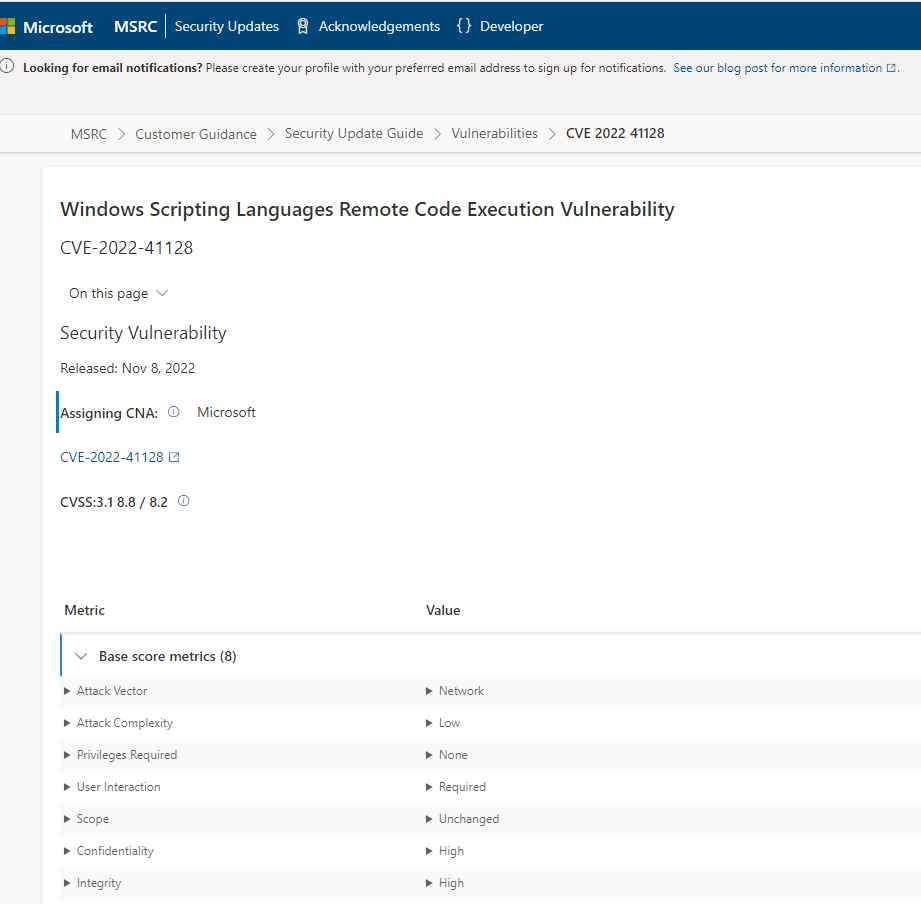

Google cree que la actividad fue realizada por miembros de un grupo conocido como APT37 que cuenta con el apoyo del gobierno de Corea del Norte. Los hackers están insertando código malicioso en los documentos de Microsoft Office y estos documentos maliciosos explotaron una vulnerabilidad de día cero en el motor JScript que estaba presente en Internet Explorer (CVE-2022-41128).

El equipo TAG de Google descubrió una vulnerabilidad que afecta al lenguaje de secuencias de comandos JScript9. Esta vulnerabilidad reside en “jscript9.dll” que es el motor de JavaScript de Internet Explorer. Esta vulnerabilidad se puede aprovechar para ejecutar código malicioso al mostrar una página web controlada por un atacante.

Antes de que el atacante pueda explotar con éxito la vulnerabilidad primero debe desactivar la vista protegida y luego recuperar la plantilla RTF remota.

Además, el equipo de TAG de Google descubrió más archivos que pueden estar abusando de la misma vulnerabilidad y utilizando una orientación comparable; estas publicaciones pueden ser parte de la misma campaña.

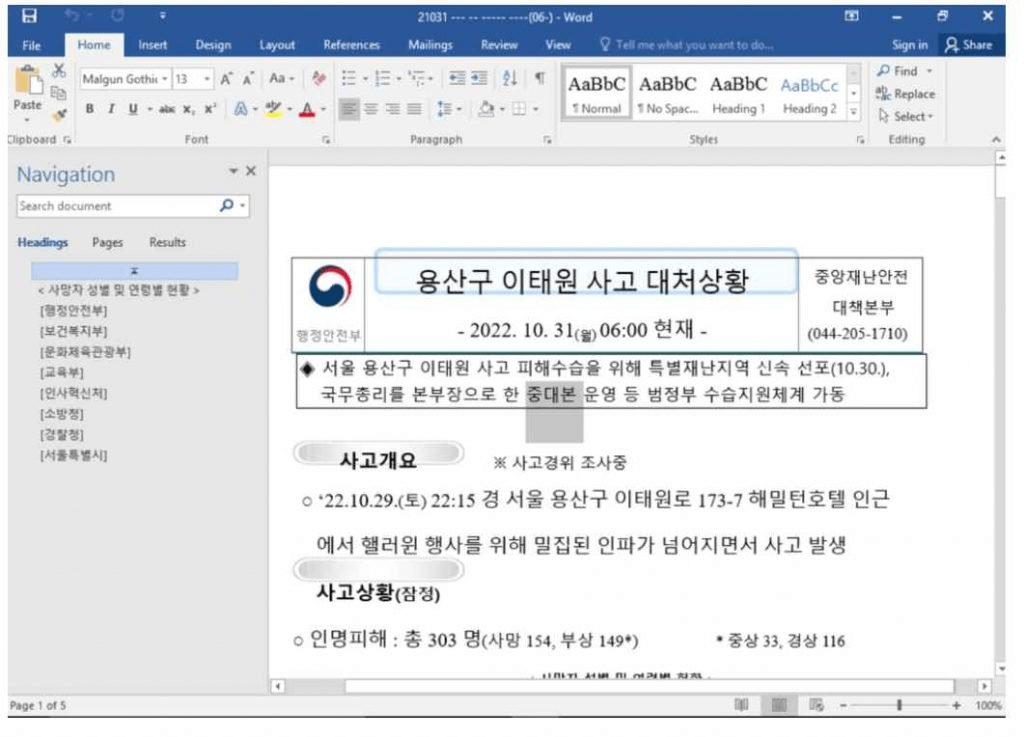

El 31 de octubre de 2022, muchos remitentes de Corea del Sur cargaron un documento de Microsoft Office en VirusTotal para informar sobre nuevo malware. El evento fatal que ocurrió en el área de Itaewon en Seúl, Corea del Sur el 29 de octubre de 2022, durante las festividades de Halloween se menciona en el documento con el título “221031 Situación de reacción del accidente de Seoul Yongsan Itaewon (06:00).docx”.

El documento malicioso que se compartió con otros hizo que se descargara una plantilla de archivo de texto enriquecido (RTF) remoto, que luego descargó contenido HTML remoto. Dado que Office usa Internet Explorer (IE) para producir esta información HTML este método ha visto un uso generalizado para entregar vulnerabilidades de Internet Explorer (IE) a través de archivos de Office desde 2017 (por ejemplo CVE-2017-0199). Cuando se ejecutan exploits de Internet Explorer usando este vector no es necesario que la computadora de destino tenga configurado Internet Explorer como el navegador predeterminado, ni es necesario encadenar el ataque con un escape de sandbox de EPM.

Indicadores de compromiso (IOC)

Documentos iniciales:

- 56ca24b57c4559f834c190d50b0fe89dd4a4040a078ca1f267d0bbc7849e9ed7

- af5fb99d3ff18bc625fb63f792ed7cd955171ab509c2f8e7c7ee44515e09cebf

- 926a947ea2b59d3e9a5a6875b4de2bd071b15260370f4da5e2a60ece3517a32f

- 3bff571823421c013e79cc10793f238f4252f7d7ac91f9ef41435af0a8c09a39

- c49b4d370ad0dcd1e28ee8f525ac8e3c12a34cfcf62ebb733ec74cca59b29f82

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad