Los equipos de seguridad de SAP anunciaron el lanzamiento de nueve actualizaciones de seguridad para corregir algunas fallas, dos de ellas consideradas críticas. La vulnerabilidad más peligrosa, identificada como CVE-2021-21480, recibió un puntaje de 9.9/10 acorde a la escala del Common Vulnerability Scoring System (CVSS).

La explotación exitosa de estas vulnerabilidades permitiría a los actores de amenazas interceptar solicitudes al servidor, inyectar código JSP malicioso y reenviarlo al servidor, desplegando una especie de ataque Man-in-The-Middle (MiTM).

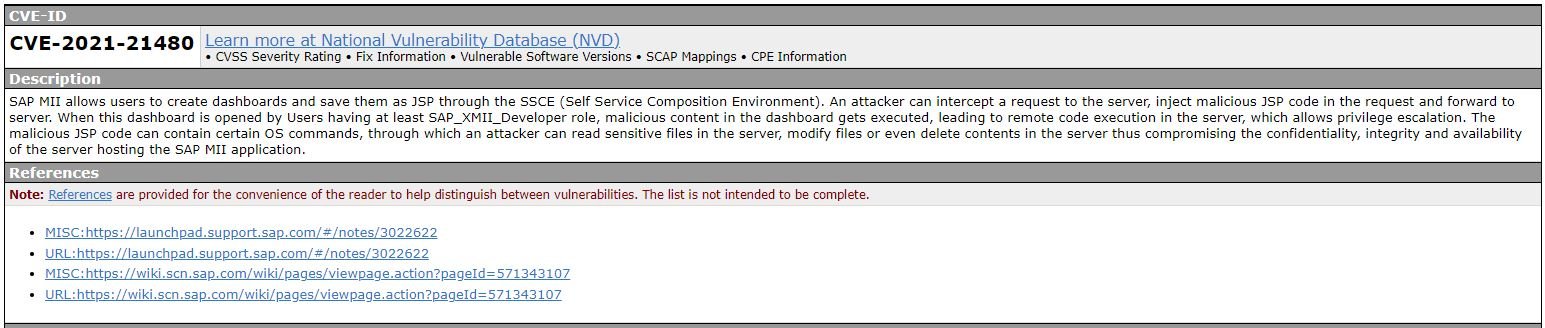

Un reporte de National Vulnerability Database (NVD) agrega más detalles sobre este riesgo de seguridad: “Cuando los usuarios con rol SAP_XMII_Developer abren este panel se ejecuta el código malicioso, lo que eventualmente desencadenará una escalada de privilegios. Este código JSP malicioso puede contener comandos del sistema operativo a través de los que un usuario puede leer archivos confidenciales en el servidor, modificar archivos e incluso eliminar contenido del servidor objetivo.”

Otra de las fallas reportadas, identificada como CVE-2021-21481, fue descrita como una verificación de autorización faltante en SAP NetWeaver y recibió un puntaje de 9.6/10. Esta falla presenta a los actores de amenazas la oportunidad de tomar control total del sistema objetivo: “MigrationService, presente en las versiones 7.10, 7.11, 7.20, 7.30, 7.31, 7.40, 7.50 de SAP NetWeaver, falla al realizar una verificación de autorización, permitiendo a los hackers acceder a los objetos de configuración con permiso administrativo.”

Por otra parte, de entre las fallas restantes destaca la identificada como CVE-2021-21484, una omisión de autenticación en la base de datos SAP HANA v2.0. El resto de las fallas corregidas en esta actualización son errores menores en los diversos productos empresariales de SAP, además de otras fallas de menor severidad reportadas hace algunos meses y sin evidencia de casos de explotación activa.

En un reporte separado, Microsoft anunció el lanzamiento de diversas actualizaciones para Exchange Server después de recibir informes sobre múltiples incidentes de seguridad. La compañía incluso lanzó algunas actualizaciones para su navegador Internet Explorer, a pesar de que este ya ha sido reemplazado por Microsoft Edge y muy pocos individuos y organizaciones siguen usando esta herramienta.

Al respecto, el ingeniero de software Adam Bunn menciona: “Desde que fue descontinuado en noviembre de 2020 dejamos de ver actualizaciones para Internet Explorer; Microsoft detectó casos de explotación activa relacionados con CVE-2021-27085 y CVE-2021-56411, por lo que se recomienda instalar estos parches de seguridad si aún usa Internet Explorer.” Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad