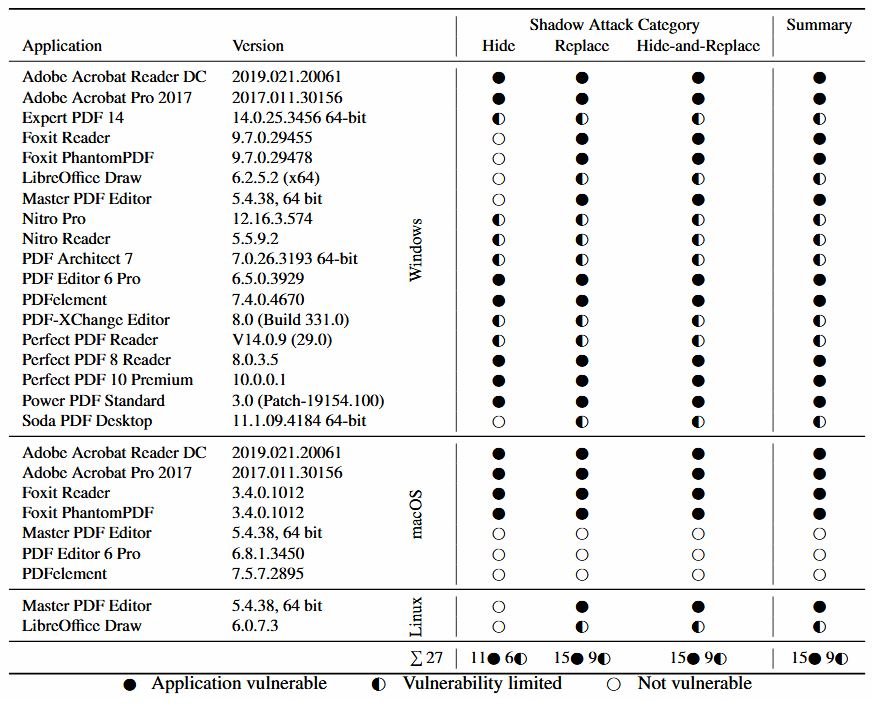

A pesar de que las firmas digitales en software o archivos son un indicador de confianza, es posible que los actores de amenazas logren esquivar esta medida de seguridad, mencionan expertos en ingeniería inversa de software. Un reciente estudio elaborado por investigadores de la Ruhr-University Bochum, en Alemania, ha revelado que 15 de los 28 lectores PDF más populares son vulnerables a un ataque que permite a los hackers modificar el contenido de un documento PDF con firma digital.

Este método, bautizado como “Shadow Attack”, consiste en la explotación de las “capas de vista”, que se refiere a los diversos conjuntos de contenido agregados encima de otros elementos dentro de un documento PDF. Para esto, los actores de amenazas deben crear documentos con múltiples capas y enviarlo al usuario objetivo, quien deberá agregar la firma digital con una capa benigna por encima del contenido malicioso.

Alterar el orden de las capas de vista no modifica la firma digital, mencionan los expertos en ingeniería inversa de software, por lo que los hackers podrán usar el documento malicioso como si fuese un archivo legítimo. En otras palabras, un atacante podría modificar un documento PDF para agregarse como destinatario de una transacción bancaria, otorgarse la propiedad de inmuebles, entre otros escenarios.

Los investigadores encontraron tres variantes del ataque:

- Un hacker puede usar la función de Actualización Incremental del estándar PDF y ocultar una capa sin necesidad de reemplazarla con otra

- Los atacantes también pueden usar la función Formularios Interactivos para reemplazar el contenido original

- Una tercera variante consiste en la combinación de los ataques anteriores; los hackers usan un segundo documento PDF, reemplazando el contenido original con las funciones mencionadas

En su reporte, los investigadores que esta última variante es la más peligrosa, pues es posible reemplazar el contenido completo del documento, salvo la firma digital: “Los actores de amenazas pueden crear un documento completo que influya en la presentación de cada página, o incluso en el número total de páginas, así como en cada objeto que contenga”.

Por otra parte, especialistas en ingeniería inversa de software mencionan que esta variante de ataque es posible debido a que los archivos PDF permiten que objetos no utilizados estén presentes en su contenido, incluso cuando existe una firma digital. Cabe mencionar que las aplicaciones de visor PDF no son afectadas por este ataque, pues eliminan los objetos no utilizados por defecto.

Esta variante de ataque es realmente peligrosa, aunque no todo son malas noticias. Los fabricantes de aplicaciones PDF ya han sido notificados sobre este nuevo vector de ataque, por lo que es cuestión de días para que las correcciones estén listas para su instalación.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad