Un nuevo riesgo de seguridad para los usuarios de TeamViewer ha sido reportado. Especialistas en seguridad en redes inalámbricas detallan el hallazgo de una vulnerabilidad en la plataforma de acceso remoto que podría permitir a los actores de amenazas descifrar las contraseñas de los usuarios, exponiendo completamente los sistemas afectados.

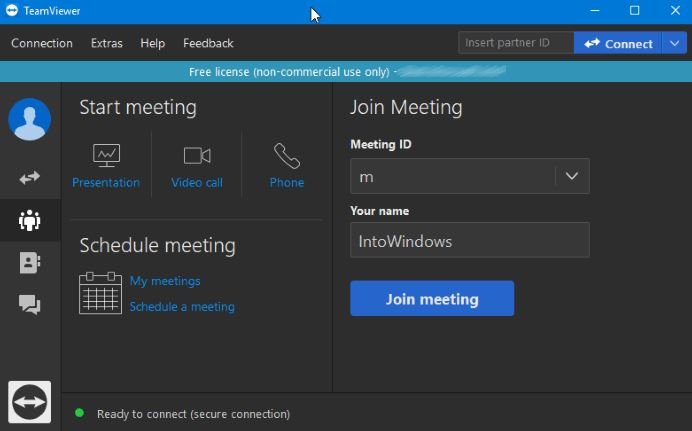

TeamViewer es una aplicación de software remoto, uso compartido de escritorio, videoconferencias y transferencia de archivos entre computadoras desarrollada por la empresa alemana TeamViewer GmbH.

La vulnerabilidad fue identificada como CVE-2020-13699 y recibió un puntaje de 8.8/10 en la escala del Common Vulnerability Scoring System (CVSS). Este hallazgo se produce en un momento en el que las aplicaciones de comunicación y acceso remoto han experimentado un aumento considerable en su uso, debido al confinamiento y el trabajo en casa.

La falla está presente en cualquier versión de la aplicación de TeamViewer para equipos de escritorio Windows anterior a 8.0.258861, 9.0.258860, 10.0.258873, 11.0.258870, 12.0.258869, 13.2.36220, 14.2.56676, 14.7.48350 y 15.8.3.

Los especialistas en seguridad en redes inalámbricas mencionan que la falla existe debido a una ruta de búsqueda o elemento sin comillas, pues la aplicación no cita correctamente sus controladores URI personalizados. Los hackers maliciosos deben redirigir a la víctima a un sitio web malicioso empleando una versión vulnerable de TeamViewer para explotar la falla.

Jeffrey Hofmann, el investigador que descubrió la falla, menciona que: “Un actor de amenazas podría incrustar un iframe malicioso en el sitio web especialmente diseñado, lo que iniciaría el cliente de escritorio de TeamViewer en un sistema Windows, forzando el inicio de un recurso compartido de SMB”.

Posteriormente, el sistema Windows realizaría la autenticación NTLM al abrir el recurso compartido. Esa solicitud permite a los atacantes capturar una autenticación y enviarla a otro servidor, otorgándole la capacidad de realizar operaciones en el servidor remoto aprovechándose de los privilegios del usuario autenticado.

Acorde a los especialistas en seguridad en redes inalámbricas, la explotación exitosa de esta vulnerabilidad permitiría a los hackers remotos iniciar TeamViewer con parámetros arbitrarios. Los cibercriminales podrían forzar el envío de solicitudes de autenticación NTLM al sistema malicioso, permitiendo ataques de fuerza bruta, entre otros ataques derivados del robo de credenciales.

En la divulgación, Hofmann señaló que no se han detectado intentos de explotación activa, aunque los desarrolladores y usuarios deben considerar que el riesgo de explotación es alto, especialmente en pequeñas y medianas empresas y organizaciones gubernamentales. TeamViewer ya ha lanzado una corrección para esta falla, por lo que los usuarios deben actualizar su aplicación a la brevedad.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad