Hace unos días se reportó el hallazgo de una vulnerabilidad en PAN-OS, el sistema operativo empleado por las soluciones de firewall y red privada virtual (VPN) de Palo Alto Networks. Hoy, expertos en seguridad de aplicaciones y el Comando Cibernético de E.U. mencionaron que es altamente probable que los grupos de hackers patrocinados por actores estatales exploten esta falla como parte de campañas de ataque de alto perfil.

A través de Twitter, el Comando Cibernético instó a los usuarios de esta tecnología a instalar las actualizaciones: “Por favor, aplique los parches a todos los dispositivos afectados por CVE-2020-2021 de inmediato; grupos ATP podrían explotar esta vulnerabilidad”. Cabe recordar que Amenaza Persistente Avanzada (APT), es un término empleado por la comunidad de la ciberseguridad para referirse a los grupos de hacking auspiciados por otros gobiernos.

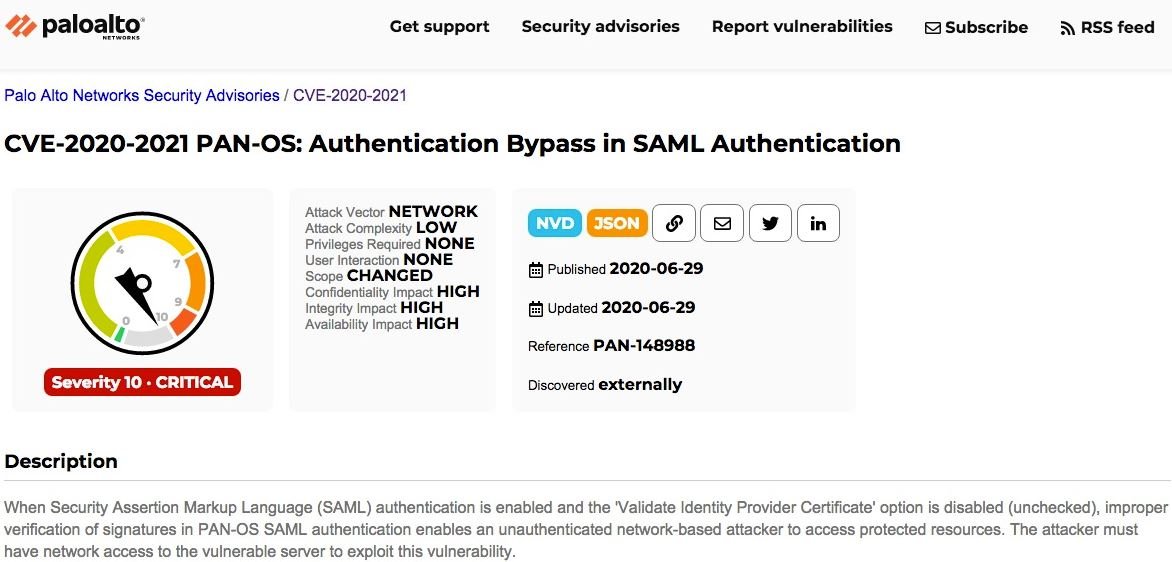

Los expertos en seguridad de aplicaciones creen que este temor está completamente justificado, pues esta falla recibió un puntaje de 10/10 según el Common Vulnerability Scoring System (CVSS), lo que significa que es fácil de explotar y requiere mínima interacción de las víctimas. El atacante potencial ni siquiera requiere acceso previo al dispositivo afectado.

Respecto a los aspectos técnicos de la vulnerabilidad, ésta consiste en esquivar los mecanismos de autenticación de los sistemas afectados, lo que permite a los actores de amenazas acceder a los dispositivos vulnerables sin necesidad de emplear credenciales de inicio de sesión legítimas.

Gracias a esta vulnerabilidad, los atacantes podrían modificar las configuraciones de PAN-OS, lo que permitiría inhabilitar el firewall o bien modificar los controles de VPN, exponiendo la información de los usuarios. Para que el ataque sea exitoso, PAN-OS debe contar con configuraciones específicas; por ejemplo, la falla sólo es explotable si la opción ‘Validar certificado de proveedor de identidad’ está deshabilitada y si la opción SAML (Security Assertion Markup Language) está habilitada, mencionan los especialistas en seguridad de aplicaciones.

Algunos de los productos potencialmente vulnerables son:

- GlobalProtect Gateway

- GlobalProtect Portal

- GlobalProtect Clientless VPN

- Authentication & Captive Portal

- Firewall PAN-OS de última generación

- Sistemas Prisma Access

Aunque las configuraciones que requiere el ataque no están habilitadas (o inhabilitadas, según sea el caso) por defecto, algunos manuales de proveedores instruyen a los propietarios de PAN-OS a modificar estas configuraciones en casos determinados, lo que podría incrementar el alcance del ataque.

Además del Comando Cibernético, múltiples miembros de la comunidad de la ciberseguridad han pedido a los usuarios de implementaciones afectadas instalar las actualizaciones para prevenir una potencial campaña de explotación masiva.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad