Según los investigadores, la vulnerabilidad de seguridad se puede explotar para inferir el contenido de los mensajes debido al método de seguridad defectuoso de Office 365 Message Encryption (OME).

La firma finlandesa de ciberseguridad WithSecure ha emitido un aviso sobre una vulnerabilidad de seguridad identificada en el mecanismo de cifrado de mensajes utilizado por Microsoft en Office 365 .

Según el análisis de WithSecure, esta vulnerabilidad se produjo porque Microsoft utiliza el modo de confidencialidad de cifrado en bloque Electronic Cookbook/ECB, definido por el NIST (Instituto Nacional de Ciencia y Tecnología) de EE. UU.

Sin embargo este modo tiene vulnerabilidades y esto ya ha sido probado. Pero el problema es que su reemplazo no podrá ser lanzado antes de 2023.

¿Cómo se puede explotar la vulnerabilidad?

El aviso de WithSecure reveló que la vulnerabilidad de seguridad de Microsoft 365 podría explotarse para inferir el contenido de los mensajes debido al método de seguridad defectuoso de Office 365 Message Encryption (OME).

Este método se utiliza para enviar/recibir mensajes de correo electrónico cifrados entre usuarios internos/externos sin revelar nada sobre su comunicación.

La vulnerabilidad puede permitir el acceso a terceros, y pueden descifrar correos electrónicos encriptados, exponiendo así las comunicaciones confidenciales de los usuarios. Dado que ECB filtra la información estructural de los mensajes, esto provoca la pérdida de confidencialidad.

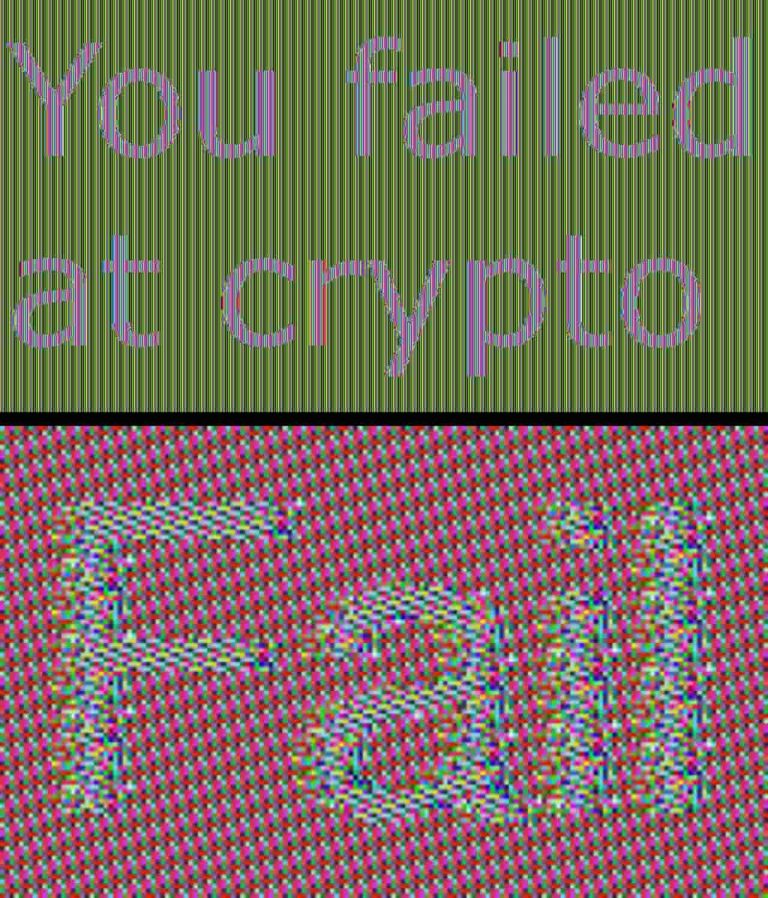

Durante su análisis , WithSecure pudo recuperar el contenido de una imagen, que estaba cifrada con AES. Los investigadores notaron que AES no tiene vulnerabilidades porque el modo ECB es el verdadero problema.

Respuesta de Microsoft

WithSecure compartió que cuando notificó a Microsoft, la empresa respondió que el informe no cumplía con el criterio de servicio de seguridad y no se clasifica como una infracción.

microsoft

“Se consideró que el informe no cumplía con los requisitos para el servicio de seguridad, ni se considera una violación. No se realizó ningún cambio de código, por lo que no se emitió CVE para este informe”.

Si bien WithSecure ha demostrado que existe un riesgo de explotación, también se refirió a la declaración del NIST , donde la agencia afirmó que el modo ECB tenía vulnerabilidades.

Sin embargo, los usuarios deben ser cautelosos, y las organizaciones que usan OME para el cifrado de correo electrónico deben evitar usarlo como el único método de confidencialidad del correo electrónico hasta que Microsoft publique una solución o haya una mejor opción disponible.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad