Las Intellexa Leaks han transformado a Predator de un “producto de spyware mercenario parcialmente entendido” en una plataforma de vigilancia ofensiva con un nivel industrial totalmente mapeado. Los videos de entrenamiento filtrados, la documentación interna de OPSEC, los materiales de marketing y los registros corporativos brindan una visión inédita de cómo Intellexa diseña, despliega y opera Predator en asociación con clientes gubernamentales en múltiples regiones, incluso después de sucesivas rondas de sanciones de Estados Unidos.

1. Panorama de la investigación y contexto operativo

Las Intellexa Leaks son el resultado de una investigación conjunta entre:

- Inside Story (Grecia)

- Haaretz (Israel)

- WAV Research Collective (Suiza)

- Con análisis técnicos de Amnesty International Security Lab, y corroboración de Google Threat Intelligence / TAG y Recorded Future Insikt Group.Amnesty International Security Lab

El corpus filtrado incluye:

- Documentación interna de Intellexa: arquitectura y pautas OPSEC.

- Materiales de ventas y marketing, incluyendo descripciones del sistema de infección “casi cero clics” Aladdin.

- Múltiples videos de formación donde personal de Intellexa accede remotamente a entornos reales de clientes y navega paneles de control y sistemas de registro de Predator.

Ese material, combinado con trabajos anteriores (Predator Files), análisis de TAG y Amnesty, y mapeo de infraestructura de Recorded Future, revela a Predator como:

- Una plataforma multicomponente con capas bien delimitadas de infección, C2 y analítica.

- Un sistema visible para el proveedor, donde la plantilla de Intellexa mantiene acceso remoto en vivo a entornos de clientes.

- Un ecosistema cada vez más integrado con infraestructura publicitaria y corporativa opaca en zonas francas como Dubái y Abu Dhabi.

A pesar de las sanciones del Departamento de Comercio de EE. UU. (Lista de Entidades, julio 2023) y del Tesoro de EE. UU. (Intellexa Consortium y entidades asociadas, marzo 2024 y extensiones), la infraestructura de Predator permanece activa y en evolución.

2. Predator como plataforma: modelo arquitectónico

El material filtrado y el análisis técnico asociado exponen a Predator como un sistema en capas, diseñado para despliegue repetible y multi-tenant. Amortiza código y procesos entre múltiples gobiernos compradores.

2.1 Componentes operativos centrales

La columna vertebral de Predator comprende:

- Servidores de infección

- Entregan cadenas de exploits y contenido señuelo.

- Frontalizados con dominios que imitan medios de noticias u otros sitios legítimos.

- Implementan fingerprinting de dispositivo (agente de usuario, capacidades JavaScript, IP/geo) para decidir si servir un exploit o un señuelo.

- Capa de acortadores de URL

- Infraestructura interna de “enlaces cortos” (representada en logs como

urlch1l1,urlch1l2, etc.). - Abstrae servidores reales y permite rotación ágil de dominios sin afectar operaciones.

- Infraestructura interna de “enlaces cortos” (representada en logs como

- Cadenas de Comando y Control (C2) multi-nivel

- Arquitectura jerárquica, con nodos etiquetados como

cnc ch 1 l1,l2,l3. - Tier-1: frente público y desechable.

- Tiers superiores: persistentes, conectados a los backends del cliente con máxima opacidad.

- Permiten segmentación por país/cliente y limpieza rápida de exposición.

- Arquitectura jerárquica, con nodos etiquetados como

- Servicios backend especializados

file-server: provisión de payloads y staging de exfiltración.api-server: orquestación de infecciones y tareas.config-server: distribución de configuraciones a nodos de infección y C2.

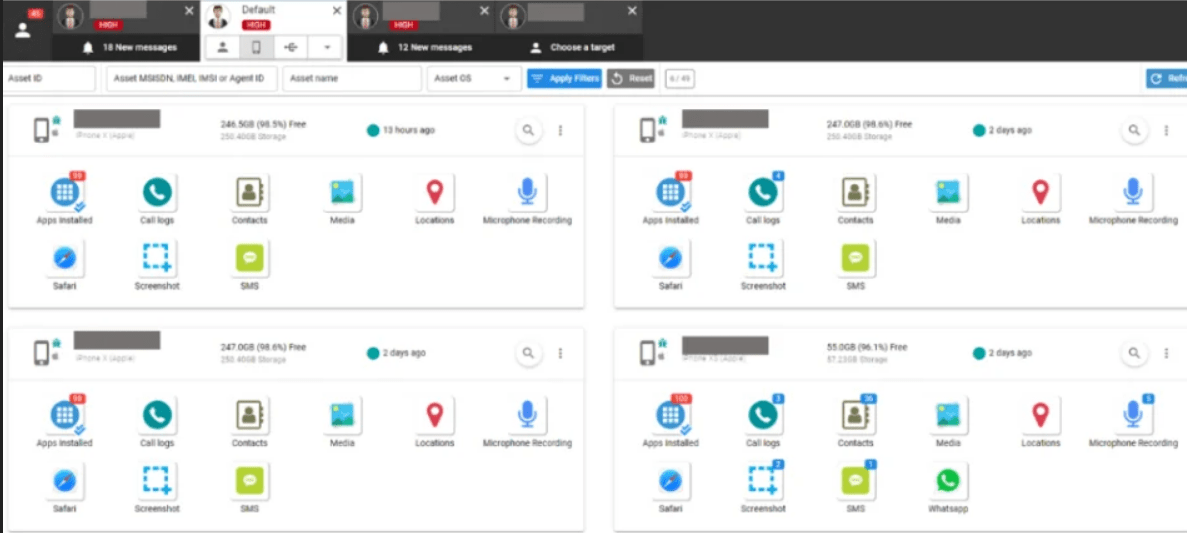

- Predator Dashboard System (PDS)

- Aplicación web para operadores, desplegada en backend interno (por ejemplo,

https://pds.[dominio interno]:8884como se observa en el video filtrado). - Funciones:

- Alta/baja de objetivos.

- Generación de vectores de infección.

- Supervisión de estado y telemetría.

- Acceso al contenido exfiltrado.

- Aplicación web para operadores, desplegada en backend interno (por ejemplo,

- Analítica y registros centralizados (Elastic Stack)

- Elasticsearch agrega logs de infecciones, acortadores, C2 y backends.

- Los paneles de visualización permiten diagnosis y monitoreo en tiempo real.

Este diseño facilita reutilización rápida, control centralizado del proveedor y modularidad para escalar ventas.

2.2 Capacidades del implante

Una vez comprometido el dispositivo en Android o iOS, Predator ofrece:

- Acceso completo a contenido descifrado de apps E2EE (Signal, WhatsApp, etc.).

- Exfiltración de SMS, llamadas, contactos, fotos, archivos, correos y datos de aplicaciones.

- Geolocalización persistente.

- Activación encubierta de micrófono y cámaras.

- Perfilado del dispositivo para análisis de aptitud y explotación.

Equivale a un compromiso privilegiado total con persistencia y antiforénsica.

3. Vectores de infección y flujos de entrega

La información filtrada confirma dos modos principales:

- Spear-phishing de 1 clic

- Aladdin: infecciones mediante ecosistema publicitario casi cero clics

3.1 Infecciones de 1 clic vía ingeniería social

Caso documentado en Pakistán:

- Abogado de DD. HH. recibe mensaje por WhatsApp de supuesto periodista.

- Incluye enlace a artículo falso (sitio clonado), que en realidad dirige a servidor de infección.

Flujo técnico:

- Engaño social contextualizado.

- Clic → dominio señuelo controlado por actor.

- Fingerprinting para validar objetivo.

- Entrega de exploit específico del entorno.

- Mecanismo de autolimpieza si falla la cadena (cambio de red, versión no vulnerable).

3.2 Aladdin: plataforma de infección vía publicidad

Elemento más disruptivo de las filtraciones.

3.2.1 Diseño conceptual

- Abuso del ecosistema de anuncios digitales como vector.

- El contenido malicioso solo se entrega a IPs públicas específicas de los objetivos.

- La infección puede ocurrir sin interacción del usuario, al cargar un sitio o app con publicidad.

- Requiere colaboración de ISP local para mapear identidades → IPs.

3.2.2 Flujo operacional

- Selección de objetivo → correlación a IP con apoyo del ISP.

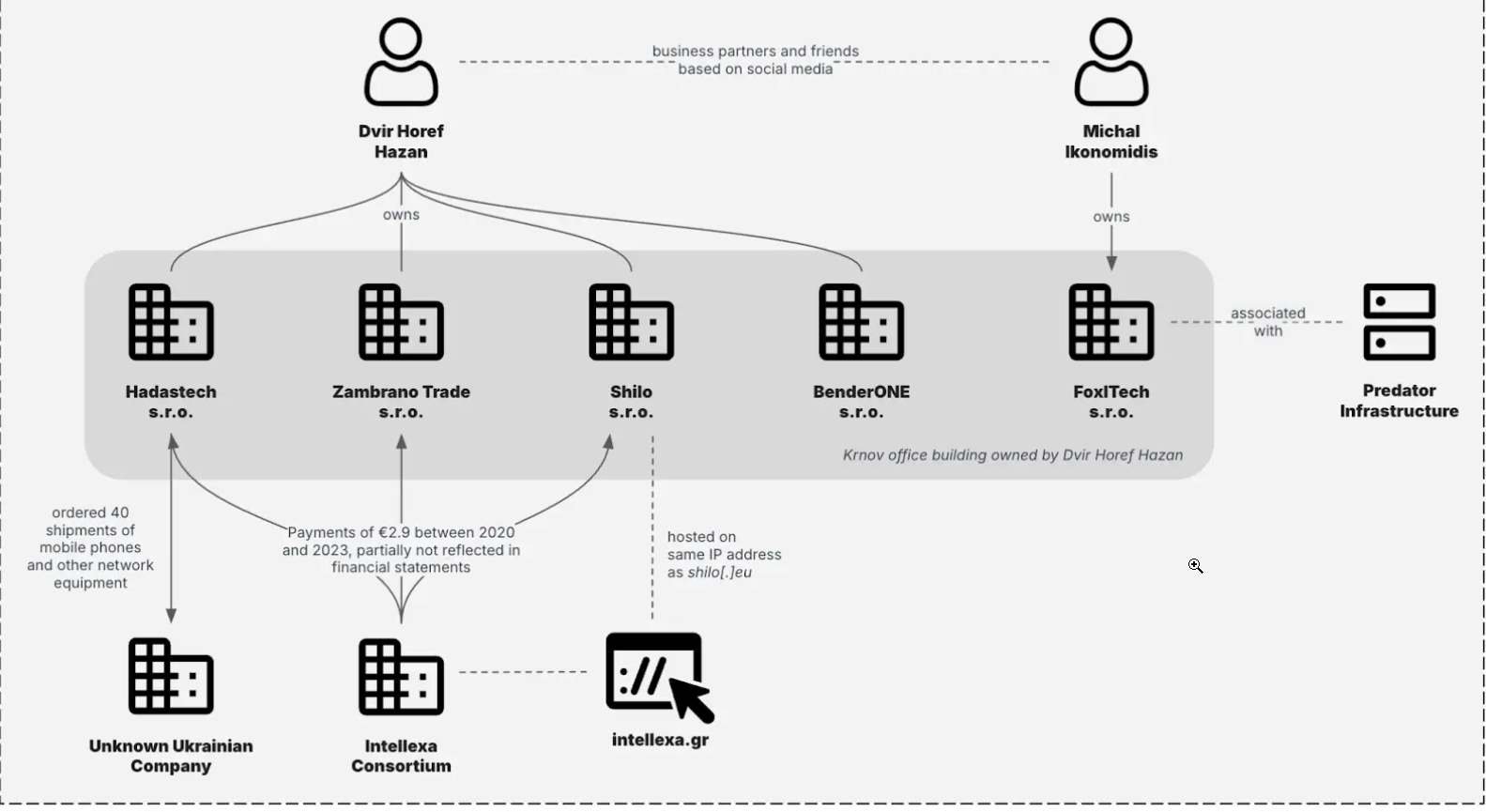

- Registro de empresas-pantalla de ad-tech (ej. en zonas francas de Dubái).

- Configuración de campañas hiper-segmentadas por IP.

- Solicitud de anuncio por navegador o app → ad-exchange selecciona campaña maliciosa.

- Redirección → servidor de infección → exploit.

Ventajas tácticas:

- Sin mensajes sospechosos visibles.

- Reintentos continuos gestionados por parámetros publicitarios.

- Interoperable con navegadores y webviews móviles.

La investigación de Recorded Future confirma que negocios en Dubái se usan como fachadas activas para este modelo. Recorded Future

4. Visibilidad del proveedor en despliegues gubernamentales

Hallazgo clave: Intellexa mantiene acceso remoto y visibilidad operacional incluso en instalaciones “on-prem” soberanas.

4.1 Acceso por TeamViewer

Los videos muestran:

- Uso de TeamViewer para acceder a entornos de clientes en vivo.

- Lista de equipos con codenames:

Eagle,Dragon,Phoenix,Flamingo,Fox,Glen,Lion,Loco,Rhino. - Compra de 7 licencias TeamViewer en 2021 correlacionada con número de clientes activos.

El instructor afirma explícitamente que accede a un entorno real de cliente (no demo).

4.2 Acceso a datos operacionales

Observado en pantalla:

- Escritorio Ubuntu conectado a red interna estatal.

- Navegación por panel Elasticsearch mostrando:

- Eventos en vivo y registros históricos.

- Metadatos de objetivos: IP, OS, navegador.

- Resultados y errores de infecciones.

- Un login previo al PDS visible en otra ventana (usuario

cyop).

Esto implica:

- El proveedor puede ver y analizar operaciones, y potencialmente gestionar campañas.

- La supuesta soberanía de datos es insostenible, contradiciendo declaraciones de la industria del spyware.

5. Modelo OPSEC e infraestructura

El documento de OPSEC filtrado confirma patrones ya identificados por la comunidad.

5.1 Estrategia C2 multinivel

- Tiers diferenciados

- Tier-1 público y rotativo.

- Tiers 4/5 estables y ocultos detrás de CDNs.

- Uso creciente de CDNs y nubes como Cloudflare.

- Rotación frecuente de dominios y compartimentalización por cliente/región.

5.2 Huella corporativa y logística

- Empleo de empresas en zonas francas de EAU como fachadas de ventas y logística.

- Envíos de appliances hardware-software a clientes en África, Asia y Oriente Medio correlacionan con nuevas activaciones de infraestructura.

- Reestructuración accionaria para evadir sanciones.

6. Codenames, geografías y selección de objetivos

Los nombres en TeamViewer se alinean con atribuciones de análisis independientes.

- Eagle → Kazajistán (correlación de backends, datos comerciales e infraestructura).

- Phoenix → Libia oriental (fuerzas de Haftar).

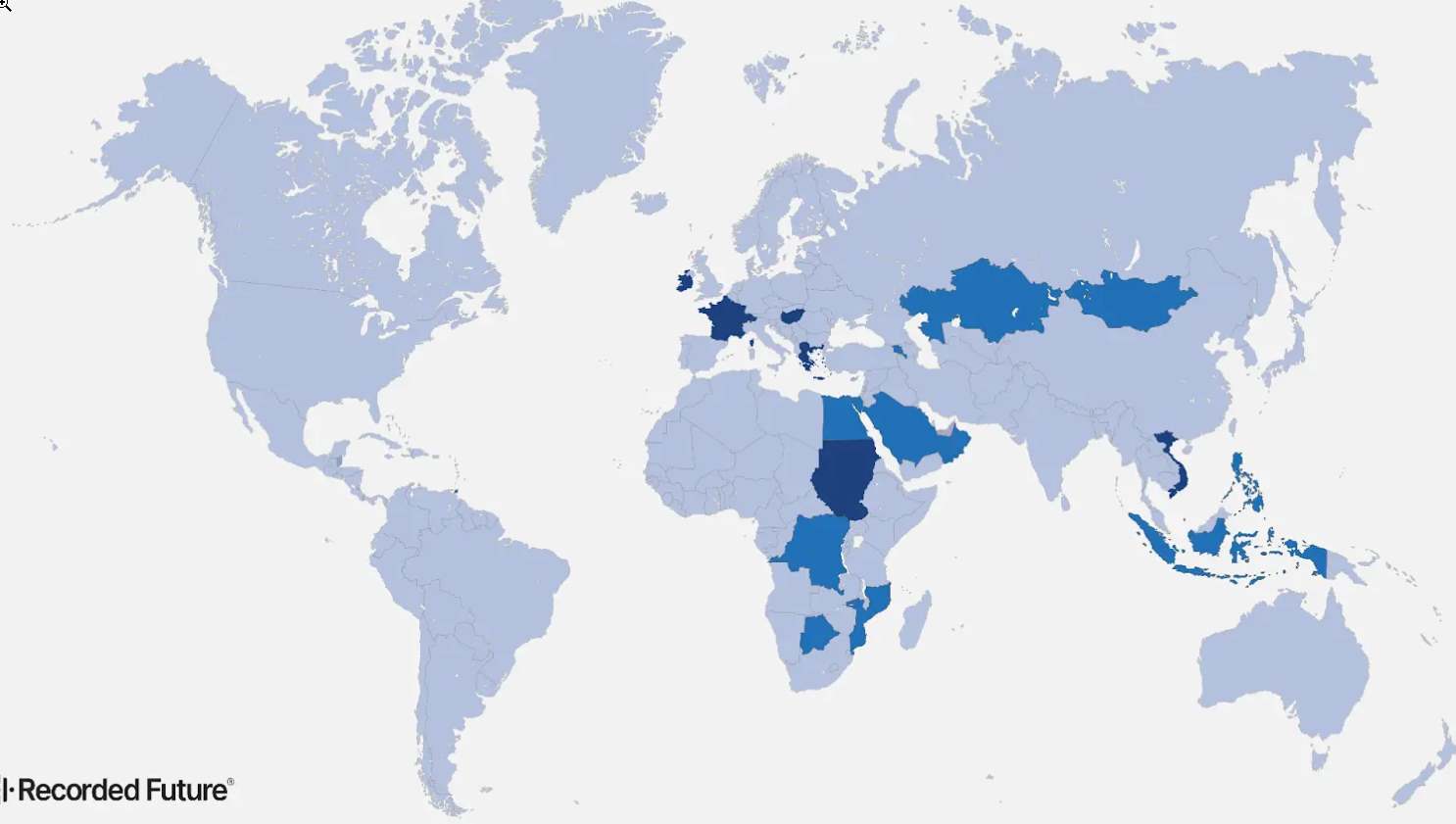

Lista ampliada de países con infraestructura/usuarios Predator:

Egipto, Arabia Saudita, Angola, Mozambique, Irak, Botsuana, Mongolia, Trinidad y Tobago, Filipinas, entre otros.

Google TAG, Amnesty y otros reportan centenas de alertas a objetivos en Pakistán, Kazajistán, Angola, Egipto, Uzbekistán, Arabia Saudita, Tayikistán, etc.

Patrones de targeting:

- Abogados y activistas de DD. HH.

- Periodistas

- Opositores políticos

- Altas autoridades de seguridad, militares, judiciales y empresariales

7. Predator y el caso “Predatorgate” en Grecia

Caso dentro de la UE con implicaciones legales y reputacionales:

- Víctimas confirmadas/sospechosas:

- Thanasis Koukakis (periodista)

- Artemis Seaford (ejecutiva de Meta)

- Actores políticos, militares, judiciales y empresariales

Las filtraciones aportan:

- Coincidencias en artefactos de código y estructura de logs con casos griegos y egipcios previos.

- Evidencia de potencial visibilidad de Intellexa sobre objetivos y operaciones.

8. Observables técnicos y dinámica ecosistémica

8.1 Perspectiva del endpoint

- Compromiso con privilegios elevados en móviles

- Recopilación de datos post-descifrado

- Activación directa de sensores

Detecciones primarias desde:

- Apple y Google (amenazas avanzadas)

- Forenses independientes y ONG

8.2 Perspectiva de red e infraestructura

- C2 jerárquicos con tiers expuestos y tiers opacos

- Uso creciente de CDNs para ofuscación

- Malvertising como canal de infección en Aladdin

8.3 Modelo de gobernanza y control

- Híbrido entre actor estatal y proveedor privado

- Vendor con acceso persistente a operaciones

- Evación regulatoria mediante ingeniería corporativa

Sanciones:

- Lista de Entidades y sanciones del Tesoro de EE. UU.

- Investigación del comité PEGA del Parlamento Europeo

Las filtraciones muestran que el ecosistema no se ha detenido, sólo ha mutado su infraestructura y jurisdicción.

Desde una perspectiva estrictamente técnica, las Intellexa Leaks reposicionan a Predator como una plataforma de espionaje totalmente industrializada:

- Modular y segmentada en infección, C2, analítica y operación

- Integrada nativamente en el ecosistema de publicidad online y servicios en la nube

- Diseñada para reutilización en múltiples Estados, manteniendo visibilidad del proveedor en operaciones gubernamentales

Para la comunidad de ciberseguridad, Predator deja de ser “otro spyware mercenario” y se convierte en un ejemplo de referencia: cómo un actor comercial orquesta explotación 0-day/1-click, infraestructura multinivel, abuso del ad-tech y opacidad corporativa para sostener una maquinaria de vigilancia transnacional.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.